Was ist ein Imitationsangriff?

Ein Imitationsangriff ist eine Form des Betrugs, bei der sich Angreifer als bekannte oder vertrauenswürdige Person ausgeben, um einen Mitarbeiter dazu zu bringen, Geld auf ein betrügerisches Konto zu überweisen, sensible Informationen (wie geistiges Eigentum, Finanzdaten oder Gehaltsabrechnungen) weiterzugeben oder Anmeldedaten preiszugeben, mit denen sich Angreifer in das Computernetzwerk eines Unternehmens einhacken können. CEO-Betrug, Kompromittierung von business email und whaling sind spezielle Formen von Imitationsangriffen, bei denen sich böswillige Personen als hochrangige Führungskräfte eines Unternehmens ausgeben.

Um einen Imitationsangriff zu stoppen, sind strenge Sicherheitsrichtlinien und Wachsamkeit seitens der Mitarbeiter erforderlich. Da diese Angriffe jedoch darauf abzielen, menschliches Versagen auszunutzen, benötigen Sie auch Lösungen, die E-Mails automatisch überprüfen und potenzielle Angriffe blockieren können. Hier kann Mimecast helfen.

Was ist ein E-Mail-Imitationsangriff?

E-Mail-Impersonationsangriffe sind eine Art von Phishing-Angriff, bei dem sich der Angreifer als legitimer Absender ausgibt, um den Empfänger dazu zu bringen, auf einen bösartigen Link oder Anhang zu klicken.

Diese Angriffe dienen in der Regel dazu, sensible Daten wie Anmeldedaten oder Finanzinformationen zu stehlen. In einigen Fällen können Angreifer auch E-Mail-Imitate verwenden, um Malware auf das System des Opfers zu bringen.

E-Mail-Impersonationsangriffe können schwer zu erkennen sein, da der Angreifer oft eine gefälschte E-Mail-Adresse verwendet, die der Adresse des legitimen Absenders ähnelt. Wenn Sie eine E-Mail von einem unbekannten Absender erhalten oder die E-Mail Grammatik- oder Rechtschreibfehler enthält, kann dies ein Anzeichen dafür sein, dass es sich um eine Imitationsattacke handelt.

Wenn Sie sich nicht sicher sind, ob eine E-Mail legitim ist, können Sie sich jederzeit direkt an den vermeintlichen Absender wenden, um die Echtheit der E-Mail zu überprüfen. Denken Sie daran: Klicken Sie niemals auf Links oder Anhänge in einer E-Mail, wenn Sie nicht sicher sind, dass diese sicher sind.

Wie funktioniert ein Imitationsangriff?

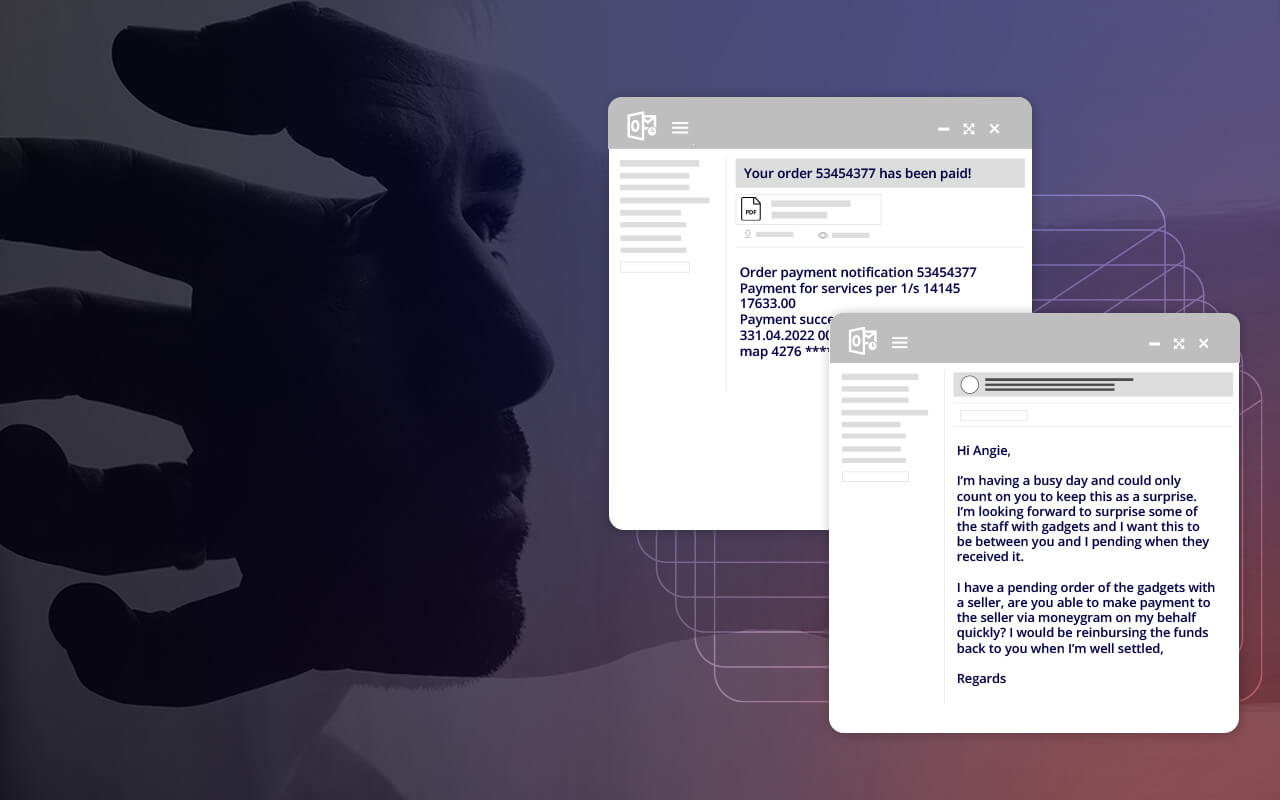

Bei Impersonation-Angriffen handelt es sich in der Regel um Angriffe ohne malware, die mit Hilfe von Social Engineering per E-Mail durchgeführt werden, um das Vertrauen der betroffenen Mitarbeiter zu gewinnen. Angreifer können ein Opfer online recherchieren und Informationen aus Konten in sozialen Medien und anderen Online-Quellen sammeln, die, wenn sie im Text einer E-Mail verwendet werden, der Nachricht Authentizität verleihen können. Ein Imitationsangriff richtet sich in der Regel gegen einen Mitarbeiter, der Überweisungen veranlassen kann oder der Zugang zu sensiblen oder geschützten Daten hat. Der Mitarbeiter erhält eine E-Mail, die scheinbar von einer legitimen Quelle stammt, oft von einer hochrangigen Führungskraft des Unternehmens, und in der er dringend darum gebeten wird, Geld auf ein bestimmtes Konto zu überweisen oder vertrauliche Informationen sofort zu senden.

Was sind gängige Angriffe auf E-Mail-Identitäten?

- Dringende, kurzfristige Anfragen, die den Transfer von Geld oder sensiblen Informationen wie Bankkontoinformationen oder Anmeldedaten beinhalten.

- Kaufanträge, die im Namen des CEO ausgefüllt werden, oft Geschenkkarten.

- Mitarbeiter, die plötzlich Änderungen an ihren direkten Einzahlungsdaten verlangen.

- Erstellen von E-Mails mit leichten Namensabweichungen, wie z.B. das Schreiben des Buchstabens "m" als "rn".

- Sie verwenden eine Sprache, die Dringlichkeit und ein Gefühl der Angst hervorruft.

So erkennen Sie eine Imitationsattacke

Im Gegensatz zu gewöhnlichen Phishing-Angriffen, die oft unspezifisch und mit Grammatik- oder Rechtschreibfehlern behaftet sind, sind Imitationsangriffe sehr gezielt und gut ausgearbeitet, um realistisch und authentisch zu wirken. Es gibt jedoch ein paar Dinge, die auf eine möglicherweise betrügerische E-Mail hinweisen:

- Ein dringender und möglicherweise bedrohlicher Ton. Die meisten Imitationsangriffe verlangen oder fordern den Empfänger auf, sofort zu handeln. In einigen E-Mails mit falscher Identität werden negative Konsequenzen angedroht, wenn der Empfänger nicht schnell genug handelt. Damit soll verhindert werden, dass der Mitarbeiter sich die Zeit nimmt, vor dem Handeln nachzuprüfen.

- Eine Betonung der Vertraulichkeit. Bei manchen Angriffen wird suggeriert, dass die Aktion Teil einer vertraulichen Entwicklung oder eines geheimen Programms ist, das nicht mit Kollegen oder direkten Vorgesetzten besprochen werden sollte.

- Eine Aufforderung, Geld zu senden oder vertrauliche Informationen weiterzugeben. Jede Aufforderung, Geld zu überweisen oder sensible Finanzdaten, Gehaltsabrechnungen oder geistiges Eigentum freizugeben, sollte über mehrere Kanäle überprüft werden.

- Ein Problem mit E-Mail-Adressen oder Links. Oft handelt es sich bei der E-Mail, die sich als eine Führungskraft ausgibt, um eine leicht veränderte Version einer legitimen E-Mail-Adresse. Außerdem kann sich die Antwortadresse von der Adresse des Absenders unterscheiden, oder die tatsächlichen Links zu URLs in der E-Mail stimmen nicht mit dem Text der Hyperlinks im Text der E-Mail überein.

- Ungewöhnliche Anfragen oder Konten. Impersonationsangriffe fordern die Empfänger häufig auf, Geld an Bankkonten oder Lieferantenkonten zu senden, die andere Nummern haben als die, die der Mitarbeiter in der Vergangenheit verwendet hat.

Wie kann man einen Angriff durch eine falsche Identität verhindern?

Betrügereien, bei denen es sich um einen Betrugsversuch handelt, stellen eine große Gefahr für Unternehmen jeder Größe dar. Anstatt bösartige URLs oder Anhänge zu verwenden, nutzt eine Impersonation-Attacke Social Engineering und Personalisierung, um einen Mitarbeiter dazu zu bringen, unwissentlich Geld auf ein betrügerisches Konto zu überweisen oder sensible Daten mit Cyberkriminellen zu teilen.

Bei einem Imitationsangriff wird in der Regel eine E-Mail verschickt, die scheinbar von einer vertrauenswürdigen Quelle stammt. Manchmal beginnt der E-Mail-Angriff mit einer Nachricht, die aussieht, als käme sie von einem CEO, CFO oder einer anderen hochrangigen Führungskraft - diese Betrügereien werden auch als Whaling-E-Mail-Angriffe bezeichnet. Ein Imitationsangriff kann auch eine Nachricht beinhalten, die scheinbar von einem vertrauenswürdigen Kollegen, einem Drittanbieter oder einer anderen bekannten Internetmarke stammt. Die Nachricht kann den Empfänger auffordern, eine Überweisung an ein Bankkonto oder einen Lieferanten zu veranlassen, die sich später als betrügerisch herausstellt, oder sie kann den Empfänger auffordern, Informationen wie W-2-Dateien, Bankdaten oder Anmeldedaten zu übermitteln, die Hackern Zugang zu Unternehmensfinanzen und -systemen verschaffen.

Um einen Imitationsangriff zu stoppen, sind strenge Sicherheitsrichtlinien und Wachsamkeit seitens der Mitarbeiter erforderlich. Da diese Angriffe jedoch darauf abzielen, menschliches Versagen auszunutzen, benötigen Sie auch Lösungen, die E-Mails automatisch überprüfen und potenzielle Angriffe blockieren können. Hier kann Mimecast helfen.

Bekämpfung eines Imitationsangriffs mit Mimecast

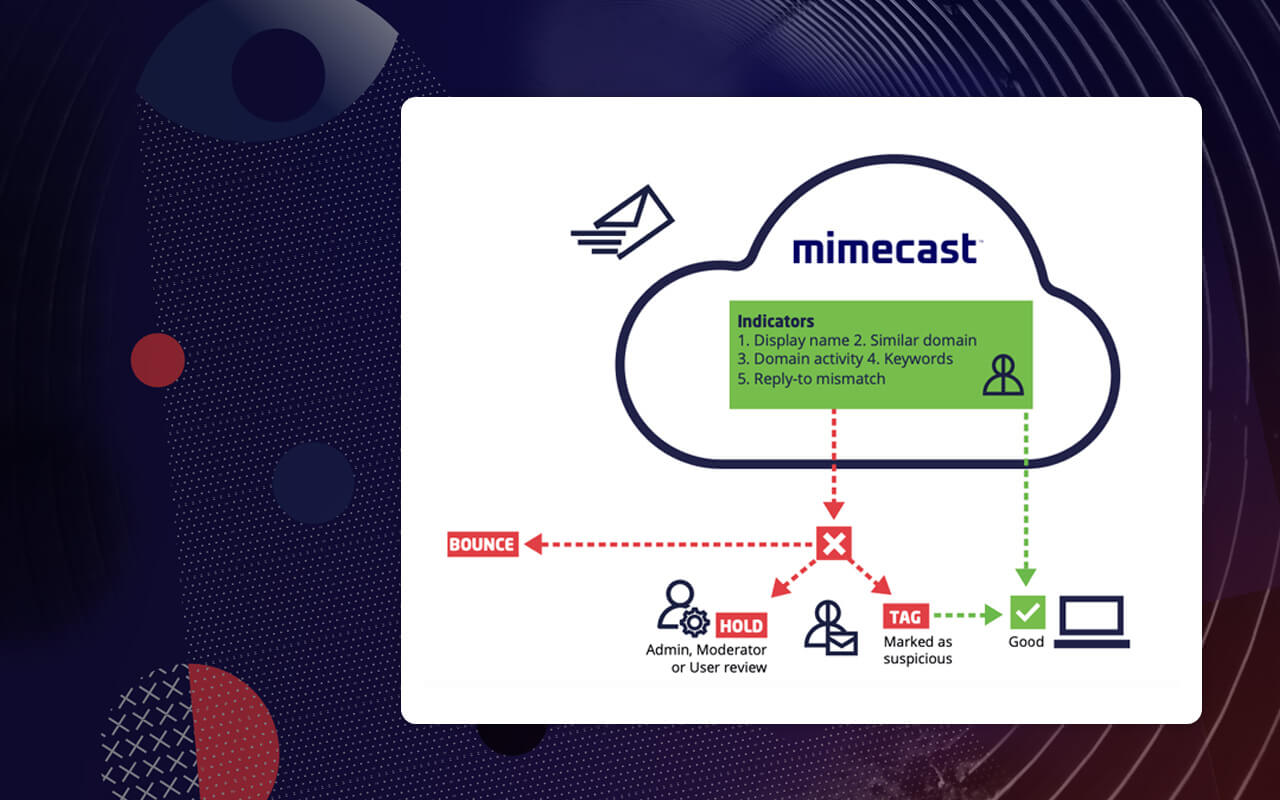

Mimecast macht E-Mails für Unternehmen sicherer, indem es Lösungen für E-Mail-Sicherheit, email continuity und E-Mail-Datenschutz in einem single Cloud-basierten Dienst kombiniert. Durch die Vereinfachung der Verwaltung und die Bereitstellung einer single Cloud-Plattform, die alle E-Mail-Funktionen abdeckt, reduziert Mimecast die Kosten und die Komplexität der business email Verwaltung.

Die SaaS-E-Mail-Sicherheitsdienste von Mimecast bieten Schutz vor allen wichtigen Bedrohungen. Mimecast kann nicht nur eine Imitationsattacke stoppen, sondern auch einen ransomware-Angriff, Spear-phishing-Angriffe und Insider-Angriffe sowie Bedrohungen durch Viren und malware verhindern. Neben den Lösungen zur Abwehr von Bedrohungen umfasst das Sicherheitsangebot von Mimecast auch Lösungen für den sicheren Versand von Nachrichten und großen Dateien sowie für content control und den Schutz vor Datenverlust.

Mimecast-Technologie zur Abwehr eines Imitationsangriffs

Mimecast scannt alle eingehenden, ausgehenden und internen E-Mails, um einen URL-Schutz vor bösartigen Links zu bieten, sowie einen Anhangsschutz, der angehängte Dokumente auf potenzielle malware überprüft. Da es sich bei vielen Impersonationsangriffen jedoch nicht um malware handelt, durchsucht die Mimecast-Technologie die E-Mail und ihren Inhalt auch nach Anzeichen für einen Impersonationsangriff. Dazu gehören Anomalien in:

- Name anzeigen

- Domain-Name

- Antwort an Informationen

- Text der Nachricht

Wenn eine E-Mail eine bestimmte Kombination dieser Tests nicht besteht, kann Mimecast so konfiguriert werden, dass die Nachricht verworfen, unter Quarantäne gestellt oder mit der Warnung an den Empfänger weitergeleitet wird, dass es sich bei der Nachricht möglicherweise um einen Imitationsangriff handelt.

Erfahren Sie mehr darüber, wie Sie eine Imitationsattacke mit Mimecast stoppen können.

FAQs zu Angriffen auf die Identität

Für wen besteht die Gefahr eines Imitationsangriffs?

Jeder kann Opfer eines E-Mail-Imitationsangriffs werden, aber neue Mitarbeiter sind oft die Hauptziele. Neue Mitarbeiter sind wahrscheinlich weniger vertraut mit der Unternehmenskultur und der Art und Weise, wie die Mitglieder des Unternehmens kommunizieren oder Aufgaben delegieren, so dass sie in ihrem Eifer, einen guten Eindruck zu hinterlassen, Opfer einer Nachahmungsattacke werden können.

Warum sind Impersonationsangriffe schwer zu erkennen?

Imitationsangriffe sind sorgfältig ausgearbeitet und für jedes Unternehmen, auf das sie abzielen, einzigartig. Während generische "Massenmarkt" Ransomware-E-Mails oft offensichtliche Rechtschreib- und Grammatikfehler aufweisen, sind Imitationsangriffe so gestaltet, dass sie aussehen und klingen, als kämen sie von prominenten Mitgliedern einer Organisation. Für das ungeschulte und ahnungslose Auge kann es schwierig sein, Anzeichen für eine betrügerische E-Mail zu erkennen oder überhaupt zu wissen, wo sie zu finden sind.

Wie kann man einen Imitationsangriff stoppen?

Um Angriffe durch falsche Identität und andere Formen von Phishing und Cyberkriminalität zu verhindern, sind Unternehmen gut beraten, einen mehrschichtigen Ansatz für die E-Mail-Sicherheit zu wählen, der Folgendes umfasst:

- Sicherheitsschulungen, in denen Mitarbeiter darüber aufgeklärt werden, wie Imitationsangriffe aussehen, was man dagegen tun kann und welchen Schaden ein erfolgreicher Angriff anrichten kann.

- Anti-Personenschutz-Lösungen, die E-Mails auf Anzeichen von Angriffen ohne malware und auf der Grundlage von Social Engineering scannen, die am häufigsten mit Personenidentifizierung in Verbindung gebracht werden. Dazu können Header-Anomalien, Domain-Ähnlichkeiten, Absender-Spoofing und verdächtige Formulierungen im Inhalt von E-Mails gehören.

- E-Mail-Sicherheitssoftware, die jeden Link und jeden Anhang in jeder E-Mail scannt und filtert und so verhindert, dass Benutzer URLs besuchen oder Anhänge öffnen, die möglicherweise bösartig sind.

- DNS-Authentifizierungsdienste, die DKIM-, SPF- und DMARC-Protokolle verwenden, um legitime und potenziell betrügerische E-Mails zu identifizieren.

- Anti-malware- und Anti-spam-Schutz, der bestimmte Angriffe davon abhalten kann, die Mailboxen der Benutzer zu erreichen.

Wie melde ich einen Imitationsangriff?

Wenn Mitarbeiter den Verdacht haben, dass sie zur Zielscheibe eines Angriffs geworden sind oder an einem solchen beteiligt waren, sollten sie den Vorfall sofort ihrem Vorgesetzten, der IT-Abteilung und der Person innerhalb des Unternehmens melden, die sich als sie ausgegeben hat. Darüber hinaus können Angriffe auf die Identität von Personen an Regierungsorganisationen gemeldet werden, die sich mit der Verhinderung von Cyberkriminalität befassen. Dazu gehören die Federal Trade Commission(www.ftc.gov/complaint), dieCybersecurity and Infrastructure Security Agency(phishing-report@us-cert.gov) und die Anti-Phishing Working Group(https://apwg.org/reportphishing/).