Was ist ein Whaling-Phishing-Angriff?

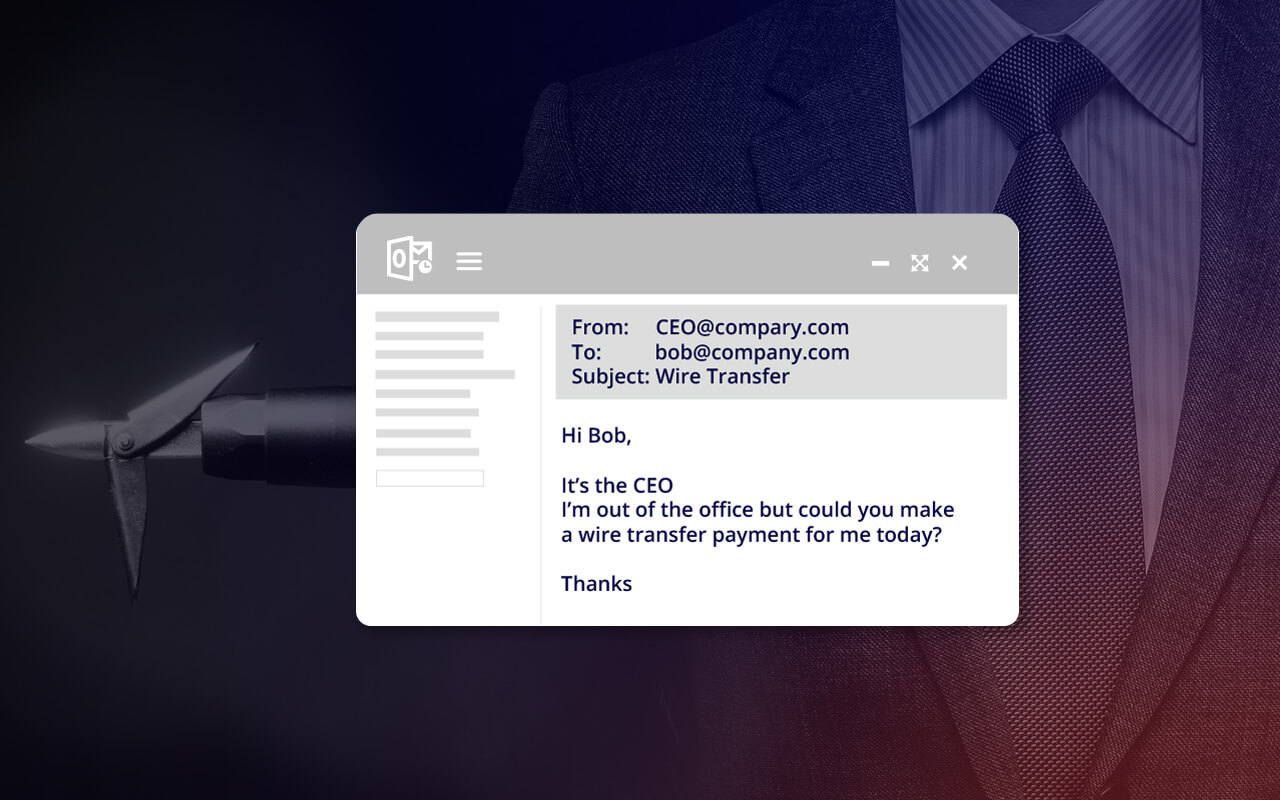

Ein Whaling-Angriff ist eine Art Spear-Phishing-Angriff, der sich an hochrangige Führungskräfte richtet. Die Angreifer geben sich als legitime, bekannte und vertrauenswürdige Unternehmen aus und fordern das Opfer auf, hochsensible Informationen weiterzugeben oder eine Überweisung auf ein betrügerisches Konto zu tätigen.

Wie funktioniert ein Whaling-Phishing-Angriff?

Whaling-Phishing-Angriffe können einen Benutzer auch dazu auffordern, auf einen Link zu klicken, der zu einer gefälschten Website führt, die einer legitimen Website gleicht, auf der Informationen gesammelt oder Malware heruntergeladen werden können. Bei einem Whaling-Angriff senden die Angreifer eine E-Mail, die wie eine legitime E-Mail von einer vertrauenswürdigen Quelle aussieht und auch so erscheint, oft ein Kontakt innerhalb des Unternehmens oder mit einem Partner, Lieferanten oder Kundenkonto. Eine Whaling-E-Mail enthält genügend persönliche Angaben oder Referenzen aus Internet-Recherchen, um den Empfänger davon zu überzeugen, dass sie legitim ist. Whaling-Angriffe können einen Benutzer auch dazu auffordern, auf einen Link zu klicken, der zu einer gefälschten Website führt, die identisch mit einer legitimen Website aussieht, auf der Informationen gesammelt oder malware heruntergeladen werden können. Bei einem Whaling-Angriff werden die Opfer möglicherweise aufgefordert, sensible Daten wie Gehaltsabrechnungen, Steuererklärungen oder Kontonummern weiterzugeben, oder sie werden gebeten, eine Überweisung auf ein Bankkonto zu autorisieren, das sich als betrügerisch herausstellt. Für Angreifer besteht das Ziel eines Whaling-Angriffs in der Regel darin, Geld oder Daten zu stehlen oder sich Zugang zu Netzwerken zu verschaffen, die viel größere unrechtmäßige Gewinne abwerfen können.

Warum sind Führungskräfte durch Whaling-Angriffe gefährdet?

Ein Whaling-Angriff ist eine Art von Phishing-Betrug und CEO-Betrug, der auf hochrangige Führungskräfte mit Zugang zu äußerst wertvollen Informationen abzielt. Bei einem Whaling-Angriff nutzen Hacker Social Engineering, um Benutzer dazu zu bringen, Bankkontodaten, Personalien von Mitarbeitern, Kundeninformationen oder Kreditkartennummern preiszugeben oder sogar Überweisungen an eine Person zu tätigen, die sie für den CEO oder CFO des Unternehmens halten. Whale-Phishing ist im Allgemeinen schwieriger zu erkennen als normale Phishing-Angriffe, da diese Angriffe oft keine bösartigen URLs oder waffenfähige Anhänge verwenden.

Die Verluste durch Internetbetrug sind in letzter Zeit sprunghaft angestiegen und werden laut der IC3-Beschwerdestatistik von 2020 bis 2024 auf über 115% ansteigen. Das FBI berichtet, dass sich die Verluste aufgrund von Phishing-Angriffen im Jahr 2024 auf mehr als 70 Millionen Dollar belaufen.

Um die Whaling-Sicherheit zu verbessern, benötigen Unternehmen einen fortschrittlichen Bedrohungsschutz, der speziell gegen Whaling-Angriffe vorgeht.

Beispiele für Whaling-Phishing-Angriffe

- Abfangen und Unterbrechen einer unverschlüsselten E-Mail-Konversation, um eine große Banküberweisung umzuleiten.

- Ein fiktives Treffen mit einem Malware-Link, der als Zoom-Link getarnt ist.

- Anfordern von Gehaltsabrechnungsdaten über aktuelle und frühere Mitarbeiter.

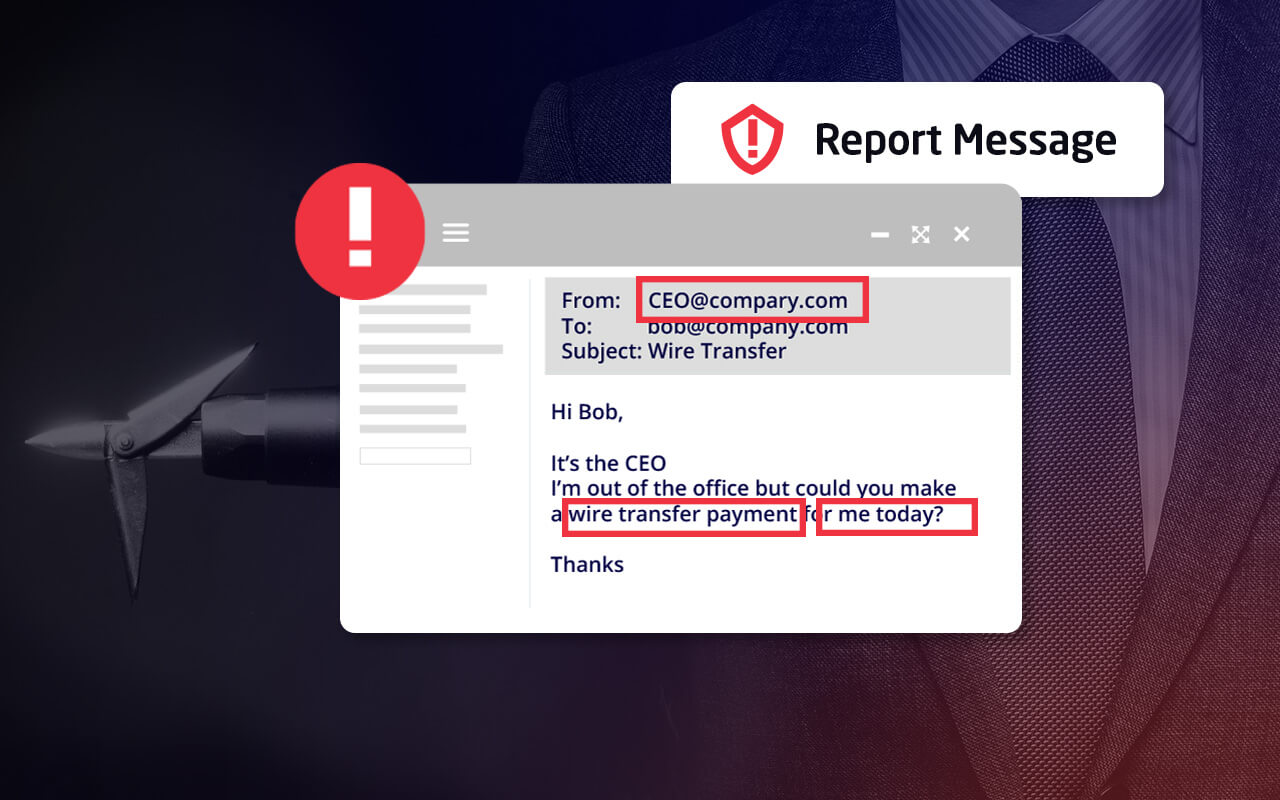

Wie man einen Whaling-Angriff erkennt

Ein Whaling-Angriff ist viel schwieriger zu erkennen als ein normaler Phishing-Angriff, da die Angreifer in der Regel viel mehr Zeit investieren, um die E-Mail-Kommunikation und Websites legitim aussehen zu lassen. Einige häufige Anzeichen dafür, dass eine E-Mail Teil eines Whaling-Angriffs sein könnte, sind:

- Eine Absender-E-Mail-Adresse, die nicht genau mit der Domäne des Unternehmens übereinstimmt, von dem die E-Mail zu stammen vorgibt. Zum Beispiel ersetzen Angreifer oft ein "m" in einem Domainnamen durch ein "r" und ein "n" oder "rn", um den Empfänger zu täuschen.

- Eine Aufforderung zur Weitergabe vertraulicher Informationen oder zur Überweisung von Geld auf ein Konto.

- Ein Gefühl der Dringlichkeit, das den Empfänger zu schnellem Handeln ermutigt, mit dem Hinweis oder der Androhung negativer Konsequenzen, wenn die angeforderte Aktion nicht sofort ausgeführt wird.

Wie Sie Ihr Unternehmen vor Whaling-Angriffen schützen können

Um einen Whaling-Angriff zu stoppen, ist ein vielschichtiger Sicherheitsansatz erforderlich.

- Starke Anti-spam- und Anti-malware-Programme können einige whaling-Angriffs-E-Mails am E-Mail-Gateway stoppen.

- DNS-Authentifizierungsdienste, die DMARC-, DKIM- und SPF-Protokolle verwenden, können erkennen, ob eine von einer bestimmten Domäne gesendete E-Mail legitim oder betrügerisch ist.

- Die Technologie zum Scannen und Filtern von E-Mails kann Links und Anhänge in E-Mails in Echtzeit überprüfen, um festzustellen, ob sie verdächtig sind, und um den Zugriff darauf zu verhindern.

- Antiimportations-Software kann einen Whaling-Angriff blockieren, indem sie die Social-Engineering-Techniken identifiziert, die bei Whaling-E-Mails üblich sind.

- Schulungen zum Sicherheitsbewusstsein können Nutzern helfen, Whaling-Angriffe zu erkennen und Protokolle einzuhalten (z. B. eine Überweisung durch ein zweites Kommunikationsmittel zu bestätigen), die den Schaden eines Angriffs mindern können.

Wie Sie mit Mimecast Walfang-Phishing verhindern können

Als führender Anbieter von Cloud-basierten E-Mail-Diensten für Sicherheit, Archivierung und Kontinuität bietet Mimecast Targeted Threat Protection mit Impersonation Protect an, um Unternehmen, ihre Mitarbeiter und finanziellen Vermögenswerte vor einem Whaling-Angriff zu schützen.

Impersonation Protect bietet sofortigen und umfassenden Schutz vor dieser fortschrittlichen Form von Cyberangriffen, indem es alle eingehenden E-Mails auf potenzielle Angriffsindikatoren überprüft und auswertet. Mimecast prüft:

- Der Domänenname des Absenders, um festzustellen, ob die Domäne des Absenders mit dem Domänennamen des Empfängers übereinstimmt. Bei einem Whaling-Angriff wird oft ein Domänenname verwendet, der einem vertrauenswürdigen Domänennamen sehr ähnlich sieht, jedoch mit subtilen und fast unmerklichen Änderungen.

- Der Anzeigename oder freundliche Name, um festzustellen, ob der Absender versucht, eine Internet-E-Mail-Adresse zu fälschen.

- Das Alter der sendenden Domain - ein neu registrierter Domainname ist eher verdächtig.

- Schlüsselwörter im Text der Nachricht, einschließlich Phrasen wie "Banküberweisung" oder "Banküberweisung", die oft verdächtig sind.

Wenn Impersonation Protect eine verdächtige E-Mail identifiziert, kann sie gebounct, unter Quarantäne gestellt oder als verdächtig markiert werden, wobei der beabsichtigte Empfänger eine Warnmeldung erhält.

Mimecast – Ihre Lösung zum Stoppen eines Whaling-Angriffs

Mimecast bietet Whaling- und Speerschutz mit folgenden Funktionen:

- Verteidigung gegen Social-Engineering-Angriffe.

- Administrative Kontrolle der Sicherheitsverfahren für verdächtige E-Mails.

- Umfassender Schutz durch die Threat Intelligence-Infrastruktur und die Messaging Security-Teams von Mimecast.

Erfahren Sie mehr darüber, wie Sie mit Mimecast einen Whaling-Angriff vereiteln können, und über die Mimecast-Lösungen für die sichere Dateiübertragung und den Schutz vor Spam-Mails.

Wie Sie einen Whaling-Angriff melden

Ein versuchter oder erfolgreicher Whaling-Angriff sollte sofort einer Vielzahl von Personen gemeldet werden. Opfer sollten sofort ihren Arbeitgeber und dessen IT-Abteilung benachrichtigen, damit schnell Maßnahmen ergriffen werden können, um weitere Versuche zu blockieren oder Angreifer daran zu hindern, weiteren Schaden anzurichten. Whaling-Angriffe können bei einer Reihe von Organisationen gemeldet werden, die sich der Verhinderung von Cyberkriminalität verschrieben haben, z.B. bei der Federal Trade Commission(www.ftc.gov/complaint), der Cybersecurity and Infrastructure Security Agency(phishing-report@us-cert.gov) und der Anti-Phishing Working Group (apwg.org/reportphishing).

7 Möglichkeiten für Führungskräfte, sich gegen Whaling-Angriffe zu schützen

Um sich vor Whaling-Angriffen zu schützen, können hochrangige Führungskräfte mehrere proaktive Maßnahmen ergreifen:

- Schulung des Sicherheitsbewusstseins: Regelmäßige Schulungen können Führungskräften helfen, Phishing-Versuche und verdächtige Mitteilungen zu erkennen.

- Überprüfungsprotokolle: Erstellen Sie strenge Protokolle zur Überprüfung der Echtheit von Anfragen nach sensiblen Informationen oder finanziellen Transaktionen.

- Multi-Faktor-Authentifizierung (MFA): Implementieren Sie MFA für den Zugriff auf sensible Systeme und Daten, um eine zusätzliche Sicherheitsebene zu schaffen.

- Verwendung von sicheren Kommunikationskanälen: Fördern Sie die Verwendung von verschlüsselten Kommunikationsmitteln für den Austausch sensibler Informationen.

- Regelmäßige Sicherheitsprüfungen: Führen Sie regelmäßig Sicherheitsaudits durch, um Schwachstellen im Unternehmen zu identifizieren und zu beheben.

- Phishing-Simulationsübungen: Führen Sie in regelmäßigen Abständen simulierte Phishing-Angriffe durch, um das Bewusstsein und die Reaktion von Führungskräften und Mitarbeitern zu testen.

- Spezifische Sicherheitsmaßnahmen für Führungskräfte: Implementieren Sie zusätzliche Sicherheitsmaßnahmen speziell für Führungskräfte, z. B. spezielle sichere Geräte oder Konten mit verstärkter Überwachung.

Whaling-Phishing-FAQs

Welche Art von Phishing-Angriff ist Whaling?

Vereinfacht ausgedrückt ist ein Whaling-Angriff ein Phishing-Angriff, der auf Mitglieder der C-Suite-Ebene eines Unternehmens abzielt und/oder sich als solche ausgibt. Indem sie sich als Führungskräfte innerhalb eines Unternehmens ausgeben, verleiten sie oft Kollegen und/oder Mitarbeiter dazu, Daten oder Anmeldeinformationen preiszugeben, die Cyberkriminellen helfen, das Zielunternehmen zu infiltrieren.

Was Sie im Falle eines Whaling-Phishing-Angriffs tun sollten

Wenn Sie den Verdacht haben, dass Sie eine Whale-Phishing-E-Mail erhalten haben oder angegriffen werden, können Sie sofort einige Schritte unternehmen, um den Schaden zu begrenzen.

- Trennen Sie Ihren Computer vom Netzwerk und/oder vom Internet, um zu verhindern, dass Malware heruntergeladen wird oder sich verbreitet.

- Alarmieren Sie Ihr Unternehmen sofort. So hat Ihre IT-Abteilung einen Vorsprung bei der Schadensbegrenzung und kann andere Mitarbeiter vor möglichen Angriffen warnen.

- Scannen Sie Ihren Computer auf Viren und Malware, die möglicherweise im Rahmen des Angriffs heruntergeladen wurden.

- Ändern Sie Ihre Anmeldedaten und Passwörter sofort, um zu verhindern, dass Angreifer die von Ihnen freigegebenen Informationen für den Zugriff auf Ihre Konten verwenden.

Was unterscheidet Whaling von Phishing?

Whaling-Angriffe zielen speziell auf hochrangige Führungskräfte und Personen mit erheblichem Zugang zu wertvollen Informationen innerhalb eines Unternehmens ab. Im Gegensatz zu allgemeinen phishing-Angriffen, die ein weites Netz auswerfen, ist whaling eine sehr gezielte und personalisierte Form des Spear-Phishings. Die Angreifer verbringen viel Zeit damit, ihre Ziele zu recherchieren, um überzeugende Nachrichten zu verfassen, die von vertrauenswürdigen Quellen zu stammen scheinen und sich oft als hochrangige Führungskräfte des Unternehmens ausgeben.

Wer ist das Ziel von Whaling-Phishing-Angriffen?

Die primären Ziele von Whaling-Angriffen sind hochrangige Führungskräfte und Entscheidungsträger innerhalb eines Unternehmens, wie CEOs, CFOs, COOs und andere Mitglieder der C-Suite. Diese Personen haben in der Regel Zugang zu sensiblen Informationen, Finanzkonten und wichtigen Geschäftssystemen, was sie zu lukrativen Zielen für Angreifer macht, die versuchen, Daten zu stehlen, Betrug zu begehen oder Unternehmensnetzwerke zu infiltrieren.

Welche Auswirkungen haben die Whaling-Angriffe?

Die Auswirkungen von Whaling-Angriffen können schwerwiegend und weitreichend sein, unter anderem:

- Finanzieller Verlust

- Datenverstöße

- Reputationsschaden

- Betriebliche Unterbrechung

Was sind die Unterschiede zwischen Phishing, Spear-Phishing und Whaling-Angriffen?

Phishing ist ein breit angelegter Angriff, der sich mit allgemeinen Nachrichten an viele Personen richtet und oft versucht, Anmeldedaten zu stehlen oder malware zu verbreiten. Spear-phishing hingegen ist ein targeted attack, der auf bestimmte Personen oder Gruppen innerhalb eines Unternehmens abzielt und personalisierte Nachrichten verwendet, um die Empfänger dazu zu bringen, vertrauliche Informationen preiszugeben.

Whaling hingegen ist eine sehr gezielte Form des Spear-Phishings, die sich auf hochrangige Führungskräfte und Personen mit großer Autorität und Zugang innerhalb eines Unternehmens konzentriert und sorgfältig ausgearbeitete Nachrichten verwendet, um die Ziele des Angreifers zu erreichen.

Schützt Sie die Überprüfung der Absenderadresse vor einem Whaling-Angriff?

Die Überprüfung der Absenderadresse kann zwar dabei helfen, einige Phishing-Versuche zu erkennen und abzuwehren, ist aber nicht narrensicher gegen Whaling-Angriffe. Angreifer verwenden oft ausgeklügelte Techniken, um legitime E-Mail-Adressen zu fälschen oder ähnliche Domänen zu erstellen, die vertrauenswürdigen Quellen sehr ähnlich sind. Daher sind zusätzliche Sicherheitsebenen wie Multi-Faktor-Authentifizierung, fortschrittliche E-Mail-Filterung und robuste Sicherheitsprotokolle erforderlich, um sich wirksam gegen Whaling-Angriffe zu schützen.