Qu'est-ce qu'une attaque par usurpation d'identité ?

Une attaque par usurpation d'identité est une forme de fraude dans laquelle les attaquants se font passer pour une personne connue ou de confiance afin d'inciter un employé à transférer de l'argent sur un compte frauduleux, à partager des informations sensibles (telles que la propriété intellectuelle, les données financières ou les informations salariales) ou à révéler des identifiants de connexion que les attaquants peuvent utiliser pour s'introduire dans le réseau informatique d'une entreprise. La fraude au PDG, la business email compromise et le whaling sont des formes spécifiques d'attaques par usurpation d'identité dans lesquelles des individus malveillants se font passer pour des cadres de haut niveau au sein d'une entreprise.

L'arrêt d'une attaque par usurpation d'identité nécessite des politiques de sécurité solides et la vigilance des employés. Mais comme ces attaques sont conçues pour tirer parti de l'erreur humaine, vous avez également besoin de solutions capables d'analyser automatiquement le courrier électronique et de bloquer toute attaque potentielle. C'est là que Mimecast peut vous aider.

Qu'est-ce qu'une attaque par usurpation d'identité ?

"Les attaques par usurpation d'identité sont un type d'attaque par phishing dans lequel l'attaquant se fait passer pour un expéditeur légitime afin d'inciter le destinataire à cliquer sur un lien ou une pièce jointe malveillante."

Ces attaques sont généralement utilisées pour voler des informations sensibles telles que des identifiants de connexion ou des informations financières. Dans certains cas, les attaquants peuvent également utiliser l'usurpation d'identité pour diffuser des malwares sur le système de la victime.

Les attaques par usurpation d'identité peuvent être difficiles à détecter, car l'attaquant utilise souvent une fausse adresse électronique similaire à celle de l'expéditeur légitime. Si vous recevez un courriel d'un expéditeur inconnu, ou si le courriel contient des erreurs de grammaire ou d'orthographe, cela peut indiquer qu'il s'agit d'une attaque par usurpation d'identité.

Si vous n'êtes pas sûr de la légitimité d'un courriel, vous pouvez toujours contacter directement l'expéditeur supposé pour vérifier son authenticité. N'oubliez pas de ne jamais cliquer sur un lien ou une pièce jointe dans un courriel si vous n'êtes pas certain qu'ils sont sûrs.

Comment fonctionne une attaque par usurpation d'identité ?

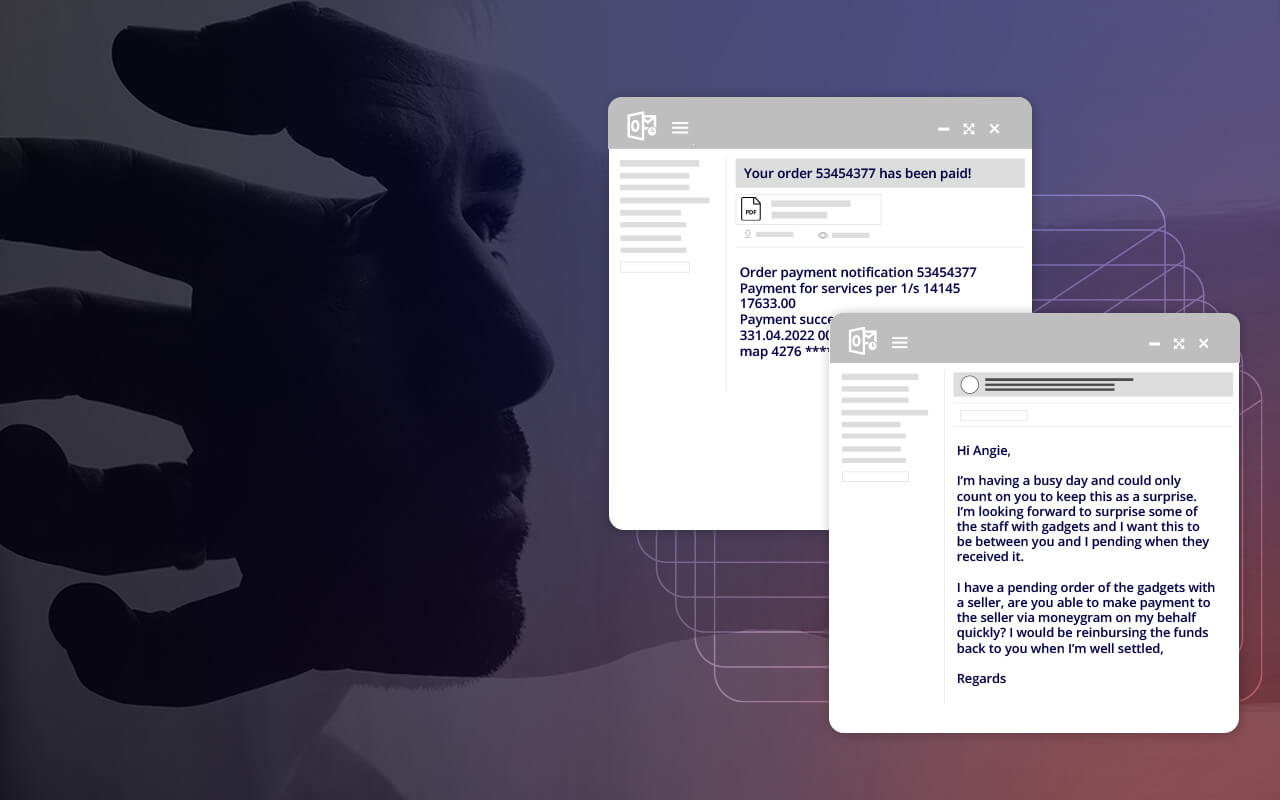

Les attaques par usurpation d'identité sont généralement des attaques sans malware menées par courrier électronique et utilisant l'ingénierie sociale pour gagner la confiance d'un employé ciblé. Les attaquants peuvent rechercher une victime en ligne, en recueillant des informations sur des comptes de médias sociaux et d'autres sources en ligne qui, lorsqu'elles sont utilisées dans le texte d'un courrier électronique, peuvent conférer de l'authenticité au message. Une attaque par usurpation d'identité vise généralement un employé qui peut initier des virements ou qui a accès à des données sensibles ou exclusives. L'employé reçoit un courriel qui semble provenir d'une source légitime, souvent un cadre de haut niveau de l'entreprise, et qui lui demande de virer de l'argent sur un certain compte ou d'envoyer immédiatement des informations sensibles.

Quelles sont les attaques courantes d'usurpation d'identité par courrier électronique ?

- Demandes urgentes, à court terme, impliquant le transfert d'argent ou d'informations sensibles telles que des informations sur un compte bancaire ou des identifiants de connexion.

- Demandes d'achat à remplir au nom du directeur général, souvent des cartes-cadeaux.

- Employés demandant brusquement des changements dans les informations relatives au dépôt direct.

- Créer des courriels avec de légères déviations de noms, par exemple en écrivant la lettre "m" comme "rn".

- Utiliser un langage qui induit l'urgence et un sentiment de peur.

Comment reconnaître une attaque par usurpation d'identité

Contrairement aux attaques de phishing courantes, qui sont souvent peu précises et truffées de fautes de grammaire ou d'orthographe, les attaques par usurpation d'identité sont très ciblées et bien conçues pour paraître réalistes et authentiques. Toutefois, certains éléments indiquent qu'il s'agit d'un courriel potentiellement frauduleux :

- Un ton urgent, voire menaçant. La plupart des attaques par usurpation d'identité demandent ou exigent que le destinataire agisse immédiatement. Certains courriels d'usurpation d'identité peuvent menacer le destinataire de conséquences négatives s'il n'agit pas assez rapidement. L'objectif est d'éviter que l'employé ne prenne le temps de vérifier à nouveau avant d'agir.

- L'accent est mis sur la confidentialité. Certaines attaques d'usurpation d'identité suggèrent que l'action fait partie d'un développement confidentiel ou d'un programme secret qui ne doit pas être discuté avec des collègues ou des supérieurs immédiats.

- Une demande d'envoi d'argent ou de partage d'informations sensibles. Toute demande de transfert d'argent ou de divulgation de données financières sensibles, d'informations salariales ou de propriété intellectuelle doit être corroborée par plusieurs canaux.

- Un problème avec les adresses électroniques ou les liens. Souvent, l'e-mail usurpant l'identité d'un dirigeant est une version légèrement modifiée d'une adresse e-mail légitime. En outre, l'adresse de réponse peut être différente de l'adresse de l'expéditeur, ou les liens réels vers les URL dans le courrier électronique ne correspondent pas au texte des hyperliens dans le corps du courrier électronique.

- Demandes ou comptes inhabituels. Les attaques par usurpation d'identité demandent souvent aux destinataires d'envoyer de l'argent sur des comptes bancaires ou des comptes fournisseurs dont les numéros sont différents de ceux que l'employé a utilisés par le passé.

Comment éviter une attaque par usurpation d'identité ?

Les escroqueries par usurpation d'identité représentent un danger important pour les entreprises de toutes tailles. Plutôt que d'utiliser des URL ou des pièces jointes malveillantes, une attaque par usurpation d'identité utilise l'ingénierie sociale et la personnalisation pour inciter un employé à transférer involontairement de l'argent sur un compte frauduleux ou à partager des données sensibles avec des cybercriminels.

Une attaque par usurpation d'identité consiste généralement à envoyer un courrier électronique semblant provenir d'une source fiable. Parfois, l'attaque par courrier électronique commence par un message qui semble provenir d'un PDG, d'un directeur financier ou d'un autre cadre de haut niveau - ces escroqueries sont également appelées attaques par courrier électronique de type "whaling". Une attaque par usurpation d'identité peut également impliquer un message qui semble provenir d'un collègue de confiance, d'un fournisseur tiers ou d'autres marques Internet bien connues. Le message peut demander au destinataire d'initier un transfert vers un compte bancaire ou un vendeur qui s'avérera par la suite frauduleux, ou il peut demander au destinataire d'envoyer des informations telles que des fichiers W-2, des informations bancaires ou des identifiants de connexion qui permettent aux pirates d'accéder aux finances et aux systèmes de l'entreprise.

L'arrêt d'une attaque par usurpation d'identité nécessite des politiques de sécurité solides et la vigilance des employés. Mais comme ces attaques sont conçues pour tirer parti de l'erreur humaine, vous avez également besoin de solutions capables d'analyser automatiquement le courrier électronique et de bloquer toute attaque potentielle. C'est là que Mimecast peut vous aider.

Combattre une attaque par usurpation d'identité avec Mimecast

Mimecast rend le courrier électronique plus sûr pour les entreprises en combinant des solutions de sécurité du courrier électronique, d'email continuity et de protection des données du courrier électronique en un single service basé sur l'informatique en nuage. En simplifiant l'administration et en fournissant une plateforme cloud single qui couvre toutes les fonctions de messagerie, Mimecast réduit le coût et la complexité de la gestion du business email.

Les services SaaS de sécurité des emails de Mimecast incluent une protection contre toutes les menaces majeures. Outre l'arrêt d'une attaque par usurpation d'identité, Mimecast peut aider à prévenir une attaque par ransomware, une attaque par phishing ciblé et une attaque d'initiés, ainsi que les menaces de virus et de malware. Outre les solutions de réponse aux menaces, l'offre de sécurité de Mimecast comprend également des solutions pour l'envoi sécurisé de messages et de fichiers volumineux, ainsi que pour le content control et la prévention de la perte de données.

Technologie Mimecast pour répondre à une attaque d'usurpation d'identité

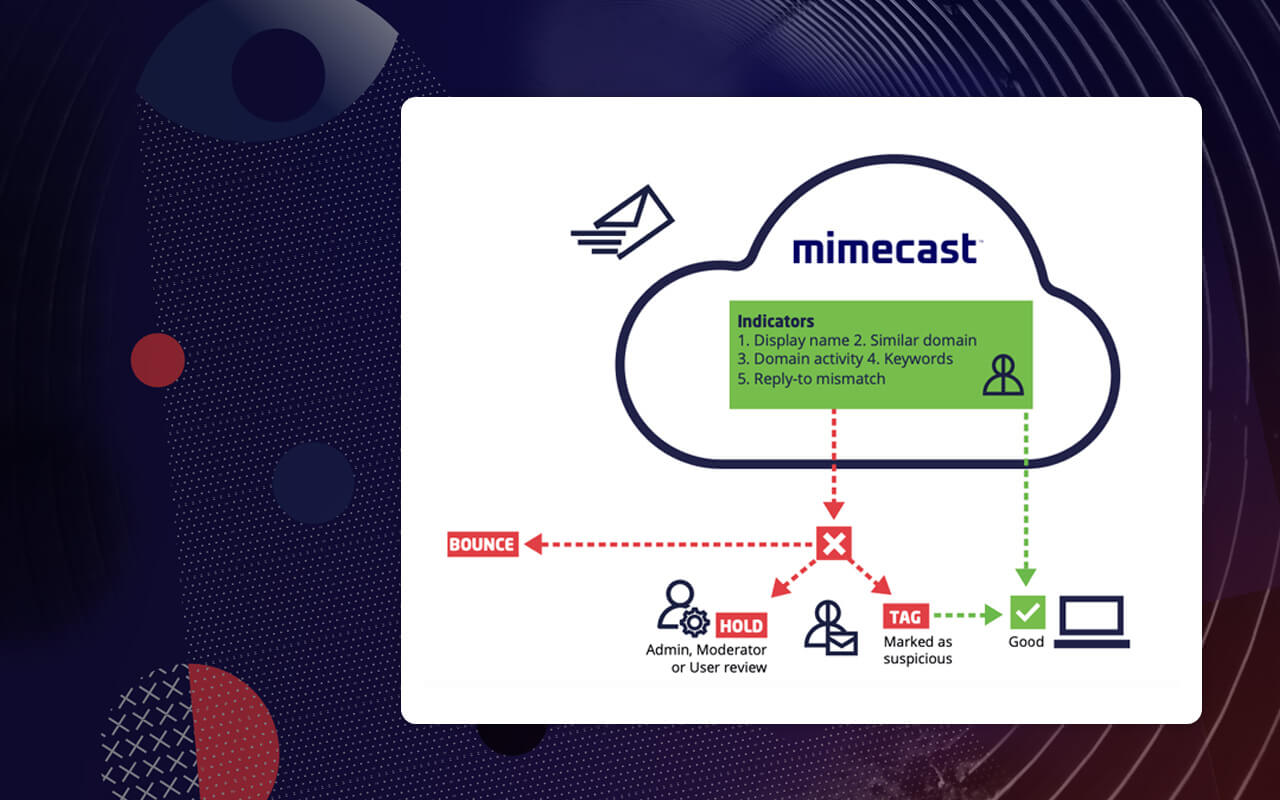

Mimecast analyse tous les courriels entrants, sortants et internes afin de fournir une protection des URL contre les liens malveillants, ainsi qu'une protection des pièces jointes qui examine les documents attachés à la recherche de malware potentiels. Mais comme de nombreuses attaques d'usurpation d'identité ne comportent pas de malware, la technologie Mimecast recherche également dans le courrier électronique et son contenu les signes d'une attaque d'usurpation d'identité. Il s'agit notamment d'anomalies dans :

- Nom d'affichage

- Nom de domaine

- Informations sur la réponse

- Corps du message

Si un courriel échoue à une certaine combinaison de ces tests, Mimecast peut être configuré pour rejeter le message, le mettre en quarantaine ou l'envoyer au destinataire avec un avertissement indiquant qu'il peut s'agir d'une attaque d'usurpation d'identité.

En savoir plus sur l'arrêt d'une attaque par usurpation d'identité avec Mimecast.

FAQ sur les attaques par usurpation d'identité

Quelles sont les personnes exposées à un risque d'usurpation d'identité ?

Si tout le monde peut être victime d'une attaque par usurpation d'identité par courriel, les nouveaux employés sont souvent des cibles de choix. Les nouveaux employés sont moins susceptibles de connaître la culture de l'entreprise et la manière dont les membres de l'organisation communiquent ou délèguent les tâches, de sorte que dans leur empressement à faire bonne impression, ils peuvent être victimes d'une attaque par usurpation d'identité.

Pourquoi les attaques par usurpation d'identité sont-elles difficiles à détecter ?

Les attaques par usurpation d'identité sont soigneusement élaborées et propres à chaque organisation qu'elles ciblent. Alors que les courriels génériques "de ransomware de masse" comportent souvent des fautes d'orthographe et de grammaire évidentes, les attaques par usurpation d'identité sont conçues pour donner l'impression qu'elles émanent de membres éminents d'une organisation. Pour un œil non averti et non méfiant, il peut être difficile de déceler les signes d'un courriel d'usurpation d'identité, ou même de savoir où les chercher.

Comment arrêter une attaque par usurpation d'identité ?

"Pour prévenir les attaques par usurpation d'identité et d'autres formes de phishing et de cybercriminalité, les entreprises ont tout intérêt à adopter une approche multicouche de la sécurité du courrier électronique :"

- Une formation de sensibilisation à la sécurité qui explique aux employés à quoi ressemblent les attaques par usurpation d'identité, ce qui peut être fait pour les prévenir et le type de dommages qu'une attaque réussie peut causer.

- Des solutions anti-impression qui analysent le courrier électronique pour détecter les signes d\'attaques basées sur l\'ingénierie sociale et dépourvues de malware, qui sont le plus souvent associées à l\'usurpation d\'identité. Il peut s'agir d'anomalies dans les en-têtes, de similitudes de domaines, d'usurpation d'identité de l'expéditeur et de langage suspect dans le contenu des courriels.

- Logiciel de sécurité du courrier électronique qui analyse et filtre chaque lien et chaque pièce jointe dans chaque courrier électronique, empêchant les utilisateurs de visiter des URL ou d'ouvrir des pièces jointes susceptibles d'être malveillantes.

- Services d'authentification DNS qui utilisent les protocoles DKIM, SPF et DMARC pour identifier les courriers électroniques légitimes et potentiellement frauduleux.

- Protection anti-malware et anti-spam qui peut empêcher certaines attaques d'atteindre les boîtes aux lettres des utilisateurs.

Comment signaler une attaque par usurpation d'identité ?

Lorsqu'un employé soupçonne qu'il a été pris pour cible ou qu'il a été impliqué dans une attaque d'usurpation d'identité, il doit immédiatement signaler l'incident à son supérieur hiérarchique, au service informatique et à la personne au sein de l'organisation qui a été victime de l'usurpation d'identité. En outre, les attaques par usurpation d'identité peuvent être signalées aux organisations gouvernementales chargées de la prévention de la cybercriminalité. Il s'agit notamment de la Federal Trade Commission(www.ftc.gov/complaint), de laCybersecurity and Infrastructure Security Agency(phishing-report@us-cert.gov) et du Anti-Phishing Working Group(https://apwg.org/reportphishing/).