Qu'est-ce que l'usurpation d'adresse électronique ?

L'usurpation d'adresse électronique consiste à envoyer des messages électroniques avec une adresse d'expéditeur falsifiée, de sorte que le message semble provenir d'une personne qui n'est pas l'expéditeur. L'usurpation d'adresse électronique est fréquemment utilisée dans les courriels de phishing, de spear-phishing et de business email compromise scams pour faire croire aux destinataires que le courriel provient d'une source fiable. L'usurpation d'adresse électronique peut également être utilisée par les spammeurs pour éviter les listes noires de spam en envoyant des messages sous l'adresse de l'expéditeur de quelqu'un d'autre.

Histoire de l'usurpation d'adresse électronique

L'usurpation d'adresse électronique constitue une menace depuis les premiers jours de la communication numérique. En effet, le protocole SMTP (Simple Mail Transfer Protocol) - le protocole de base du courrier électronique - n'a pas été conçu à l'origine dans l'optique d'une authentification forte, ce qui en a fait une cible facile pour les abus. À la fin des années 1990 et au début des années 2000, les cybercriminels ont commencé à exploiter ces faiblesses pour envoyer des spam et des messages de phishing en utilisant de fausses adresses d'expéditeur.

Au fur et à mesure que le courrier électronique devenait un outil de communication essentiel pour les entreprises, les tactiques d'usurpation d'identité se sont développées. "Aujourd'hui, l'usurpation d'identité est souvent utilisée dans le cadre de menaces plus sophistiquées telles que la compromission du business email et les attaques par usurpation d'identité."

Spoofing vs Phishing : quelle est la différence ?

Bien que le spoofing et le phishing soient souvent associés, ils ne sont pas identiques. L'usurpation d'adresse électronique est une tactique qui consiste à falsifier l'adresse "From" pour faire croire qu'un message provient d'une personne que le destinataire connaît ou en qui il a confiance. Le phishing, quant à lui, est une stratégie d'attaque plus large. Il utilise souvent des courriels usurpés pour tromper les victimes et voler des données sensibles telles que des mots de passe ou des informations financières.

Considérez le spoofing comme un déguisement et le phishing comme l'escroquerie réalisée sous ce déguisement. Le spoofing prépare le terrain pour le phishing en donnant de la crédibilité aux attaquants. "C'est pourquoi l'arrêt de l'usurpation d'identité est une première étape essentielle dans la protection contre les menaces basées sur le courrier électronique, telles que la collecte d'informations d'identification, le ransomware et la fraude électronique."

Comment fonctionne l'usurpation d'adresse électronique

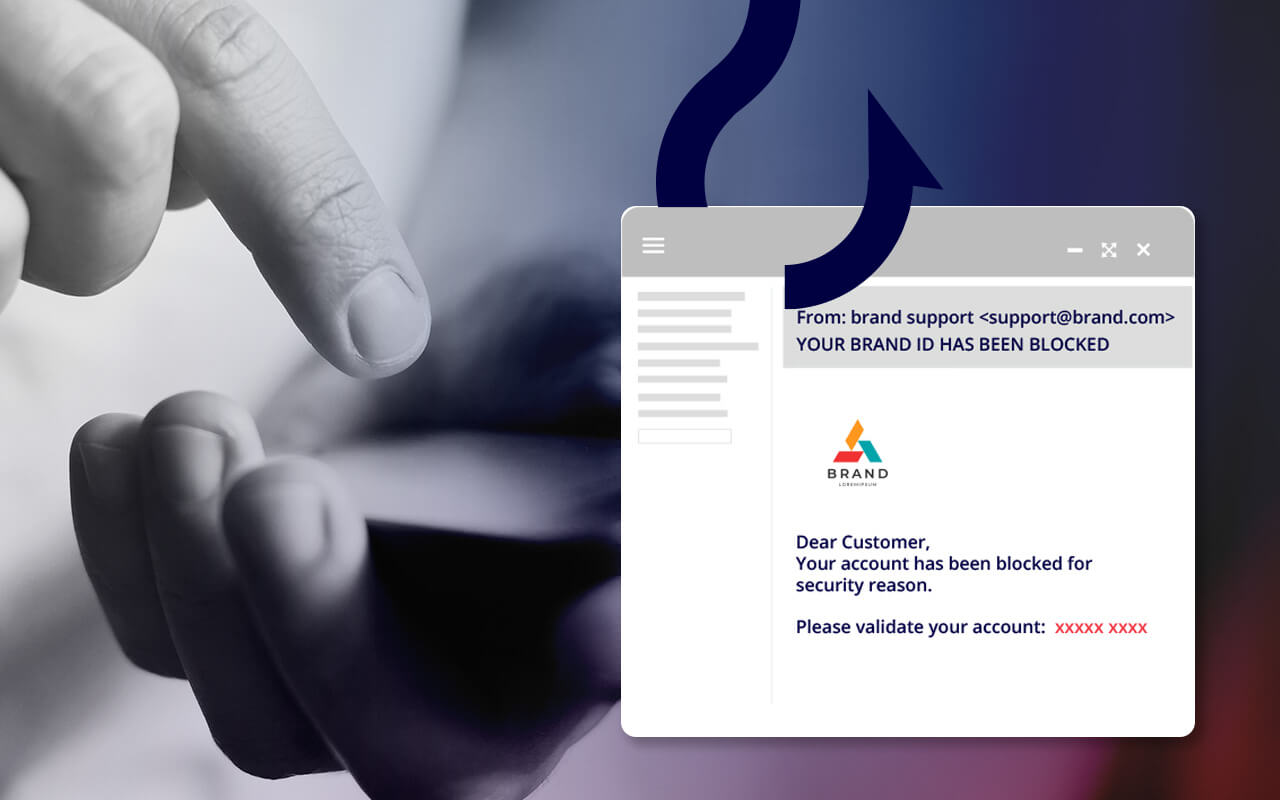

L'usurpation d'adresse électronique est une forme de cyberfraude très préjudiciable et de plus en plus fréquente. Lors d'une attaque par usurpation d'identité, un cybercriminel envoie un courriel avec une adresse "From :" qui semble provenir d'une source en laquelle le destinataire a confiance : un collègue, un ami, un cadre ou un fournisseur bien connu. Le courrier électronique demande généralement au destinataire d'effectuer une action qui permet aux pirates d'accéder à des réseaux, des systèmes ou des comptes financiers. L'usurpation d'adresse électronique est généralement utilisée dans les attaques de phishing et de spear-phishing, ainsi que dans les attaques d'usurpation d'identité où un courriel peut sembler provenir d'un PDG ou d'un directeur financier qui demande au destinataire de virer de l'argent sur un compte qui s'avère être frauduleux.

La défense contre l'usurpation d'adresse électronique nécessite une approche de la sécurité à plusieurs niveaux. Les utilisateurs, qui sont souvent le maillon le plus faible, doivent être dotés de connaissances et de bonnes pratiques qui les aideront à repérer les attaques de phishing et d'usurpation d'adresse électronique. Mais comme il est impossible pour les utilisateurs d'identifier chaque tentative d'usurpation d'adresse électronique à chaque fois, les entreprises ont besoin de défenses de pointe capables de reconnaître automatiquement les courriels suspects et d'en avertir les utilisateurs.

Quels sont les exemples d'usurpation d'adresse électronique ?

L'usurpation d'adresse électronique est une tactique courante utilisée par les cybercriminels pour tromper les destinataires, et elle peut prendre différentes formes. Voici quelques exemples d'usurpation d'adresse électronique :

- Fraude au PDG - Dans ce type d'usurpation, l'attaquant se fait passer pour un cadre supérieur, généralement le PDG ou le directeur financier, afin d'inciter les employés à effectuer des actions telles que le transfert de fonds ou le partage d'informations sensibles.

- "Courriels de Phishing - Les courriels usurpés sont souvent utilisés dans le cadre d'attaques de phishing, où l'attaquant cherche à obtenir des informations sensibles, telles que des identifiants de connexion ou des détails financiers, en se faisant passer pour une entité digne de confiance."

- Compromission des Business Email (BEC) - Il s'agit d'usurper des courriels afin de compromettre des transactions commerciales, d'obtenir un accès non autorisé à des données sensibles ou d'initier des transactions financières frauduleuses.

- Domaines ressemblants - Les cybercriminels créent des domaines qui ressemblent beaucoup à des domaines légitimes, afin de tromper les destinataires en leur faisant croire qu'ils interagissent avec une entité digne de confiance.

Le but ultime de l'usurpation d'adresse électronique est souvent de tromper, de manipuler ou d'exploiter le destinataire à des fins criminelles. Dans certains cas, l'intention peut aller au-delà de la fraude financière et inclure l'usurpation d'identité, la violation de données ou la perturbation d'opérations critiques.

Comment identifier les courriels frauduleux

Repérer un courriel usurpé peut s'avérer difficile, en particulier lorsque les attaquants se donnent beaucoup de mal pour faire passer leurs messages pour des messages légitimes. Toutefois, il existe quelques signaux d'alarme que les employés peuvent surveiller :

- Nom d'affichage et adresse électronique non concordants : Un message usurpé peut afficher un nom familier, mais l'adresse électronique sous-jacente ne correspond pas au domaine attendu.

- Demandes inattendues d'informations sensibles : Les courriels demandant des identifiants de connexion "urgents", des informations financières ou des documents internes doivent éveiller les soupçons.

- Un ton ou un formatage inhabituel : Si un message provenant d'un collègue ou d'un cadre ne semble pas correspondre à la réalité, s'il contient des fautes de grammaire ou s'il utilise un langage trop formel, il peut s'agir d'une usurpation d'identité.

- Salutations génériques : Les courriels légitimes provenant de contacts connus comportent généralement des salutations personnalisées. Les courriels usurpés peuvent utiliser des messages d'accueil génériques ou manquer de personnalisation.

- Domaines similaires : L'usurpation d'identité implique souvent des noms de domaine légèrement modifiés. Il peut s'agir de remplacer un "l" par un "1" ou d'ajouter un caractère supplémentaire.

Encourager les employés à faire une pause et à vérifier les messages inattendus est un élément essentiel de la défense contre les attaques par usurpation d'identité. Associée à une passerelle de messagerie sécurisée et à des outils de protection contre les menaces, la vigilance de l'utilisateur devient une puissante ligne de défense.

Les solutions de Mimecast pour mettre fin à l'usurpation d'adresse électronique

Pour les organisations qui recherchent une solution pour empêcher l'usurpation d'adresse électronique, Mimecast propose Targeted Threat Protection dans le cadre d'un service d'abonnement tout-en-un pour la sécurité, la continuité et l'archivage des courriels.

En tant qu'offres basées sur le cloud, les solutions Mimecast peuvent être mises en œuvre rapidement et facilement sans dépenses d'investissement. En outre, en automatisant la sécurité et en fournissant aux administrateurs des outils faciles à utiliser pour définir et appliquer les politiques de sécurité de la messagerie, Mimecast réduit la complexité et le coût de la protection contre l'usurpation d'adresse électronique et d'autres attaques.

Comment Mimecast prévient les attaques par usurpation d'adresse électronique

Pour contrecarrer les tentatives d'usurpation d'adresse électronique, Mimecast propose un ensemble de technologies de sécurité qui incluent :

- URL Protect. La technologie Mimecast protège les utilisateurs contre les URL malveillantes en analysant chaque site web de destination en temps réel afin d'identifier les sites suspects sur la base d'informations de dernière minute sur les menaces.

- Attachment Protect. Mimecast analyse chaque pièce jointe à la recherche de codes malveillants. Les fichiers suspects peuvent être placés dans un bac à sable ou réécrits dans un format permettant aux utilisateurs d'y accéder en toute sécurité.

- Protection contre l'usurpation d'identité. Mimecast effectue une analyse approfondie de tous les courriels entrants afin de rechercher des anomalies dans les en-têtes, des similitudes de domaines et des mots-clés spécifiques qui peuvent être des signes d'usurpation d'identité. Mimecast fournit également une authentification DNS à l'aide de services tels que SPF, DKIM et DMARC afin de repérer les courriers électroniques potentiellement frauduleux.

Lorsque Mimecast identifie une tentative d'usurpation d'adresse électronique, les administrateurs peuvent décider si les messages doivent être rejetés, mis en quarantaine ou envoyés aux utilisateurs avec un avertissement indiquant que l'adresse électronique peut être suspecte.

Découvrez les solutions d'usurpation d'adresse électronique de Mimecast et comment Mimecast utilise la sécurité DMARC pour repérer les courriers électroniques suspects.

FAQ sur l'usurpation d'adresse électronique

Comment les pirates usurpent-ils une adresse électronique ?

L'usurpation d'une adresse électronique est une forme relativement simple de cybercriminalité. Les attaquants peuvent modifier le nom d'affichage et/ou l'en-tête "From" du courrier électronique pour se faire passer pour une source fiable, ou ils peuvent créer un domaine sosie qui est pratiquement impossible à distinguer d'un domaine légitime.

À quoi ressemble un courriel usurpé ?

Un courriel usurpé semblera provenir d'une source légitime ou fiable, mais si vous y regardez de plus près, vous pourrez déceler des anomalies permettant d'identifier le message comme une tentative d'usurpation d'identité. Dans un courriel usurpé, l'adresse électronique réelle peut être différente du nom affiché. En outre, l'adresse électronique figurant dans l'en-tête ne correspondra pas à l'adresse électronique de l'expéditeur et le champ "Répondre à" de l'en-tête ne correspondra pas au nom de l'expéditeur.

Comment arrêter l'usurpation d'adresse électronique ?

L'atténuation du risque posé par l'usurpation d'adresse électronique nécessite une approche de la sécurité à plusieurs niveaux. Une formation de sensibilisation à la sécurité peut aider les utilisateurs à repérer et à éviter plus facilement les tentatives d'usurpation d'adresse électronique. Les filtres de courrier électronique qui utilisent des services d'authentification DNS tels que SPF, DKIM et DMARC peuvent contribuer à bloquer les courriers électroniques potentiellement frauduleux. Et si un courriel usurpé passe vos services d'authentification, une technologie qui empêche les utilisateurs de cliquer sur des liens malveillants ou d'ouvrir des pièces jointes malveillantes peut contribuer à prévenir une attaque par usurpation de courriel.

Comment mettre fin à l'envoi de courriels frauduleux à partir de mon adresse électronique ?

Si votre adresse électronique est utilisée par des spammeurs ou des cybercriminels pour lancer des attaques, il est possible que votre compte de messagerie ait été compromis et que les attaquants envoient des messages en utilisant vos informations d'identification. La modification de vos informations de connexion et l'utilisation d'un mot de passe fort peuvent contribuer à empêcher cela. Il est également possible que votre compte soit sécurisé et que les attaquants utilisent simplement votre adresse électronique comme adresse "From :" dans les courriels qu'ils envoient. Dans ce cas, vous ne pouvez rien faire d'autre que de signaler l'incident à votre fournisseur d'accès à Internet.

Comment arrêter l'usurpation d'adresse électronique dans Office 365 ?

Microsoft Office 365 Advanced Threat Protection (ATP) offre certaines fonctionnalités anti-spoofing qui aident à protéger contre l'usurpation de domaine externe, mais pour fournir à votre organisation une protection supérieure, il faut une approche multicouche de la sécurité du courrier électronique. Une formation de sensibilisation à la sécurité peut aider vos utilisateurs d'Office 365 à repérer et à éviter les tentatives d'usurpation d'adresse électronique. Les fournisseurs tiers de logiciels de filtrage du courrier électronique peuvent contribuer à bloquer davantage d'attaques par usurpation d'adresse électronique. Enfin, lorsque les courriels usurpés parviennent à échapper à d'autres défenses, la technologie permettant d'empêcher les utilisateurs de cliquer sur des liens malveillants ou d'ouvrir des pièces jointes contenant des armes peut empêcher les courriels usurpés de faire des dégâts.

Quelle est la différence entre l'usurpation d'adresse électronique et le phishing ?

"L'usurpation d'adresse électronique cible l'origine du courrier électronique, créant un faux sentiment de confiance, tandis que le phishing implique un éventail plus large de tactiques visant à obtenir des informations sensibles par la manipulation et la tromperie."