Reale Beispiele für Bedrohungen, die von E-Mail-Sicherheitssystemen übersehen werden

Eine neue Ansicht der Mimecast Email Security Risk Assessment.

Mit diesem Blog freue ich mich, Ihnen die 9. vierteljährliche Veröffentlichung unseres Mimecast Email Security Risk Assessment (ESRA) Aggregats Bericht , auch mit dem dazugehörigen Trichter Infografik zu präsentieren. Wir führen nun schon seit mehr als zwei Jahren ESRA-Tests durch, sammeln und analysieren die Daten und veröffentlichen die Berichte!

In diesem Blog gehe ich nicht auf die in den Berichten präsentierten Zahlen ein, sondern gebe Ihnen konkrete, geschwärzte Beispiele von Bedrohungen, die die etablierten E-Mail-Sicherheitssysteme umgangen haben, aber von Mimecast entdeckt wurden. Diese Beispiele verdeutlichen die beliebten Angriffsarten bei Cyberkriminellen sowie die Tatsache, dass es ein spezialisiertes E-Mail-Sicherheitssystem braucht, um sie zu finden, bevor sie zu Ihren Mitarbeitern gelangen.

Was ist eine ESRA?

Bei einem ESRA-Test prüft der Mimecast-Dienst die E-Mails einer teilnehmenden Organisation erneut, die von ihrem etablierten E-Mail-Sicherheitssystem als sicher eingestuft wurden. Dies basiert auf dem tatsächlichen eingehenden E-Mail-Verkehr, nicht auf Test-E-Mails. Wir führen diesen Test über einen längeren Zeitraum durch, in der Regel zwischen einer Woche und einem Monat in jeder Organisation. Bei einem ESRA-Test werden die Sicherheitserkennungen, die mit dem Mimecast-Dienst stattgefunden hätten, passiv überprüft und aufgezeichnet.

In Bezug auf die Sicherheit ist ein ESRA ein False Negative Hunting Test, bei dem der Mimecast E-Mail-Sicherheitsdienst zugestellte E-Mails auf entgangene Spam , Phishing , bösartige Dateien und URLs und Impersonation E-Mails untersucht.

Nun zu einigen konkreten Beispielen für Angriffe per E-Mail, die im jüngsten ESRA-Testzyklus nicht berücksichtigt wurden.

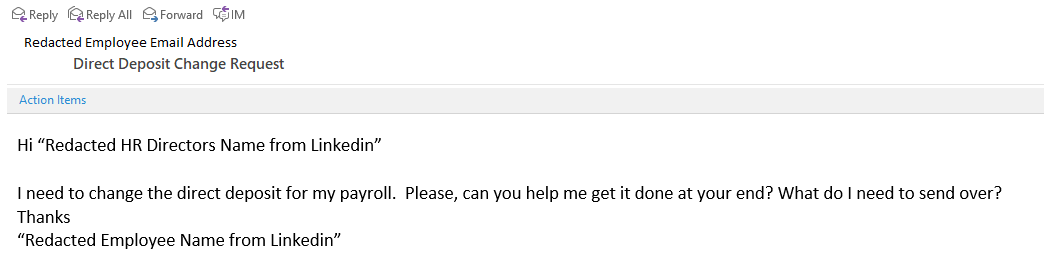

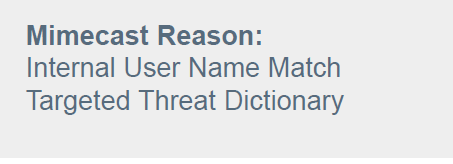

Nachahmungsangriff

Impersonation - oder Business Email Compromise -Angriffe gibt es in vielen Formen. In der Regel sind sie jedoch einfach, nutzen Social-Engineering-Inhalte, die aus öffentlichen Quellen wie der Website des Unternehmens und Linkedin stammen, und zielen direkt auf das Geld des Opfers ab.

In diesem Beispiel sendet der Angreifer eine einfache E-Mail an eine Person aus der Personalabteilung, in der er den Anzeigenamen eines Mitarbeiters des Unternehmens fälscht und darum bittet, die Bankdaten für die direkte Einzahlung der Gehälter zu ändern. Was für eine großartige Möglichkeit, das Gehalt eines Mitarbeiters zu stehlen! Wie viele Zahlungszyklen werden vergehen, bevor der Angestellte merkt, dass er nicht bezahlt wird?

Mimecast kann diese Art von E-Mails leicht als verdächtig erkennen, indem es den Anzeigenamen in der eingehenden E-Mail mit den Namen der Mitarbeiter abgleicht, die im Active Directory des Unternehmens gespeichert sind. Darüber hinaus ist der Begriff "Direct Deposit" einer von vielen "heißen Begriffen", nach denen Mimecast in eingehenden E-Mails fahndet.

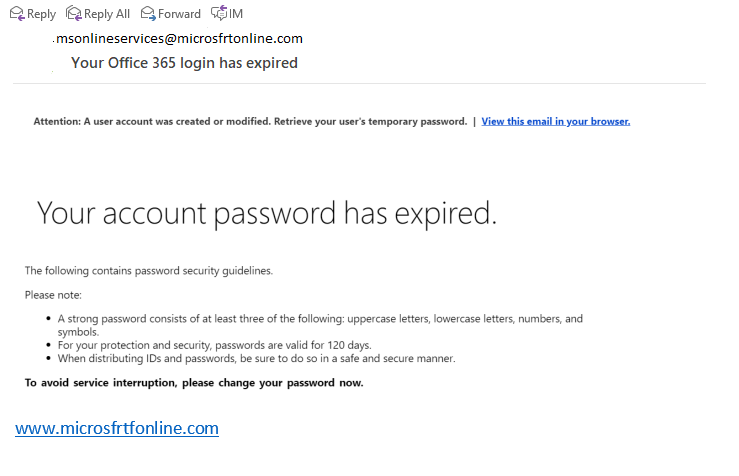

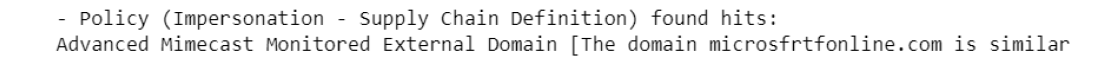

Office 365-Angriff zum Diebstahl von Anmeldeinformationen

Es gibt keinen bekannteren Anbieter, den Cyberkriminelle so gerne fälschen, um Benutzeranmeldeinformationen zu stehlen, wie Microsoft . Das macht Sinn, denn das Abgreifen von Office 365™- oder Active Directory-Anmeldeinformationen kann direkt zu einem ernsthaften Einbruch führen!

Die Domäne des Absenders sieht aus wie eine Domäne von Microsoft, "microsoftonline.com", ist es aber nicht, es ist "microsfrtfonline.com". Wenn Sie sich den WHOIS-Eintrag für diese Domäne ansehen, ist er ziemlich dürftig. Glauben Sie, dass Ihre Benutzer den Unterschied zwischen diesen Domänen bemerken würden? Und wenn sie auf die Website des Angreifers klicken und sich dort "anmelden", geraten ihre Anmeldedaten in die falschen Hände und werden auf dem Schwarzmarkt zum Verkauf angeboten.

Für Mimecast ist es mit Hilfe von Advanced Similarity Domain Checks gegen bekannte Internet-Marken (z. B. Microsoft-Domains) ein Leichtes, diese Art von Angriffen aufzuspüren.

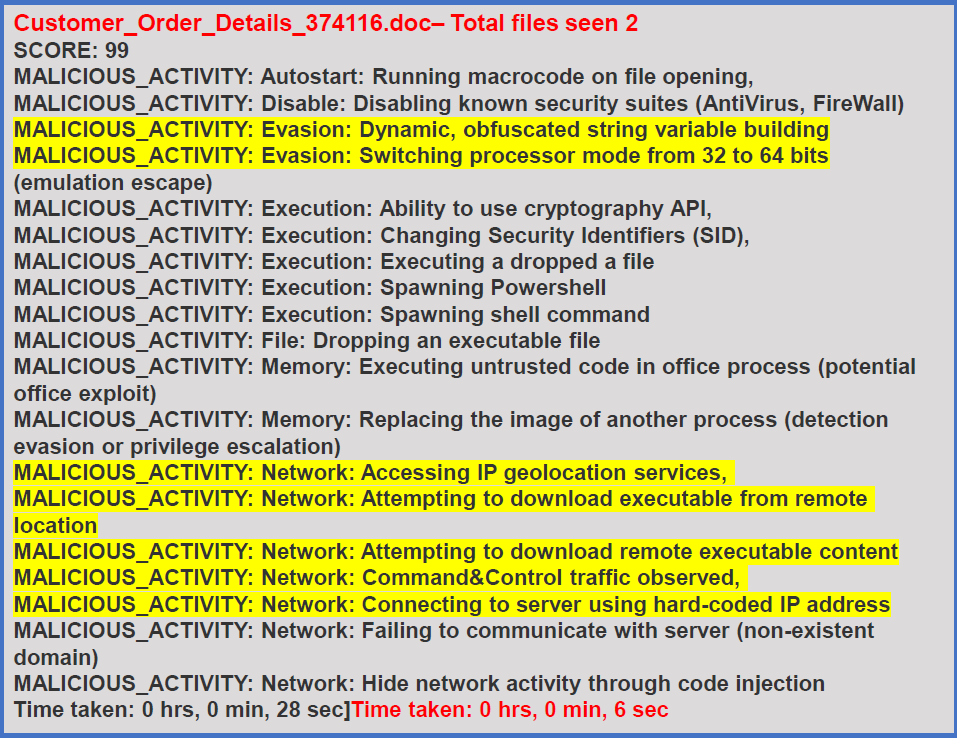

Malware-Infektion

Viele Angreifer nutzen Phishing als beste Möglichkeit, um mit Malware im Zielunternehmen Fuß zu fassen. Was eignet sich dazu besser als ein Remote-Access-Trojaner oder eine andere Art von Backdoor-Exploit? Dazu muss die E-Mail mit der Malware-Nutzlast das E-Mail-Sicherheitssystem passieren, das die Tür bewacht, und dann das Opfer dazu bringen, sie auszuführen.

Eine gute Möglichkeit, dies zu tun, besteht darin, die natürliche Neugierde der Menschen auszunutzen. Leider ist das angehängte Word-Dokument in diesem Beispiel ("Customer_Order_Details_374116.doc") mit einem Makro geladen, das die Word-Datei zu einem Dropper macht, der den beabsichtigten bösartigen Code abgreift, sobald die Datei geöffnet wird.

Diese Beispiele sind nur drei von Tausenden entgangener bösartiger E-Mails, die wir im Rahmen unserer ESRA-Tests regelmäßig entdecken. Sind sie besonders raffiniert oder ungewöhnlich? Nein. Warum wurden sie nicht durch das etablierte E-Mail-Sicherheitssystem des jeweiligen Unternehmens erkannt?

Es genügt zu sagen, dass wir die Erfahrung gemacht haben, dass Sicherheitssysteme im Allgemeinen und E-Mail-Sicherheitssysteme im Besonderen ständig an die neuesten Angriffstechniken angepasst werden müssen, um Schritt zu halten. Wir verpflichten uns, genau das zu tun!

Bleiben Sie dran für die 10. Ausgabe der Mimecast ESRAs in diesem Herbst.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!