Mimecast wehrt sich gegen KI-gestütztes Phishing

Die neue KI-Abwehr von Mimecast, kombiniert mit modernster Bedrohungsintelligenz, hilft Unternehmen, ihre menschlichen Risiken besser zu kontrollieren.

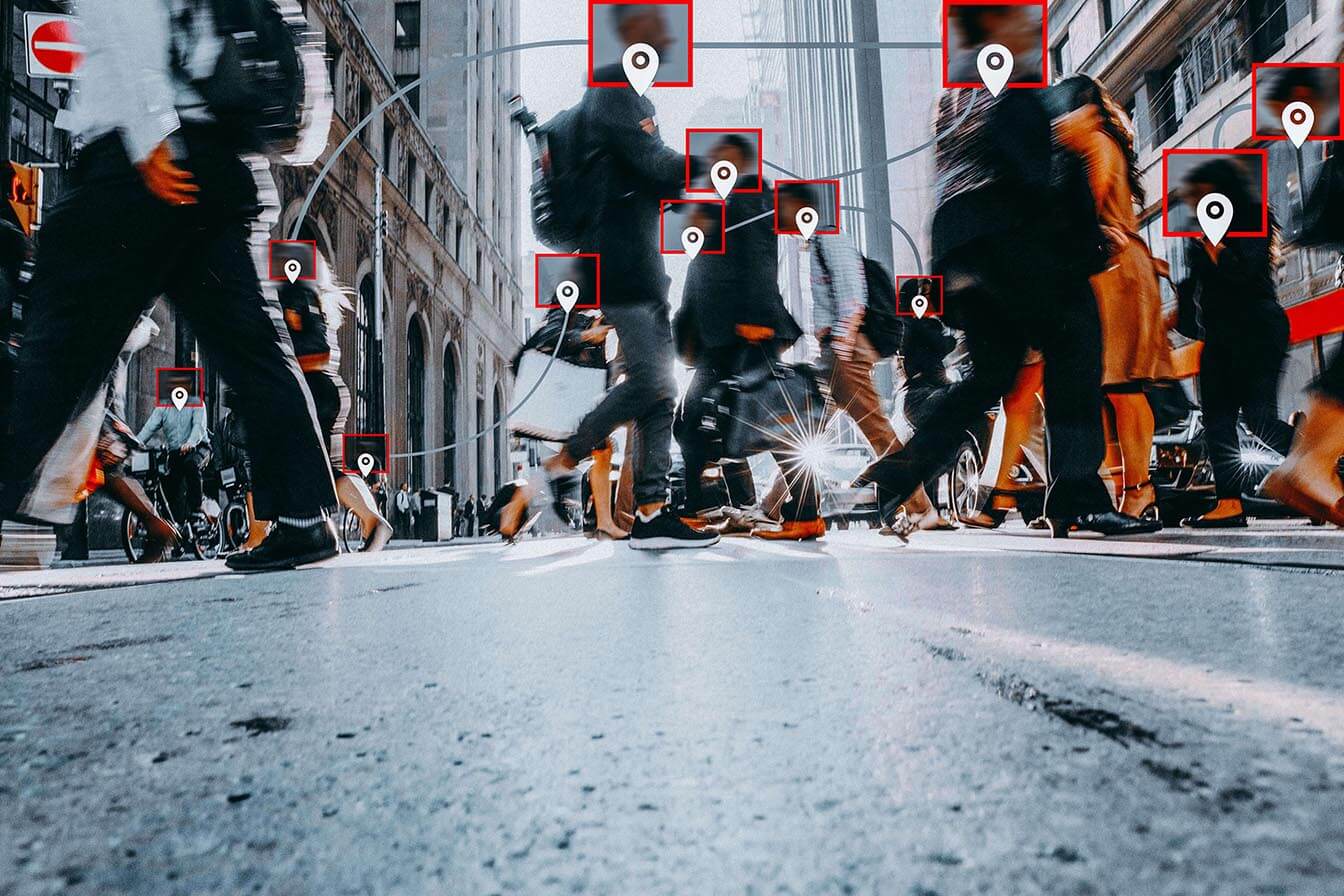

Wenn es um die digitale Verteidigung geht, sind dies harte Zeiten für Unternehmen aller Art und Größe. Die Online-Angriffe von Cyberkriminellen und anderen böswilligen Akteuren werden immer ausgefeilter und erfolgen in einem noch nie dagewesenen Tempo.

Die wachsende Verfügbarkeit von technologischen Werkzeugen, darunter viele, die durch künstliche Intelligenz verbessert wurden, macht es böswilligen Akteuren leichter, hochgradig maßgeschneiderte Angriffe auf mehr Ziele zu starten.

Und es sind nicht nur die üblichen staatlich geförderten Akteure und kriminellen Banden aus dem Ausland. Unternehmen, einschließlich der Kunden von Mimecast, sind auch mit Bedrohungen innerhalb ihrer eigenen physischen Grenzen konfrontiert.

Die Cybersecurity & Infrastructure Security Agency (CISA) hat in Zusammenarbeit mit dem FBI und Behörden in Kanada und Australienkürzlich eine aktualisierte gemeinsame Cybersecurity-Beratung zu "Scattered Spider" herausgegeben, einer lose verbundenen internationalen cyberkriminellen Gruppe, die in diesem Jahr Online-Angriffe gegen alles Mögliche gestartet hat, von Lebensmittellieferanten bis hin zu Fluggesellschaften und Versicherungsunternehmen.

Allein in den ersten sechs Monaten dieses Jahres waren Einzelhändler wie Adidas, Marks & Spencer, Harrods, Cartier, Victoria's Secret und North Face sowie der große Whole Foods-Lieferant United Natural Foods und die britische Lebensmittelkette Co-Operative Group von Cyberangriffen betroffen, die auf das Konto von Scattered Spider gingen und ihre Geschäfte beeinträchtigten.

Die Behörden in Großbritannien haben im Juli vier mutmaßliche Mitglieder der Gruppe Scattered Spider festgenommen. Dennoch warnt die CISA, dass die Gruppe und ihre Taktik, die eher auf Social Engineering als auf das Ausnutzen technischer Schwachstellen setzt, um in Unternehmenssysteme einzudringen, immer noch eine Gefahr darstellt.

Die Herausforderung für Unternehmen besteht darin, sich gegen diese und andere Bedrohungen zu schützen, ohne die Produktivität zu beeinträchtigen.

Für die Experten von Mimecast liegt die Antwort in der Kombination der neuesten Bedrohungsdaten mit dem menschlichen Risikomanagement, sagt Andrew Williams, Principal Product Marketing Manager des Unternehmens.

"Es gibt keine Möglichkeit, das Risiko loszuwerden, man kann es nur verwalten", sagte Williams. "Es geht also darum, wie wir Maßnahmen ergreifen können, um, sagen wir, die Nutzer abzufedern und sicherzustellen, dass sie nichts Falsches tun.

Die wachsende Bedrohung durch KI

Nach Angaben des FBI sindScattered Spider-Angreifer dafür bekannt, eine Vielzahl von Ransomware-Varianten für Datenerpressungsangriffe zu verwenden, darunter kürzlich auch DragonForce Ransomware.

DragonForce wurde im Jahr 2023 entwickelt und verwendet ein "Ransomware-as-a-Service"-Modell (RaaS). Das bedeutet, dass Cyberkriminelle ohne große technische Vorkenntnisse die Software online kaufen, anpassen und gegen beliebige Ziele einsetzen können, die sie für geeignet halten. Ursprünglich bei politisch motivierten Angriffen eingesetzt, wird es jetzt bei Erpressungskampagnen eingesetzt, bei denen es um Geld geht.

Laut FBI ändert Scattered Spider häufig seine Taktiken, Techniken und Vorgehensweisen, um unter dem Radar der Verteidiger zu bleiben. Es gibt jedoch einige charakteristische Merkmale seiner Angriffe, darunter der massive Einsatz von Social-Engineering-Techniken wie Phishing, Push-Bombing und SIM-Swap-Angriffe. Unabhängig von der Methode besteht das Ziel darin, Zugangsdaten zu stehlen, den MFA-Schutz zu umgehen und möglicherweise Spyware zu installieren.

Die Behauptungen des FBI werden durch eine im Mai veröffentlichte Studie von Mimecast gestützt. In diesem Bericht wurde die Entdeckung von mehr als 150.000 Phishing-Kampagnen bekannt gegeben, die sich als Dienstanbieter ausgaben, darunter SendGrid, HubSpot, Google und Okta. Die Kampagnen, die laut den Forschern wahrscheinlich mit Scattered Spider in Verbindung stehen, beinhalteten gefälschte Benachrichtigungen, die die Benutzer dazu bringen sollten, ihre Anmeldedaten zu übermitteln.

Jetzt werden diese eher traditionellen und weniger technischen Angriffsmethoden durch KI-Tools verstärkt, die es Cyberkriminellen ermöglichen, all dies schneller und in einem viel größeren Umfang zu tun, so Williams.

Die Forscher von Mimecast entdeckten den Einsatz von KI in E-Mails aller Art erst nach der Veröffentlichung von ChatGPT, so Williams. Nach der Markteinführung des chinesischen Konkurrenten DeepSeek zu Beginn dieses Jahres stieg der Kurs wieder an. In diesem Jahr haben die Sichtungen von KI-generierten bösartigen E-Mails die Zahl von 2024 bereits weit übertroffen.

"Es istalso definitiv sehr verbreitet und relevant für das, was Angreifer tun", sagte Williams.

Menschliches Social Engineering erhält einen KI-Schub

Experten werden Ihnen sagen, dass die KI, ob sie nun zur Verteidigung oder zu bösartigen Zwecken eingesetzt wird, noch einen langen Weg vor sich hat, bevor sie den Menschen ersetzen kann. Aber es ist bereits zu einem wichtigen Werkzeug für Angreifer geworden.

Cyberkriminelle nutzen KI, um Phishing-E-Mails zu erstellen, die ausgefeilt, professionell und sehr gezielt auf ihre Empfänger zugeschnitten sind. Und es wird immer schwieriger, die von der KI generierten E-Mails von denen zu unterscheiden, die von Menschen erstellt wurden.

Das Threat Research Team von Mimecast hat kürzlich eine BEC-Kampagne (Business Email Compromise ) identifiziert, die automatisierte, gefälschte E-Mail-Threads verwendet, um Rechnungsbetrug in großem Stil zu begehen. Das Bemerkenswerte an der Kampagne ist, dass sie traditionelles, von Menschen betriebenes Social Engineering mit neuen KI-Tools kombiniert, die legitim aussehende, aber gefälschte Gespräche zwischen Führungskräften und externen Unternehmen erzeugen.

Die gefälschten E-Mail-Ketten enthalten scheinbar legitime geschäftliche Mitteilungen, wobei jeder Thread so gestaltet ist, dass er die dringende Genehmigung von Rechnungszahlungen durch den CEO oder die leitenden Angestellten des Unternehmens enthält.

Die Forscher von Mimecast stellten fest, dass die Kampagnen deutliche Anzeichen für eine Automatisierung aufweisen. Sie wiesen auf die Einbeziehung von KI-generierten Inhalten hin sowie auf PDF-Anhänge, die mit der Headless-Browser-Technologie unmittelbar vor dem Versand der E-Mails generiert wurden. Darüber hinaus ergab die technische Analyse der Kampagnen mehrere Anzeichen für eine automatisierte Verteilung, sagten sie.

Die linguistische und strukturelle Analyse des Textes der E-Mails ergab mehrere Anzeichen dafür, dass sie von Large Language Models (LLMs) generiert wurden, darunter ein hohes Maß an Sprachgewandtheit in der jeweiligen Sprache, ein angemessener Kontext und das Fehlen der üblichen grammatikalischen Fehler, so die Forscher. Kurz gesagt, sie waren zu perfekt, um von einem Menschen erschaffen worden zu sein.

Die Forscher wiesen auf einen konkreten Fall einer von der KI generierten gefälschten E-Mail-Kette hin, die mit einer gefälschten Rechnung eines scheinbar externen Beratungsunternehmens begann. Auf diese E-Mail folgte eine gefälschte Bestätigung des Geschäftsführers des Unternehmens, die besagte, dass er sie zur Zahlung an die Finanzabteilung des Unternehmens weiterleiten würde.

Die nächste gefälschte E-Mail in der Kette schien von der Beratungsfirma zu stammen und besagte, dass die Rechnung noch nicht bezahlt worden war, wobei ein Ton der Dringlichkeit hinzugefügt wurde. Darauf folgte eine weitere gefälschte E-Mail des CEO, in der es hieß, dass die Rechnung bezahlt werden würde, und schließlich eine E-Mail mit dem Titel "FINAL NOTICE TO ACCOUNTING", die an die Finanzabteilung des Unternehmens gerichtet war.

Die "Final Notice"-E-Mail war die erste E-Mail, die tatsächlich an die Finanzabteilung des Unternehmens geschickt wurde, und die gefälschte Kette dahinter gab ihr den Anschein von Legitimität. Die Idee war, dem Empfänger vorzugaukeln, dass er die vorherigen E-Mails verpasst hat, um ihn dann in Panik zu versetzen und die gefälschte Rechnung zu bezahlen, ohne deren Echtheit zu überprüfen.

Schutz durch Technik und Ausbildung

Es stellt sich also die Frage, wie sich Unternehmen am besten gegen diese wachsenden Bedrohungen schützen können.

Für Mimecast liegt die Lösung in einer Kombination aus Bedrohungsdaten und menschlichem Risikomanagement, so Williams. Sie sind zwei Seiten derselben Medaille. Sie sind unterschiedlich, aber sie arbeiten zusammen.

Bedrohungsdaten geben Ihnen das "Was" und das "Wie", so Williams, d.h. was angegriffen wird und wie diese Angriffe ablaufen. Dazu gehören auch bestimmte Social-Engineering-Techniken oder spezielle Schwachstellen, die ausgenutzt werden.

Ein Großteil dieser Informationen stammt aus den Daten, die von den 42.000 Kunden von Mimecast und den 1,8 Milliarden E-Mails, die das Unternehmen jeden Tag scannt, gesammelt werden, so Williams. Insgesamt hat das Unternehmen in der zweiten Hälfte des vergangenen Jahres 90 Milliarden Interaktionspunkte betrachtet und gescannt. Dazu gehört alles, von DLP-Ereignissen über Klicks, BEC-Nachrichten, die Entdeckung von KI bis hin zu Exfiltrationsereignissen.

"Es gibt so viel, was wir nutzen können, um zu verstehen, was letztendlich die Angriffskette ist, mit der unsere Kunden angegriffen werden", sagte Williams. "Und welche Erkenntnisse können wir umgekehrt daraus ziehen?"

Gleichzeitig gibt Ihnen das Humanrisikomanagement Aufschluss über das "Wer" und das "Warum", d.h. welche Personen in einem Unternehmen ins Visier genommen werden und warum sie ins Visier genommen werden, sagte er. So können die Verteidiger proaktive Maßnahmen dort ergreifen, wo sie am wichtigsten sind.

Es ist keine Option, alle Mitarbeiter eines Unternehmens streng zu kontrollieren, denn zu restriktive Kontrollen können die Produktivität hemmen. Und nach den Daten von Mimecast sind nur 8% der Mitarbeiter für 80% der Sicherheitsvorfälle verantwortlich. Eine Einheitsgröße für alle funktioniert also nicht.

Hier kommen die adaptiven Richtlinien von Mimecast ins Spiel. Sie sind darauf ausgelegt, proaktiv Muster zu analysieren und riskantes Verhalten zu erkennen – wie das Klicken auf Phishing-E-Mails, den falschen Umgang mit sensiblen Daten oder die Interaktion mit Malware – und maßgeschneiderte Sicherheitslösungen anzubieten.

Mimecast kündigte seine neuen adaptiven Sicherheitsfunktionen auf der jährlichen Black Hat-Konferenz in Las Vegas auf dem Messegelände an. Die KI-gestützten Kontrollen des Systems sind so konzipiert, dass sie die Sicherheitsmaßnahmen auf der Grundlage von Echtzeit-Risikobewertungen, verhaltenswissenschaftlichen Daten und Bedrohungsdaten automatisch anpassen.

Die Idee ist, optimale Schutzniveaus und Einschränkungen für die Benutzer zu gewährleisten, die sie am meisten benötigen. So können Unternehmen Bedrohungen einen Schritt voraus sein und den Verlust wichtiger Daten verhindern, während sie gleichzeitig ihre Kosten senken.

"Sicherheitsteams stehen unter dem ständigen Druck, mit weniger mehr zu erreichen, und das fängt damit an, dass sie ihre Zeit und ihre Tools intelligenter einsetzen", sagt Ranjan Singh, Chief Product & Technology Officer bei Mimecast.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!