Was ist E-Mail-Spoofing?

Unter E-Mail-Spoofing versteht man das Versenden von E-Mails mit einer gefälschten Absenderadresse, die den Anschein erweckt, dass die E-Mail von jemandem stammt, der es nicht ist. E-Mail-Spoofing wird häufig bei phishing E-Mails, Spear-Phishing und der Kompromittierung von business email eingesetzt, um den Empfängern vorzugaukeln, die E-Mail stamme von einer vertrauenswürdigen Quelle. E-Mail-Spoofing kann auch von Spammern verwendet werden, um schwarze Listen von Spam-E-Mails zu umgehen, indem sie Nachrichten unter der Absenderadresse eines anderen Absenders versenden.

Geschichte des E-Mail-Spoofing

E-Mail-Spoofing ist seit den Anfängen der digitalen Kommunikation eine Bedrohung. Der Grund dafür war, dass das Simple Mail Transfer Protocol (SMTP) - das grundlegende Protokoll für E-Mails - ursprünglich nicht mit Blick auf eine starke Authentifizierung entwickelt wurde, so dass es ein leichtes Ziel für Missbrauch wurde. In den späten 1990er und frühen 2000er Jahren begannen Cyberkriminelle, diese Schwachstellen auszunutzen, um Spam- und Phishing-Nachrichten mit gefälschten Absenderadressen zu versenden.

Als die E-Mail zu einem wichtigen Kommunikationsmittel für Unternehmen wurde, entwickelten sich auch die Spoofing-Taktiken mit. Heutzutage wird Spoofing häufig bei ausgefeilteren Bedrohungen wie der Kompromittierung von business email und Impersonation-Angriffen eingesetzt.

Spoofing vs. Phishing: was ist der Unterschied?

Obwohl Spoofing und Phishing oft miteinander verbunden werden, sind sie nicht dasselbe. E-Mail-Spoofing ist eine Taktik, bei der die "Absenderadresse" gefälscht wird, um eine Nachricht so aussehen zu lassen, als käme sie von jemandem, den der Empfänger kennt oder dem er vertraut. Phishing hingegen ist eine umfassendere Angriffsstrategie. Er verwendet oft gefälschte E-Mails, um seine Opfer zu täuschen und sensible Daten wie Passwörter oder Finanzdaten zu stehlen.

Betrachten Sie Spoofing als eine Verkleidung und Phishing als den Betrug, der unter dieser Verkleidung durchgeführt wird. Spoofing legt den Grundstein für Phishing, indem es Angreifern Glaubwürdigkeit verleiht. Deshalb ist das Unterbinden von Spoofing ein wichtiger erster Schritt zum Schutz vor E-Mail-basierten Bedrohungen wie dem Abfangen von Zugangsdaten, Ransomware und Überweisungsbetrug.

Wie E-Mail-Spoofing funktioniert

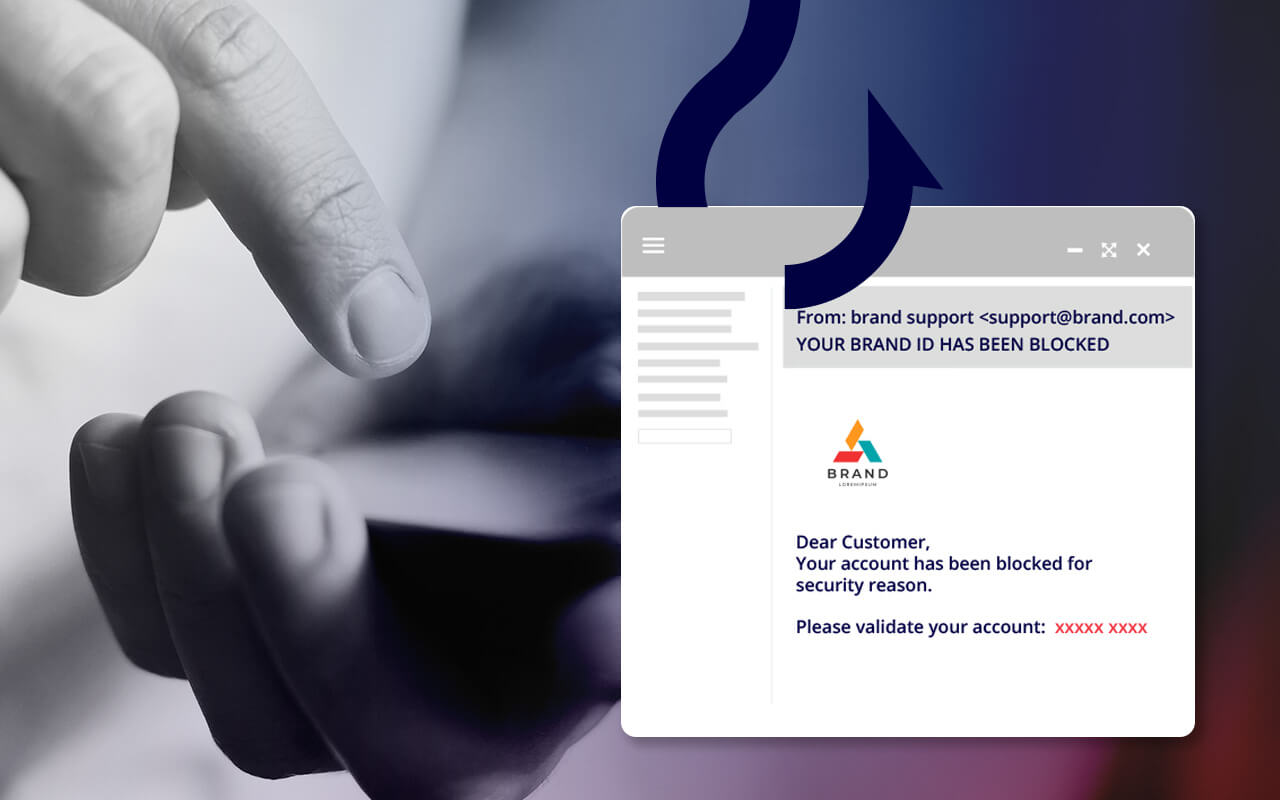

E-Mail-Spoofing ist eine äußerst schädliche und immer häufiger auftretende Form des Cyberbetrugs. Bei einem Spoofing-Angriff sendet ein Cyberkrimineller eine E-Mail mit einer "From:" Adresse, die von einer Quelle zu stammen scheint, der der Empfänger vertraut: einem Kollegen, einem Freund, einer Führungskraft oder einem bekannten Anbieter. In der Regel wird der Empfänger in der E-Mail aufgefordert, eine Aktion auszuführen, die den Angreifern schließlich Zugang zu Netzwerken, Systemen oder Finanzkonten verschafft. E-Mail-Spoofing wird in der Regel bei Phishing- und Spear-Phishing-Angriffen eingesetzt, sowie bei einer Imitationsattacke, bei der eine E-Mail scheinbar von einem CEO oder CFO stammt, der den Empfänger auffordert, Geld auf ein Konto zu überweisen, das sich als betrügerisch herausstellt.

Der Schutz vor E-Mail-Spoofing erfordert einen mehrschichtigen Ansatz für die Sicherheit. Die Benutzer, die oft das schwächste Glied sind, müssen mit Wissen und bewährten Methoden ausgestattet werden, damit sie wissen,wie sie Phishing- und E-Mail-Spoofing-Angriffe erkennen können. Da es für Benutzer jedoch unmöglich ist, jeden E-Mail-Spoofing-Versuch jedes Mal zu erkennen, benötigen Unternehmen hochmoderne Abwehrmechanismen, die verdächtige E-Mails automatisch erkennen und Benutzer warnen können.

Was sind Beispiele für E-Mail-Spoofing?

E-Mail-Spoofing ist eine gängige Taktik von Cyberkriminellen, um Empfänger zu täuschen, und sie kann verschiedene Formen annehmen. Einige Beispiele für E-Mail-Spoofing sind:

- CEO Fraud - Bei dieser Art von Spoofing gibt sich der Angreifer als hochrangige Führungskraft aus, in der Regel als CEO oder CFO, um Mitarbeiter zu Aktionen wie Geldüberweisungen oder der Weitergabe sensibler Informationen zu verleiten.

- Phishing-E-Mails - Gefälschte E-Mails werden häufig als Teil von Phishing-Angriffen verwendet, bei denen der Angreifer versucht, sensible Informationen wie Anmeldedaten oder finanzielle Details zu erhalten, indem er sich als vertrauenswürdige Instanz ausgibt.

- Business Email Compromise (BEC) - Hierbei werden E-Mails gefälscht, um Geschäftstransaktionen zu kompromittieren, unbefugten Zugang zu sensiblen Daten zu erhalten oder betrügerische Finanztransaktionen zu initiieren.

- Ähnlich aussehende Domains - Cyberkriminelle erstellen Domains, die legitimen Domains sehr ähnlich sind und den Empfängern vorgaukeln, dass sie mit einer vertrauenswürdigen Einrichtung interagieren.

Das ultimative Ziel von E-Mail-Spoofing ist oft, den Empfänger zu täuschen, zu manipulieren oder für kriminelle Zwecke auszunutzen. In einigen Fällen kann die Absicht über finanziellen Betrug hinausgehen und Identitätsdiebstahl, Datenschutzverletzungen oder die Unterbrechung kritischer Abläufe beinhalten.

Wie Sie Spoofing-E-Mails erkennen

Es kann schwierig sein, eine gefälschte E-Mail zu erkennen, vor allem, wenn Angreifer sich große Mühe geben, die Nachrichten legitim erscheinen zu lassen. Es gibt jedoch einige wichtige Warnsignale, auf die Mitarbeiter achten können:

- Anzeigename und E-Mail-Adresse stimmen nicht überein: Eine gefälschte Nachricht kann einen vertrauten Namen anzeigen, aber die zugrunde liegende E-Mail-Adresse stimmt nicht mit der erwarteten Domäne überein.

- Unerwartete Anfragen nach sensiblen Informationen: E-Mail-Inhalte, die nach "dringenden" Anmeldedaten, finanziellen Details oder internen Dokumenten fragen, sollten Verdacht erregen.

- Ungewöhnlicher Ton oder Formatierung: Wenn eine Nachricht von einem Kollegen oder einer Führungskraft untypisch klingt, schlechte Grammatik enthält oder eine übermäßig formelle Sprache verwendet, könnte es sich um eine Fälschung handeln.

- Generische Grüße: Seriöse E-Mails von bekannten Kontakten enthalten in der Regel personalisierte Grüße. Gefälschte E-Mails verwenden möglicherweise allgemeine Begrüßungsformeln oder sind nicht personalisiert.

- Ähnlich aussehende Domains: Beim Spoofing werden oft leicht veränderte Domainnamen verwendet. Dies kann das Ersetzen eines "l" durch eine "1" oder das Hinzufügen eines zusätzlichen Zeichens sein.

Ein entscheidender Faktor bei der Abwehr von Spoofing-Angriffen ist es, die Mitarbeiter dazu anzuhalten, unerwartete Nachrichten zu überprüfen. In Kombination mit einem sicheren E-Mail-Gateway und Tools zum Schutz vor Bedrohungen wird die Wachsamkeit der Benutzer zu einer starken Verteidigungslinie.

Mimecast-Lösungen zum Stoppen von E-Mail-Spoofing

Für Unternehmen, die eine Lösung zur Verhinderung von E-Mail-Spoofing suchen, bietet Mimecast Targeted Threat Protection als Teil eines All-in-One-Abonnementservice für E-Mail-Sicherheit, Kontinuität und Archivierung.

Als Cloud-basiertes Angebot können Mimecast-Lösungen schnell und einfach ohne Kapitalaufwand implementiert werden. Durch die Automatisierung der Sicherheit und die Bereitstellung benutzerfreundlicher Tools für Administratoren zur Festlegung und Durchsetzung von E-Mail-Sicherheitsrichtlinien reduziert Mimecast die Komplexität und die Kosten für den Schutz vor E-Mail-Spoofing und anderen Angriffen.

Wie Mimecast E-Mail-Spoofing-Angriffe verhindert

Um E-Mail-Spoofing-Versuche zu vereiteln, bietet Mimecast eine Reihe von Sicherheitstechnologien an:

- URL Protect. Die Mimecast-Technologie schützt Benutzer vor bösartigen URLs, indem sie jede Ziel-Website in Echtzeit scannt, um verdächtige Seiten auf der Grundlage aktueller Bedrohungsdaten zu identifizieren.

- Attachment Protect. Mimecast scannt jeden Anhang und sucht nach bösartigem Code. Verdächtige Dateien können in einer Sandbox untergebracht oder in ein Format umgeschrieben werden, das den Benutzern einen sicheren Zugriff ermöglicht.

- Impersonation Protect. Mimecast führt einen Tiefenscan aller eingehenden E-Mails durch, um nach Header-Anomalien, Domain-Ähnlichkeiten und bestimmten Schlüsselwörtern zu suchen, die Anzeichen für Spoofing sein könnten. Mimecast bietet auch DNS-Authentifizierung mit Diensten wie SPF, DKIM und DMARC, um potenziell betrügerische E-Mails zu erkennen.

Wenn Mimecast einen E-Mail-Spoofing-Versuch erkennt, haben Administratoren die Kontrolle darüber, ob Nachrichten verworfen, unter Quarantäne gestellt oder mit einer Warnung an die Benutzer weitergeleitet werden sollen, dass die E-Mail verdächtig sein könnte.

Erfahren Sie mehr über die E-Mail-Spoofing-Lösungen von Mimecast und wie Mimecast DMARC-E-Mail-Sicherheit nutzt, um verdächtige E-Mails zu erkennen.

FAQs zum E-Mail-Spoofing

Wie fälschen Angreifer eine E-Mail-Adresse?

Das Fälschen einer E-Mail-Adresse ist eine relativ einfache Form der Internetkriminalität. Angreifer können den Anzeigenamen und/oder den "From" Header in der E-Mail ändern, um sich als vertrauenswürdige Quelle auszugeben, oder sie können eine ähnliche Domain erstellen, die von einer legitimen Domain praktisch nicht zu unterscheiden ist.

Wie sieht eine gefälschte E-Mail aus?

Eine gefälschte E-Mail scheint von einer legitimen oder vertrauenswürdigen Quelle zu stammen, aber wenn Sie genau hinsehen, können Sie Anomalien entdecken, die die Nachricht als Spoofing-Versuch identifizieren. In einer gefälschten E-Mail kann sich die tatsächliche E-Mail-Adresse vom Anzeigenamen unterscheiden. Außerdem stimmt die E-Mail-Adresse in der Kopfzeile nicht mit der E-Mail-Adresse des Absenders überein, und das Feld "Antwort an" in der Kopfzeile stimmt nicht mit dem Namen des Absenders überein.

Wie kann man E-Mail-Spoofing stoppen?

Um das Risiko, das von E-Mail-Spoofing ausgeht, zu verringern, ist ein mehrschichtiger Ansatz für die Sicherheit erforderlich. Schulungen zum Sicherheitsbewusstsein können Benutzern helfen, E-Mail-Spoofing-Versuche leichter zu erkennen und zu vermeiden. E-Mail-Filter, die DNS-Authentifizierungsdienste wie SPF, DKIM und DMARC verwenden, können helfen, potenziell betrügerische E-Mails zu sperren. Und sollte eine gefälschte E-Mail Ihre Authentifizierungsdienste überwinden, kann eine Technologie, die Benutzer daran hindert, auf bösartige Links zu klicken oder bösartige Anhänge zu öffnen, dazu beitragen, einen Angriff durch E-Mail-Spoofing zu verhindern.

Wie kann ich Spoofing-E-Mails von meiner E-Mail-Adresse stoppen?

Wenn Ihre E-Mail-Adresse von Spammern oder Cyberkriminellen verwendet wird, um Angriffe zu starten, ist es möglich, dass Ihr E-Mail-Konto kompromittiert wurde und die Angreifer Nachrichten mit Ihren Anmeldedaten versenden. Ändern Sie Ihre Anmeldedaten und verwenden Sie ein sicheres Passwort, um dies zu verhindern. Es ist auch möglich, dass Ihr Konto sicher ist und dass die Angreifer einfach Ihre E-Mail-Adresse als "Von:"-Adresse in der E-Mail verwenden, die sie versenden. In diesem Fall können Sie nur wenig tun, außer den Vorfall Ihrem Internet-Provider zu melden.

Wie kann man E-Mail-Spoofing in Office 365 verhindern?

Microsoft Office 365 Advanced Threat Protection (ATP) bietet bestimmte Anti-Spoofing-Funktionen, die zum Schutz vor externem Domain-Spoofing beitragen, aber um Ihrem Unternehmen einen besseren Schutz zu bieten, ist ein mehrschichtiger Ansatz für die E-Mail-Sicherheit erforderlich. Schulungen zum Sicherheitsbewusstsein können Ihren Office 365-Benutzern helfen, E-Mail-Spoofing-Versuche zu erkennen und zu vermeiden. Drittanbieter von E-Mail-Filtersoftware können helfen, mehr E-Mail-Spoofing-Angriffe zu blockieren. Und wenn es gefälschten E-Mails gelingt, andere Schutzmaßnahmen zu umgehen, können Technologien, die Benutzer daran hindern, auf bösartige Links zu klicken oder waffenfähige Anhänge zu öffnen, verhindern, dass gefälschte E-Mails Schaden anrichten.

Was ist der Unterschied zwischen E-Mail-Spoofing und Phishing?

E-Mail-Spoofing zielt auf die Herkunft der E-Mail ab und erweckt ein falsches Gefühl von Vertrauen, während Phishing eine breitere Palette von Taktiken umfasst, die darauf abzielen, durch Manipulation und Täuschung an sensible Informationen zu gelangen.