Wie Sie sich vor den heutigen Sicherheitsbedrohungen für E-Mail und Zusammenarbeit schützen können

Obwohl die Nutzung von Tools für die Zusammenarbeit zunimmt, ist die E-Mail nach wie vor das wichtigste Kommunikationsmittel für Mitarbeiter und gleichzeitig der Haupteinstiegspunkt für Cyberbedrohungen.

Wichtige Punkte

- E-Mail und Tools für die Zusammenarbeit sind nach wie vor die Orte, an denen die Arbeit stattfindet, aber auch die Orte, an denen sich die Risiken konzentrieren - Technologie ist unfehlbar und menschliches Versagen ist unvermeidlich, was Unternehmen anfälliger denn je macht.

- Arbeitnehmer sollten in der Lage sein, geschützt zu arbeiten, wenn sie ihre E-Mails für geschäftliche Zwecke nutzen, unabhängig davon, ob es sich um ein eigenständiges E-Mail-Tool oder um eine E-Mail handelt, die Teil einer Plattform wie Microsoft 365 oder Google Workspace ist.

- Cybersecurity-Profis, die mehr über den Schutz ihrer primären Risikobereiche erfahren möchten, sollten Mimecast während der Black Hat USA 2022 auf Stand 1250 besuchen.

Die Welt verändert sich ständig. Die Art und Weise, wie wir arbeiten, verändert sich ständig. Wir müssen zusammenarbeiten, um die großartigen Ideen zu entwickeln, die die Wirtschaft und die Menschheit voranbringen. Ob es die ersten Telefone waren, mit denen Unternehmen ihre Büros miteinander verbanden, die ersten Computer, die vernetzt wurden, um Forschern den Austausch von Ideen und Informationen zu ermöglichen, oder die erstaunlichen kleinen Computer und Kommunikationsgeräte, die jeder von uns jeden Tag mit sich herumträgt - der Einsatz von Technologie zur Verbesserung der Zusammenarbeit ist seit langem ein treibender Faktor für erfolgreiche Unternehmen.

Wo die Arbeit stattfindet

Die überwiegende Mehrheit der Workloads findet heute in E-Mail- und Collaboration-Umgebungen statt. Wir beobachten eine außerordentliche Akzeptanz neuerer Tools wie Microsoft Teams und Slack, obwohl die E-Mail nach wie vor das wichtigste Kommunikationsmittel für Geschäftsanwender ist. Laut Radicati gibt es derzeit 4,26 Milliarden E-Mail-Nutzer; sowohl 2023 als auch 2024 wird die Zahl der E-Mail-Nutzer weltweit um drei Prozent steigen.

Sind E-Mail- und Collaboration-Tools gleich sicher?

Gleichzeitig denken die Sicherheitsverantwortlichen nicht in dem Maße über die Risiken im Zusammenhang mit der Sicherheit der Zusammenarbeit nach, wie sie es bei der E-Mail-Sicherheit tun. So stellen die meisten Unternehmen zwar sicher, dass E-Mail-Anhänge durch mehrere Sicherheitsebenen geprüft werden, doch stellen sie wahrscheinlich nicht sicher, dass über Collaboration-Tools versandte Anhänge auf dieselbe Weise geprüft werden.

Unsere Arbeitsfläche ist unsere Risikofläche

E-Mail und Zusammenarbeit Technologien sind für uns heute unverzichtbar und zwingend notwendig, und wir sind mehr denn je von ihnen abhängig. Das bedeutet, dass Cloud-Dienste wie Microsoft 365 und Google Workspace nicht nur unsere Arbeitsoberfläche sind, sondern auch unsere Risikooberfläche darstellen.

Je mehr wir uns auf eine bestimmte Kommunikationstechnologie verlassen, desto eher werden böswillige Akteure auf der ganzen Welt versuchen, unsere Nutzung dieser Technologie auszunutzen. Und auch wenn die Nutzer glauben, dass die Nutzung von Microsoft 365 oder Google Workspace sie sicherer macht, weil sie sich sicher fühlen, bleiben sie anfällig für Cyberangriffe, die über bösartige Links oder Dateien gestartet werden. Ransomware, Malware und andere Cyberbedrohungen sind immer nur einen Klick entfernt.

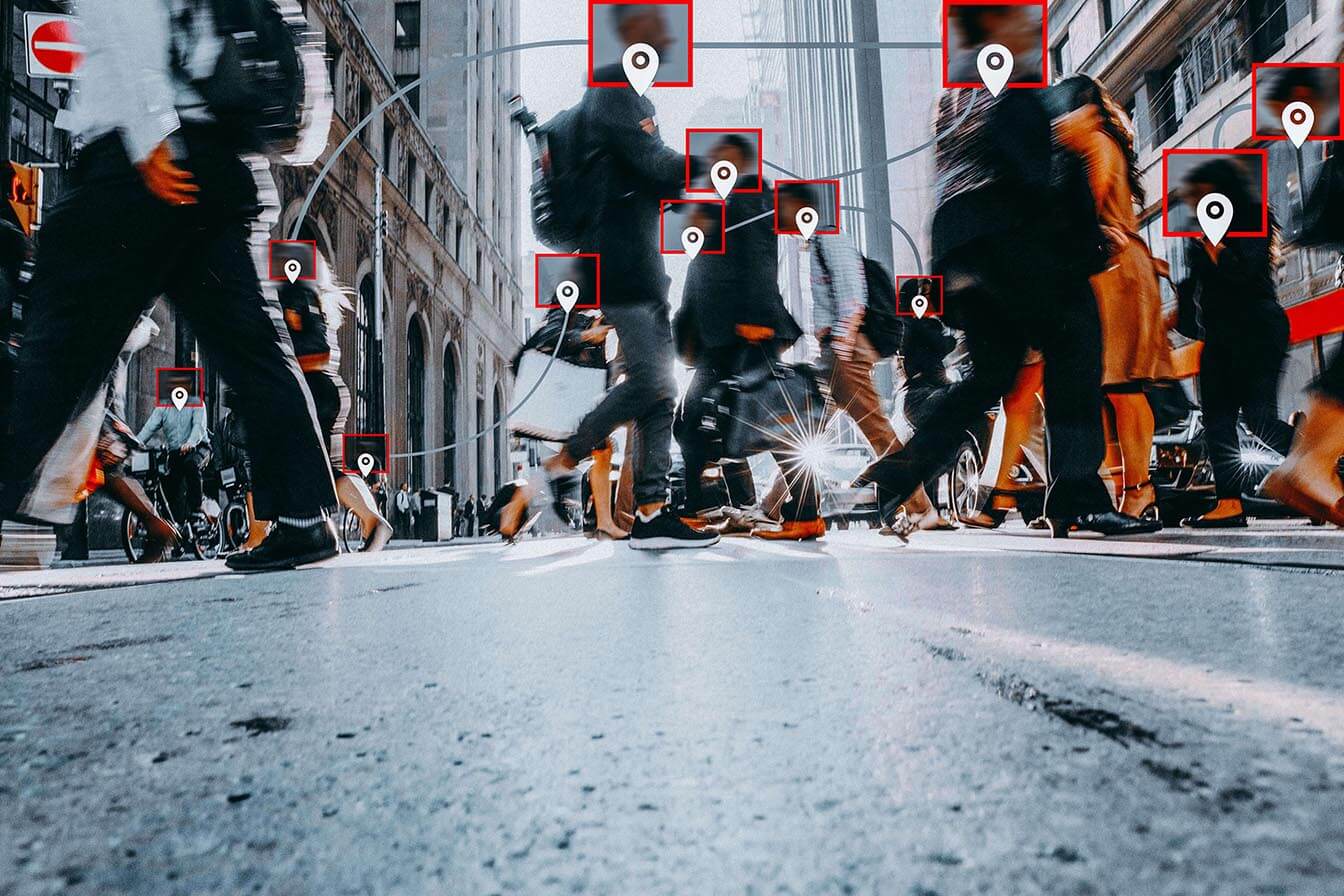

Böswillige Akteure

Es ist kein Wunder, dass unsere E-Mail- und Collaboration-Tools für böswillige Akteure genauso attraktiv sind wie für uns. Legitimierte Nutzer können mit fast jedem und überall auf der Welt kommunizieren, um ihre Geschäfte abzuwickeln. Das bedeutet, dass böswillige Akteure dieselben Personen genauso leicht erreichen können. Mehr Nutzer bedeuten mehr Daten - mehr persönlich identifizierbare Informationen, die gestohlen und im Dark Web gewinnbringend verkauft werden können.

Menschliches Versagen

Außerdem kann die Selbstzufriedenheit der Benutzer sehr leicht zu Fehlern führen, die Cyberkriminellen zugute kommen. Die Benutzer sind es gewohnt, täglich große Mengen an E-Mails zu empfangen und zu versenden, so dass sie in der Regel sehr schnell reagieren, E-Mails weiterleiten, auf Links klicken und Dateien herunterladen. Dies kann zu Nachlässigkeit bei der Überprüfung der empfangenen E-Mails und der von ihnen geöffneten Inhalte führen. Benutzer neigen dazu, E-Mails standardmäßig zu vertrauen, und böswillige Akteure wissen das nicht nur, sie zählen darauf.

Technologie Fehlbarkeit

Und während Sie vielleicht denken, dass all dies durch die Installation des richtigen Sicherheitstools gelöst werden kann, bleibt selbst die fortschrittlichste Technologie fehleranfällig. Kein Sicherheitswerkzeug ist zu 100 % wirksam. Unsere zunehmende Abhängigkeit von der Kommunikation und damit auch von der Sicherheitstechnologie bedeutet, dass wir bei der Aufdeckung von und dem Schutz vor cybercrime nichts falsch machen können. Es steht wirklich zu viel auf dem Spiel. Die finanzielle Sicherheit eines Unternehmens, sein Ruf und seine Fähigkeit, Geschäfte zu tätigen, hängen davon ab, dass es nicht Opfer eines Cyberangriffs wird.

Risiko und Komplexität

All dies geschieht in einer Zeit, in der wachsende Unternehmen mit dem Risiko und der Komplexität konfrontiert sind, mehr Mitarbeiter zu schulen und zu schützen, und mehr Sicherheitstools zu kontrollieren, die sowohl von Administratoren als auch von Benutzern nicht vollständig verstanden werden.

Unsere zunehmende Abhängigkeit von Cloud-Tools und -Plattformen, die alle auf der gleichen Cloud-Architektur eines Drittanbieters laufen können, verhindert die Komplexität des Aufbaus einer eigenen Cloud-Umgebung. Das bedeutet auch, dass viele Unternehmen möglicherweise eine identische Architektur und Sicherheit verwenden, um ihre wertvollsten Güter zu schützen. Sobald ein Bedrohungsakteur weiß, wie er die Cloud-Architektur eines Drittanbieters nutzen kann, um auf die Systeme eines Unternehmens zuzugreifen, kann es sehr einfach sein, dieselbe Technik für den Zugriff auf die Systeme anderer Unternehmen zu nutzen.

Es bleibt also die Frage: Wie kann ein Unternehmen seine Sicherheit in einer modernen Bedrohungsumgebung gewährleisten, in der böswillige Akteure über enorme Ressourcen verfügen, um sicherzustellen, dass ihre Angriffe auf Ihre Kosten Schlagzeilen machen, Benutzer selbstgefällig werden können und Sicherheitstools nicht zu 100 % effektiv sind?

Mimecast adressiert komplexe Branchenherausforderungen

Die neue Mimecast X1-Plattform, die als Grundlage der vollständig integrierten Mimecast Product Suite dient, bietet die Lösung. Mit vollständig integrierten Diensten, die branchenführenden Schutz für Kommunikation, Menschen und Daten bieten, macht es Informationen verwertbar und bietet die Zuverlässigkeit, Ausfallsicherheit und Skalierbarkeit, die die moderne Bedrohungslandschaft erfordert.

Die Mimecast X1-Plattform:

- Umgibt die Kommunikation mit kontinuierlichen Schutzmaßnahmen und wendet die richtigen Erkennungsmaßnahmen zur richtigen Zeit an.

- Ermöglicht den Kunden ein sicheres und nahtloses Wachstum und gibt ihnen Einblicke in die Nutzer, die die Erkennung von und die Reaktion darauf beschleunigen und die Grundlage für Cloud-Sicherheit im großen Maßstab bilden.

- Bietet ein gut dokumentiertes, konsistentes API-Gateway, das die Integration von Drittanbietern jeglicher Art ermöglicht. Es bietet volle Erweiterbarkeit und erlaubt die Anwendung oder gemeinsame Nutzung von Bedrohungsdaten, Richtlinien und Verfahren mit anderen Sicherheits- und Datenlösungen auf programmatischem Wege. Es unterstützt auch die beschleunigte Integration mit anderen Sicherheitstools, wie SIEM, SOAR, XDR, CASB und anderen.

Wo Sie mehr erfahren können: Black Hat USA 2022

Um mehr über Mimecast X1 zu erfahren, eine Demo von Mimecast Email Security (Express) zu erleben und andere Mimecast-Produkte und -Lösungen zu entdecken, besuchen Sie den Stand 1250 auf der Black Hat USA 2022 am 10. und 11. August oder besuchen Sie unsere Website www.mimecast.com .

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!