Wie Führungskräfte helfen können, das Risiko des Ausscheidens von Mitarbeitern zu stoppen

Wichtige Punkte

- Herkömmliche Prozesse zur Entlassung von Mitarbeitern übersehen oft kritische Risiken des Datenverlusts, was die Notwendigkeit eines wachsamen, funktionsübergreifenden Ansatzes unterstreicht.

- Ein gut koordinierter Offboarding-Prozess erfordert klar definierte Zuständigkeiten und Verantwortlichkeiten zwischen HR-, IT-, Sicherheits- und Rechtsteams.

- Wenn die Rollen geklärt sind, können die Teams zusammenarbeiten, um Datenrisiken, die von ausscheidenden Mitarbeitern ausgehen, sofort zu erkennen, zu analysieren und durch einen 5-Schritte-Ansatz anzugehen

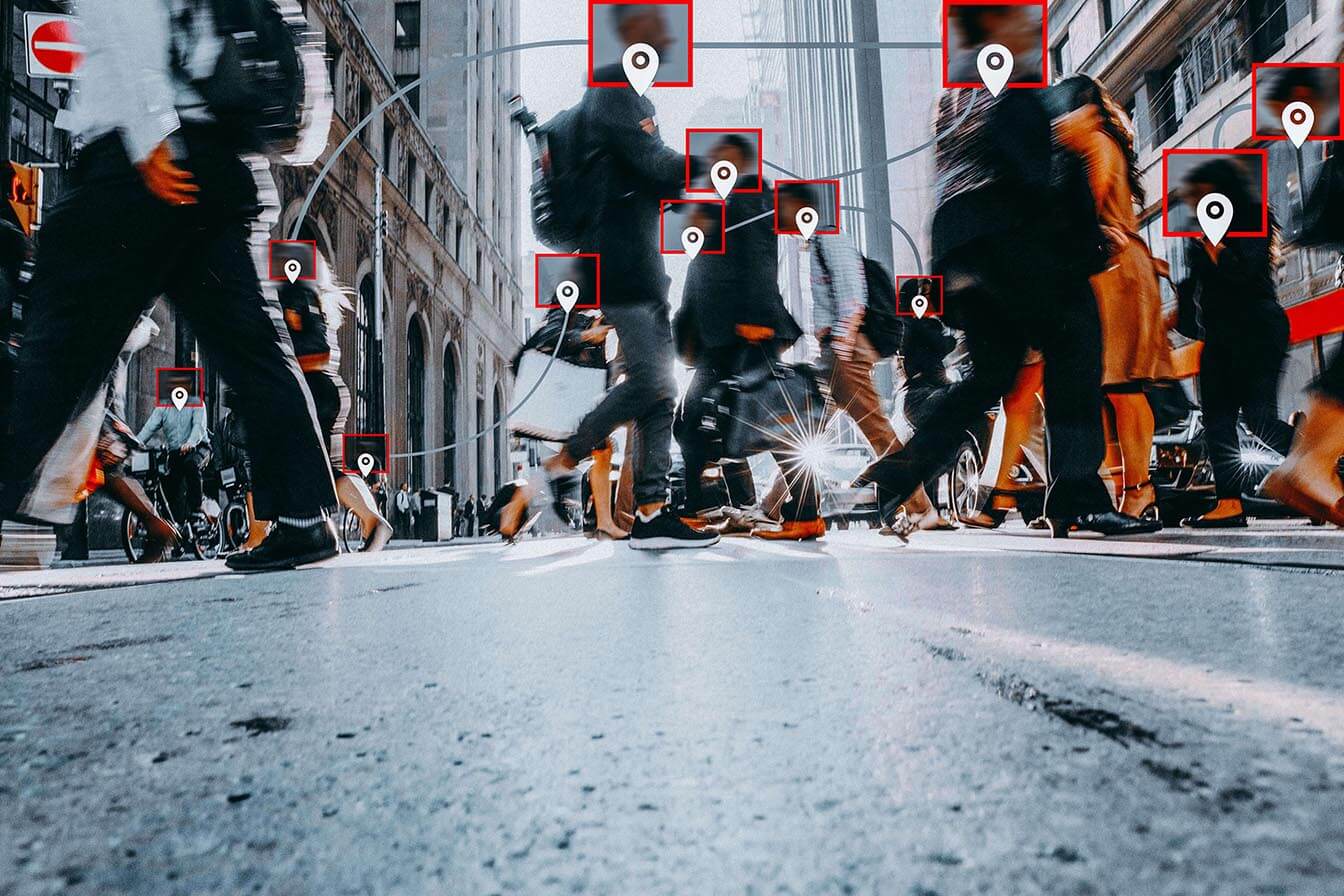

Wie kann es sein, dass Unternehmen angesichts der Insider-Bedrohungen, die jeden Tag in den Schlagzeilen stehen, ausscheidende Mitarbeiter mit gestohlenen Geschäftsgeheimnissen und anderen wertvollen Informationen direkt zu einem Konkurrenten weiterziehen lassen? Denn der typische Prozess der Entlassung von Mitarbeitern weist Lücken auf, durch die das Risiko eines Datenverlusts unbemerkt bleibt.

Das folgende Szenario ist nur allzu bekannt: Der ausscheidende Mitarbeiter verabschiedet sich an seinem letzten Tag und die Personalabteilung klopft sich selbst auf die Schulter, weil sie einen reibungslosen Abgang organisiert hat. Sie haben einen neuen Mitarbeiter eingestellt, der seinen Platz einnehmen soll - und sie haben ihn sogar dabei erwischt, wie er versucht hat, einen Hefter der Firma zu stehlen. Aber sie haben nicht hingesehen, als er vor ein paar Stunden Kundenlisten in sein persönliches Google Drive-Konto verschoben hat. Die IT-Abteilung hätte diese Datenbewegung sehen können, aber sie ist damit beschäftigt, seinen Laptop außer Betrieb zu nehmen und ihm die Netzwerkzugriffsrechte zu entziehen. Und außerdem ist das Datenrisiko die Aufgabe der Sicherheit. Die Sicherheitsbehörden wissen, dass ausscheidende Mitarbeiter das größte Risiko für Datenverluste darstellen. Aber sie sind nicht mit dem Offboarding-Prozess der Personalabteilung verbunden, so dass sie nicht wissen, wen sie genau beobachten müssen - und sie haben auch nicht die Werkzeuge, um alles zu sehen, was die IT-Abteilung sehen kann.

Gemeinsame Verantwortlichkeit ist entscheidend für die Abwehr von Insider-Bedrohungen

Die Sicherheit trägt die Verantwortung für Datenrisiken und Insider-Bedrohungen. Aber wie Sie in dem obigen Beispiel sehen können, kann die Sicherheit das nicht alleine leisten. Ohne Partnerschaften mit der Personalabteilung, der IT-Abteilung und der Rechtsabteilung ist die Sicherheit ein Blindflug.

- Die Personalabteilung muss sich mit der Sicherheitsbehörde abstimmen, damit sie weiß, auf wen sie achten muss.

- Die IT-Abteilung muss sich mit der Sicherheitsbehörde abstimmen, damit sie auf das achten kann, was wirklich wichtig ist: die Daten

- Die Rechtsabteilung muss sich mit der Sicherheitsbehörde abstimmen, damit sie sofort und mit allen Informationen über den Vorfall reagieren kann.

5 Schritte, um das Risiko des Ausscheidens von Mitarbeitern zu stoppen

Wie sieht der Prozess des Offboarding von Mitarbeitern aus, wenn jedes Team seine einzelnen Verantwortlichkeiten und gemeinsamen Zuständigkeiten vollständig versteht? Werfen Sie einen Blick darauf:

1. TRIGGER

Sobald der ausscheidende Mitarbeiter seine Kündigung einreicht, löst die Personalabteilung sofort eine Warnung an die IT- und Sicherheitsabteilung aus. Die Personalabteilung könnte auch in anderen Situationen einen Alarm auslösen, z. B. bei einer risikoreichen Kündigung oder wenn ein Mitarbeiter auf einen Leistungsverbesserungsplan gesetzt wird.

2. ANALYSE

Das Sicherheitsteam verwendet ein in die IT-Abteilung integriertes Datentransparenz-Tool, um eine vollständige Echtzeit-Transparenz aller Daten zu gewährleisten - über alle Geräte, Netzwerke und Clouds hinweg, ob online oder offline. Auf diese Weise kann die Sicherheit zurückblicken, bevor der Mitarbeiter gekündigt hat - wenn die meisten Datenverluste auftreten. Wenn Sie keinen Einblick in diese historischen Aktivitäten haben oder wenn Ihr Prozess keine Analyse dieser historischen Aktivitäten beinhaltet, dann haben Sie einen großen blinden Fleck.

3. AKTIVITÄT MARKIERT

Die Sicherheitsabteilung identifiziert verdächtige oder riskante Aktivitäten in Bezug auf eine potenziell wertvolle Kalkulationsdatei. Dank dieser umfassenden Transparenz, einschließlich der Möglichkeit, den tatsächlichen Inhalt der fraglichen Datei sofort zu sehen, kann die Sicherheitsbehörde jetzt mit der IT-Abteilung und den Verantwortlichen der Geschäftsbereiche zusammenarbeiten, um genau zu untersuchen, was passiert ist und welches Risiko dies für das Unternehmen darstellt.

4. ÜBERPRÜFUNG DER PERSONALABTEILUNG UND DES GESCHÄFTSBEREICHS

Die Sicherheitsabteilung stellt die betreffende Tabelle sofort wieder her und zeigt sie der Personalabteilung und dem LOB-Manager an. Der LOB-Manager bestätigt, dass es sich bei der Tabelle um eine aktuelle Kundenliste handelt - ein äußerst wertvolles und sensibles Dokument, das der Mitarbeiter nicht mitnehmen durfte.

5. ESALATION

Die Sicherheitsabteilung meldet das bestätigte Risiko an die Rechtsabteilung, einschließlich aller relevanten Kontextinformationen. Je nach Unternehmensprotokoll werden der Sicherheitsdienst, die Rechtsabteilung oder Vertreter beider Teams den ausscheidenden Mitarbeiter konfrontieren, bevor er die Tür verlässt - bewaffnet mit allen Informationen über den genauen Vorfall, bis hin zum Namen des Google-Kontos und dem Zeitpunkt, an dem die Kundenlistendatei hochgeladen wurde. Der Mitarbeiter löscht die Datei unter rechtlicher Aufsicht aus seinem Google-Konto, und das Datenrisiko ist gebannt.

Die entscheidende Zutat in diesem gesamten Prozess ist die gemeinsame Rechenschaftspflicht. Jeder in diesem Szenario - HR, IT, Sicherheit und Rechtsabteilung - hat die Bedrohung durch Insider zu einer Priorität gemacht. Sie wissen genau, wofür sie verantwortlich sind und wem gegenüber sie rechenschaftspflichtig sind. Sie arbeiten zusammen, um das Unternehmen zu schützen - und sie leben glücklich und zufrieden, da sowohl ihre Daten als auch ihre Hefter sicher geschützt sind.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!