"Qu'est-ce qu'une attaque de phishing whaling ?"

Les attaquants se font passer pour des entités légitimes, connues et dignes de confiance et encouragent la victime à partager des informations très sensibles ou à effectuer un virement sur un compte frauduleux.

Comment fonctionne une attaque de phishing de type "whaling" ?

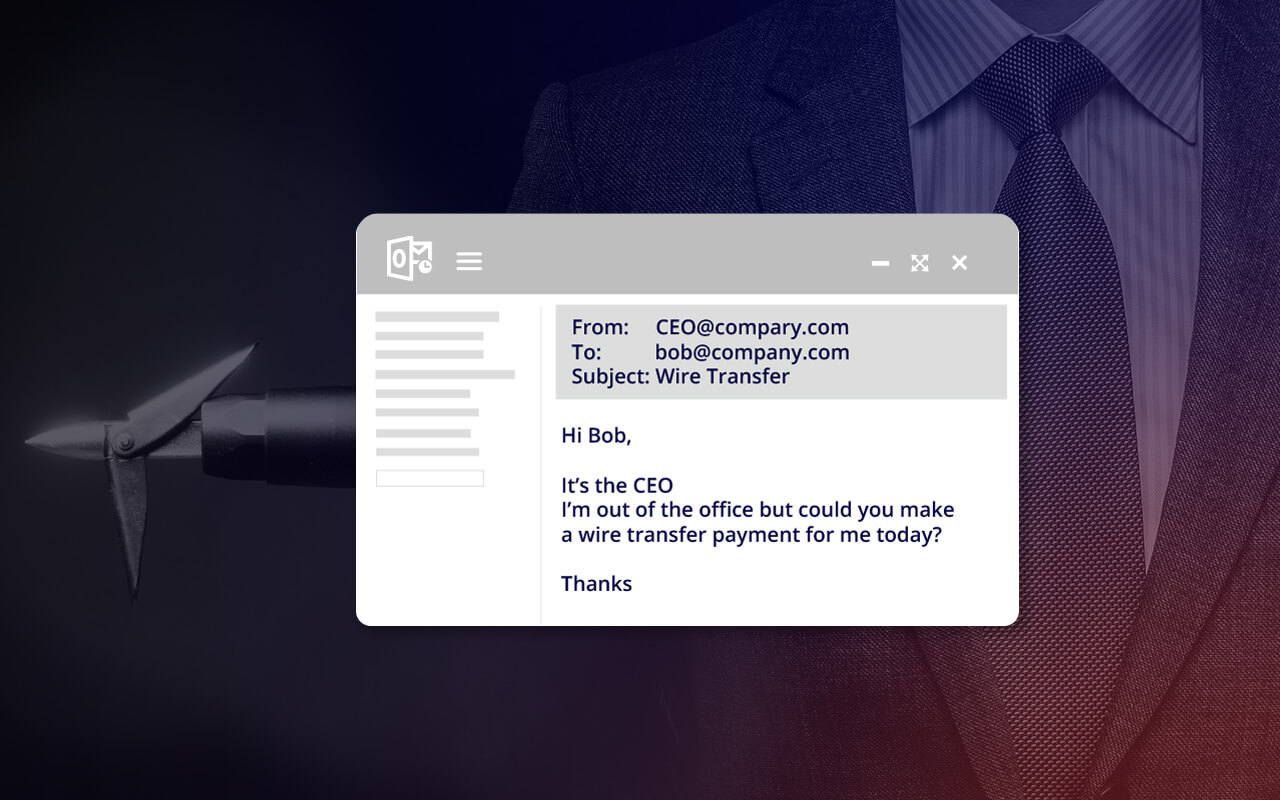

Les attaques de Whaling phishing peuvent également demander à l'utilisateur de cliquer sur un lien menant à un site web falsifié qui semble identique à un site légitime, où des informations peuvent être collectées ou des malware peuvent être téléchargés. Dans une attaque de type "whaling", les attaquants envoient un courriel qui ressemble à un courriel légitime provenant d'une source fiable, souvent un contact au sein de l'entreprise ou avec un partenaire, un fournisseur ou un compte client. Un courriel de whaling contiendra suffisamment de détails personnels ou de références glanées lors de recherches sur Internet pour convaincre le destinataire qu'il est légitime. Les attaques de type "Whaling" peuvent également demander à l'utilisateur de cliquer sur un lien menant à un site web falsifié qui semble identique à un site légitime, où des informations peuvent être collectées ou des malware peuvent être téléchargés. Lors d'une attaque de type "whaling", les victimes peuvent être encouragées à partager des données sensibles telles que des informations salariales, des déclarations d'impôts ou des numéros de comptes bancaires, ou bien il peut leur être demandé d'autoriser un virement sur un compte bancaire qui s'avère frauduleux. Pour les attaquants, l'objectif d'une attaque de type "whaling" est généralement de voler de l'argent ou des données, ou d'accéder à des réseaux susceptibles de générer des gains mal acquis beaucoup plus importants.

Pourquoi les cadres sont-ils vulnérables aux attaques de whaling ?

Une attaque de type "whaling" est une sorte d'escroquerie par phishing et de fraude à la direction d'entreprise qui cible les cadres de haut niveau ayant accès à des informations de grande valeur. Dans une attaque de type "whaling", les pirates utilisent l'ingénierie sociale pour amener les utilisateurs à divulguer des données bancaires, des informations sur le personnel, des informations sur les clients ou des numéros de carte de crédit, voire à effectuer des virements à une personne qu'ils croient être le PDG ou le directeur financier de l'entreprise. Le whale phishing est généralement plus difficile à détecter que les attaques de phishing standard, car ces attaques n'utilisent souvent pas d'URL malveillants ou de pièces jointes militarisées.

Les pertes dues aux escroqueries sur Internet ont récemment augmenté de plus de 115% entre 2020 et 2024, selon les statistiques de plaintes de l'IC3. Selon le FBI, les pertes dues aux attaques de phishing s'élèveront à plus de 70 millions de dollars en 2024.

Pour améliorer la sécurité du whaling, les organisations ont besoin d'une protection avancée contre les menaces qui les protège spécifiquement contre une attaque de whaling.

Exemples d'attaques de whaling phishing

- Interception et interruption d'une conversation électronique non cryptée pour détourner un important virement bancaire.

- Organiser une réunion fictive à l'aide d'un lien de malware déguisé en lien de zoom.

- Demander des informations sur les salaires des employés actuels et passés.

Comment identifier une attaque de whaling

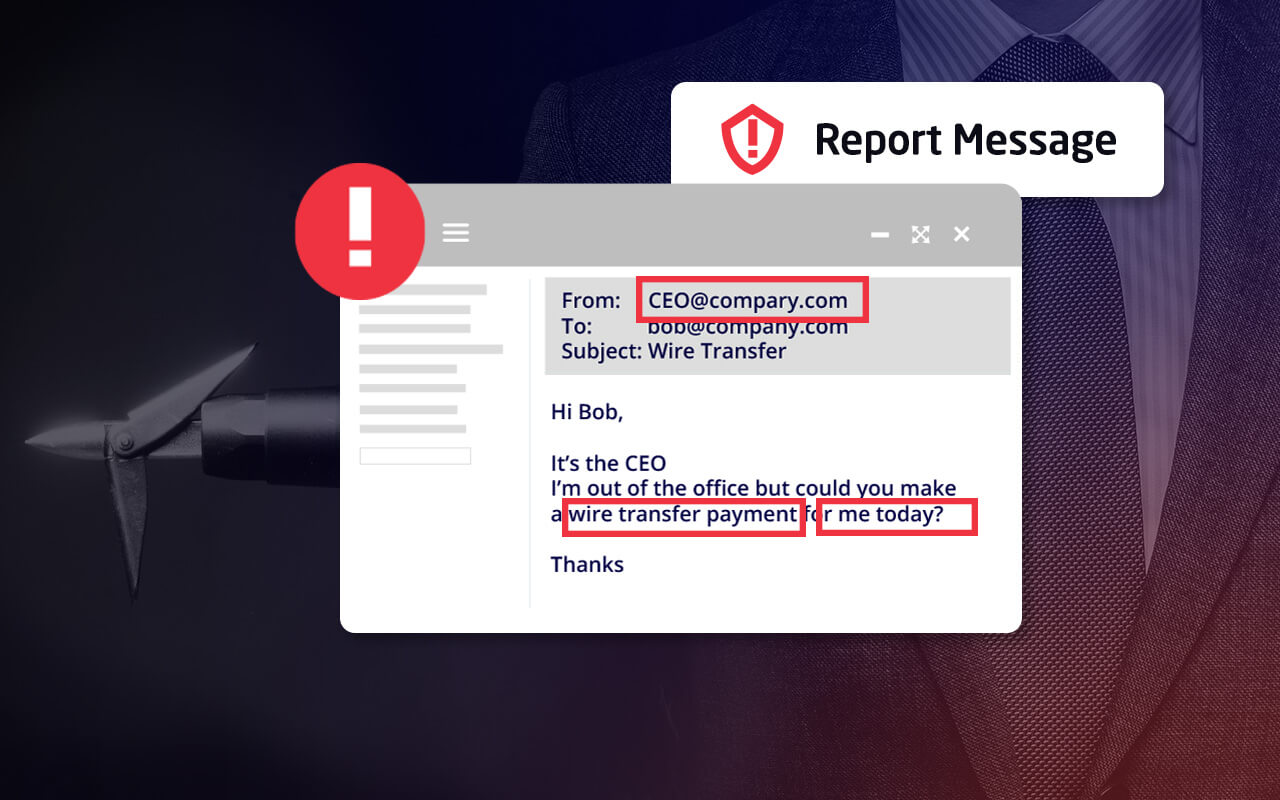

Une attaque de type "whaling" est beaucoup plus difficile à reconnaître qu'une attaque de type "phishing" classique, car les attaquants consacrent généralement beaucoup plus de temps à donner une apparence légitime aux communications par courrier électronique et aux sites web. Voici quelques signes qui indiquent qu'un courriel peut faire partie d'une attaque de whaling :

- L'adresse électronique de l'expéditeur ne correspond pas exactement au domaine de l'entreprise dont il se réclame. Par exemple, les pirates remplacent souvent le "m" d'un nom de domaine par un "r" et un "n", ou "rn", pour tromper le destinataire.

- Une demande de partage d'informations sensibles ou de virement d'argent sur un compte.

- Un sentiment d'urgence qui encourage le destinataire à agir rapidement, avec une allusion ou une menace de conséquences négatives si l'action demandée n'est pas effectuée immédiatement.

Comment protéger votre entreprise contre les attaques de whaling

L'arrêt d'une attaque de whaling nécessite une approche de la sécurité à plusieurs niveaux.

- De solides programmes anti-spam et anti-malware peuvent bloquer certains courriels d'attaques de whaling au niveau de la passerelle de messagerie.

- Les services d'authentification DNS qui utilisent les protocoles DMARC, DKIM et SPF peuvent déterminer si un courrier électronique envoyé par un domaine spécifique est légitime ou frauduleux.

- La technologie d'analyse et de filtrage du courrier électronique permet d'analyser en temps réel les liens et les pièces jointes contenus dans les courriers électroniques afin de déterminer s'ils sont suspects et d'empêcher les utilisateurs d'y accéder.

- Les logiciels anti-impersonnalisation peuvent bloquer une attaque de type "whaling" en identifiant les techniques basées sur l'ingénierie sociale qui sont communes aux courriels de type "whaling".

- La formation à la sécurité peut aider les utilisateurs à repérer les attaques de type "whaling" et à adhérer à des protocoles (tels que la confirmation d'un virement par un second moyen de communication) qui peuvent atténuer les dommages d'une attaque.

Comment prévenir le phishing de whaling avec Mimecast ?

"En tant que fournisseur leader de services de messagerie basés sur le cloud pour la sécurité, l'archivage et la continuité, Mimecast offre une Targeted Threat Protection avec une protection contre l'usurpation d'identité pour protéger les organisations, leurs employés et leurs actifs financiers d'une attaque de type 'whaling'."

Impersonation Protect offre une protection instantanée et complète contre cette forme avancée de cyberattaque, en analysant et en évaluant tous les courriels entrants à la recherche d'indicateurs d'attaque potentiels. Mimecast examine :

- Le nom de domaine de l'expéditeur pour déterminer si le domaine de l'expéditeur est proche du nom de domaine du destinataire. Une attaque de type "whaling" utilise souvent un nom de domaine qui ressemble beaucoup à un nom de domaine de confiance, mais avec des changements subtils et presque imperceptibles.

- Le nom d'affichage ou le nom amical, pour déterminer si l'expéditeur tente d'usurper une adresse de courrier électronique.

- L'âge du domaine d'envoi - un nom de domaine récemment enregistré est plus susceptible d'être suspect.

- Mots clés dans le corps du message, y compris des expressions telles que "virement bancaire" ou "virement télégraphique", qui sont souvent suspectes.

Lorsque Impersonation Protect identifie un courriel suspect, celui-ci peut être rejeté, mis en quarantaine ou marqué comme suspect, avec des notifications d'avertissement envoyées au destinataire.

Mimecast - Votre solution pour stopper une attaque de whaling

Mimecast assure la sécurité des chasseurs de baleines et des harponneurs grâce à des fonctionnalités telles que

- Défense contre les attaques d'ingénierie sociale.

- Contrôle administratif des procédures de sécurité pour les courriels suspects.

- Protection complète assurée par l'infrastructure de veille sur les menaces de Mimecast et les équipes de Messaging Security.

Apprenez-en plus sur la façon de déjouer une attaque de whaling avec Mimecast et sur les solutions Mimecast pour le transfert sécurisé de fichiers et la protection contre le spam.

Comment signaler une attaque de whaling

Toute tentative ou réussite d'une attaque de whaling doit être immédiatement signalée à plusieurs personnes. Les victimes doivent immédiatement alerter leur employeur et son service informatique afin de prendre des mesures rapides pour bloquer d'autres tentatives ou empêcher les attaquants de causer d'autres dommages. Les attaques de Whaling peuvent être signalées à un certain nombre d'organisations qui se consacrent à la prévention de la cybercriminalité, telles que la Federal Trade Commission(www.ftc.gov/complaint), la Cybersecurity and Infrastructure Security Agency(phishing-report@us-cert.gov) et l'Anti-Phishing Working Group (apwg.org/reportphishing).

7 façons pour les cadres de haut niveau de se défendre contre les attaques de whaling

Pour se protéger contre les attaques de type "whaling", les cadres de haut niveau peuvent prendre plusieurs mesures proactives :

- Formation de sensibilisation à la sécurité: Des sessions de formation régulières peuvent aider les cadres à reconnaître les tentatives de phishing et les communications suspectes.

- Protocoles de vérification: Établissez des protocoles stricts pour vérifier l'authenticité des demandes d'informations sensibles ou de transactions financières.

- Authentification multifactorielle (MFA): Mettez en œuvre l'authentification multifactorielle pour l'accès aux systèmes et aux données sensibles afin d'ajouter une couche supplémentaire de sécurité.

- Utilisation de canaux de communication sécurisés: Encouragez l'utilisation d'outils de communication cryptés pour le partage d'informations sensibles.

- Audits de sécurité réguliers: Réalisez des audits de sécurité fréquents afin d'identifier et de traiter les vulnérabilités au sein de l'organisation.

- Exercices de simulation d'attaques de Phishing: Organisez régulièrement des simulations d'attaques de phishing pour tester la prise de conscience et la réaction des cadres et du personnel.

- Mesures de sécurité spécifiques aux cadres: Mettez en œuvre des mesures de sécurité supplémentaires spécifiquement destinées aux cadres, telles que des dispositifs sécurisés dédiés ou des comptes avec une surveillance renforcée.

FAQ sur le phishing Whaling

Quel type d'attaque de phishing est le whaling ?

En termes simples, une attaque de type "whaling" est une attaque de phishing qui cible et/ou se fait passer pour des membres de la suite C d'une organisation. En se faisant passer pour des responsables au sein d'une organisation, les cybercriminels incitent souvent leurs collègues et/ou leurs employés à divulguer des données ou des informations d'identification qui leur permettent de s'infiltrer dans l'organisation ciblée.

Que faire en cas d'attaque de whaling phishing ?

Si vous pensez avoir reçu un courriel de phishing ou si vous êtes victime d'une attaque, vous pouvez prendre plusieurs mesures immédiates pour limiter les dégâts.

- Déconnectez votre ordinateur du réseau et/ou de l'internet afin d'empêcher tout malware de se télécharger ou de se propager.

- Alertez immédiatement votre entreprise, ce qui permettra à votre service informatique de limiter les dégâts et d'avertir les autres employés des attaques potentielles.

- Recherchez sur votre ordinateur les virus et les malwares qui ont pu être téléchargés dans le cadre de l'attaque.

- Changez immédiatement vos identifiants de connexion et vos mots de passe afin d'empêcher les pirates d'utiliser les informations que vous avez partagées pour accéder à vos comptes.

Qu'est-ce qui différencie le whaling du phishing ?

Les attaques de type "whaling" ciblent spécifiquement les cadres de haut niveau et les personnes ayant un accès important à des informations précieuses au sein d'une organisation. Contrairement aux attaques génériques de phishing, qui couvrent un large spectre, le whaling est une forme très ciblée et personnalisée de spear-phishing. Les attaquants consacrent un temps considérable à la recherche de leurs cibles afin d'élaborer des messages convaincants qui semblent provenir de sources fiables, souvent en imitant des responsables de haut niveau au sein de l'organisation.

Qui est la cible des attaques de whaling phishing ?

Les principales cibles des attaques de whaling sont les cadres et les décideurs de haut niveau au sein d'une organisation, tels que les PDG, les directeurs financiers, les directeurs de l'exploitation et d'autres membres de la suite hiérarchique. Ces personnes ont généralement accès à des informations sensibles, à des comptes financiers et à des systèmes commerciaux essentiels, ce qui en fait des cibles lucratives pour les attaquants qui cherchent à voler des données, à commettre des fraudes ou à s'infiltrer dans les réseaux d'entreprise.

Quelles sont les conséquences des attaques de whaling ?

Les conséquences des attaques de whaling peuvent être graves et d'une grande portée :

- Perte financière

- Violations de données

- Atteinte à la réputation

- Perturbation opérationnelle

Quelles sont les différences entre le phishing, le spear phishing et les attaques de type "whaling" ?

Phishing est une attaque de grande envergure qui vise de nombreuses personnes à l'aide de messages génériques, souvent dans le but de voler des identifiants de connexion ou de diffuser des malware, tandis que le spear-phishing est une targeted attack qui vise des personnes ou des groupes spécifiques au sein d'une organisation, en utilisant des messages personnalisés pour inciter les destinataires à révéler des informations confidentielles.

Le whaling, quant à lui, est une forme très ciblée de spear-phishing qui vise les cadres de haut niveau et les personnes ayant une autorité et un accès importants au sein d'une organisation, en utilisant des messages soigneusement élaborés pour atteindre les objectifs de l'attaquant.

La vérification de l'adresse de l'expéditeur vous protège-t-elle d'une attaque de whaling ?

Si la vérification de l'adresse de l'expéditeur permet d'identifier et de bloquer certaines tentatives de phishing, elle n'est pas infaillible contre les attaques de type "whaling". Les attaquants utilisent souvent des techniques sophistiquées pour usurper des adresses électroniques légitimes ou créer des domaines qui ressemblent à s'y méprendre à des sources dignes de confiance. Par conséquent, des couches de sécurité supplémentaires, telles que l'authentification multifactorielle, le filtrage avancé du courrier électronique et des protocoles de sécurité robustes, sont nécessaires pour se défendre efficacement contre les attaques de type "whaling".