¿Qué es un ataque de phishing con ballenas?

Un ataque "whaling" es un tipo de ataque "spear-phishing" dirigido a ejecutivos de alto nivel en el que los atacantes se hacen pasar por entidades legítimas, conocidas y de confianza y animan a la víctima a compartir información muy sensible o a enviar una transferencia bancaria a una cuenta fraudulenta.

¿Cómo funciona un ataque de phishing con ballenas?

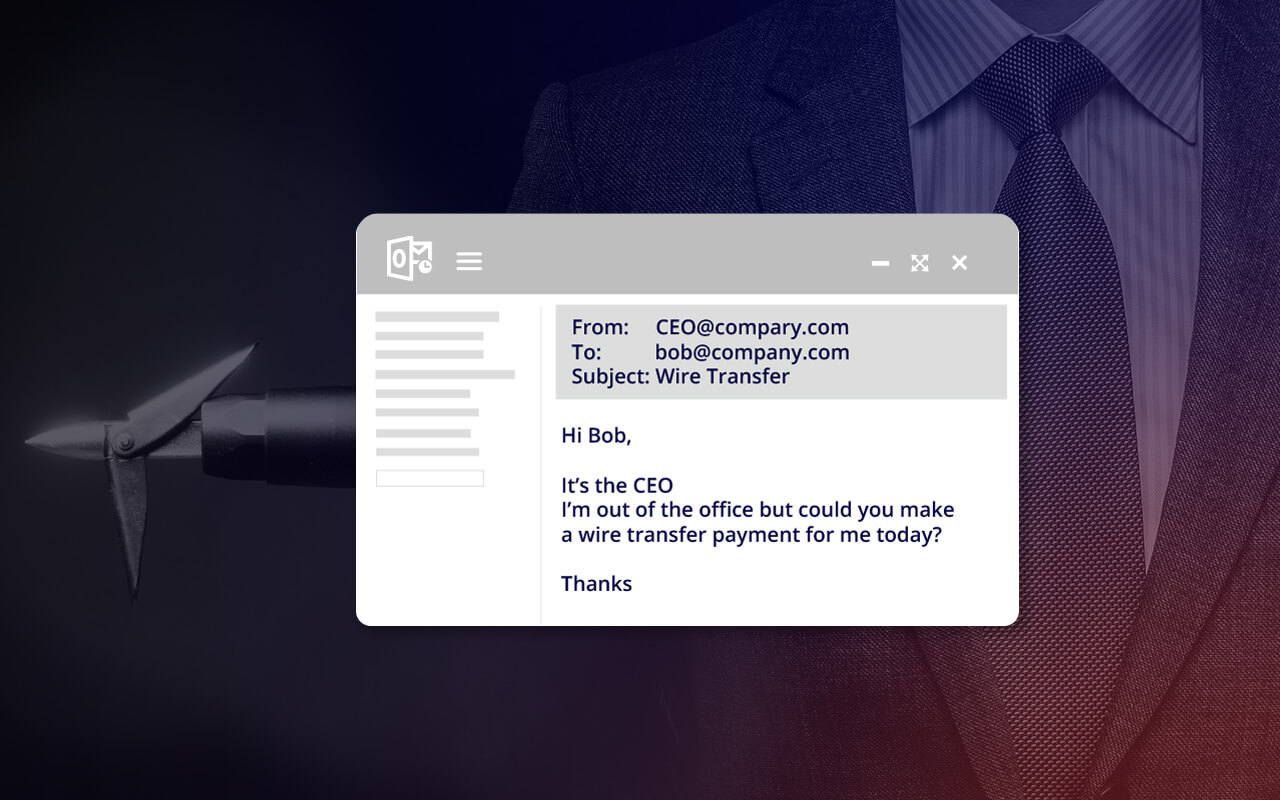

Los ataques de phishing de suplantación de identidad también pueden pedir al usuario que haga clic en un enlace que conduce a un sitio web falso que parece idéntico a un sitio legítimo, donde se puede recopilar información o descargar malware. En un ataque "whaling", los atacantes envían un correo electrónico que tiene el aspecto y la apariencia de un correo legítimo procedente de una fuente de confianza, a menudo un contacto dentro de la empresa o con una cuenta de socio, proveedor o cliente. Un correo electrónico ballenero contendrá suficientes datos personales o referencias obtenidas de una investigación en Internet para convencer al destinatario de que es legítimo. Los ataques balleneros también pueden pedir a un usuario que haga clic en un enlace que lleve a un sitio web falso que parezca idéntico a un sitio legítimo, donde se puede recopilar información o descargar malware. En un ataque de estafa, se puede animar a las víctimas a compartir datos confidenciales como información sobre nóminas, declaraciones de la renta o números de cuentas bancarias, o se les puede pedir que autoricen una transferencia bancaria a una cuenta que resulta ser fraudulenta. Para los atacantes, el objetivo de un ataque "ballenero" suele ser robar dinero o datos, u obtener acceso a redes que pueden reportar ganancias ilícitas mucho mayores.

¿Por qué los ejecutivos son vulnerables a los ataques balleneros?

Un ataque de estafa es un tipo de estafa de phishing y fraude contra directores ejecutivos que tiene como objetivo a ejecutivos de alto perfil con acceso a información muy valiosa. En un ataque de caza de ballenas, los piratas informáticos utilizan la ingeniería social para engañar a los usuarios para que divulguen datos de cuentas bancarias, detalles del personal de los empleados, información sobre clientes o números de tarjetas de crédito, o incluso para que realicen transferencias bancarias a alguien que creen que es el director general o el director financiero de la empresa. El phishing de ballena suele ser más difícil de detectar que los ataques de phishing estándar, ya que estos ataques no suelen utilizar URL maliciosas ni archivos adjuntos con armas.

Las pérdidas por estafas en Internet se han disparado recientemente, con un aumento de más de 115% entre 2020 y 2024, según las estadísticas de reclamaciones del IC3. El FBI informa de que las pérdidas debidas a los ataques de phishing ascendieron a más de 70 millones de dólares en 2024.

Para mejorar la seguridad contra ataques de ballenas, las organizaciones necesitan una protección avanzada contra amenazas que se defienda específicamente contra un ataque de ballenas.

Ejemplos de ataques de phishing con ballenas

- Interceptar e interrumpir una conversación por correo electrónico sin cifrar para desviar una transferencia bancaria de gran cuantía.

- Organizar una reunión ficticia con un enlace de malware disfrazado de enlace de zoom.

- Solicitar información sobre las nóminas de los empleados actuales y pasados.

Cómo identificar un ataque ballenero

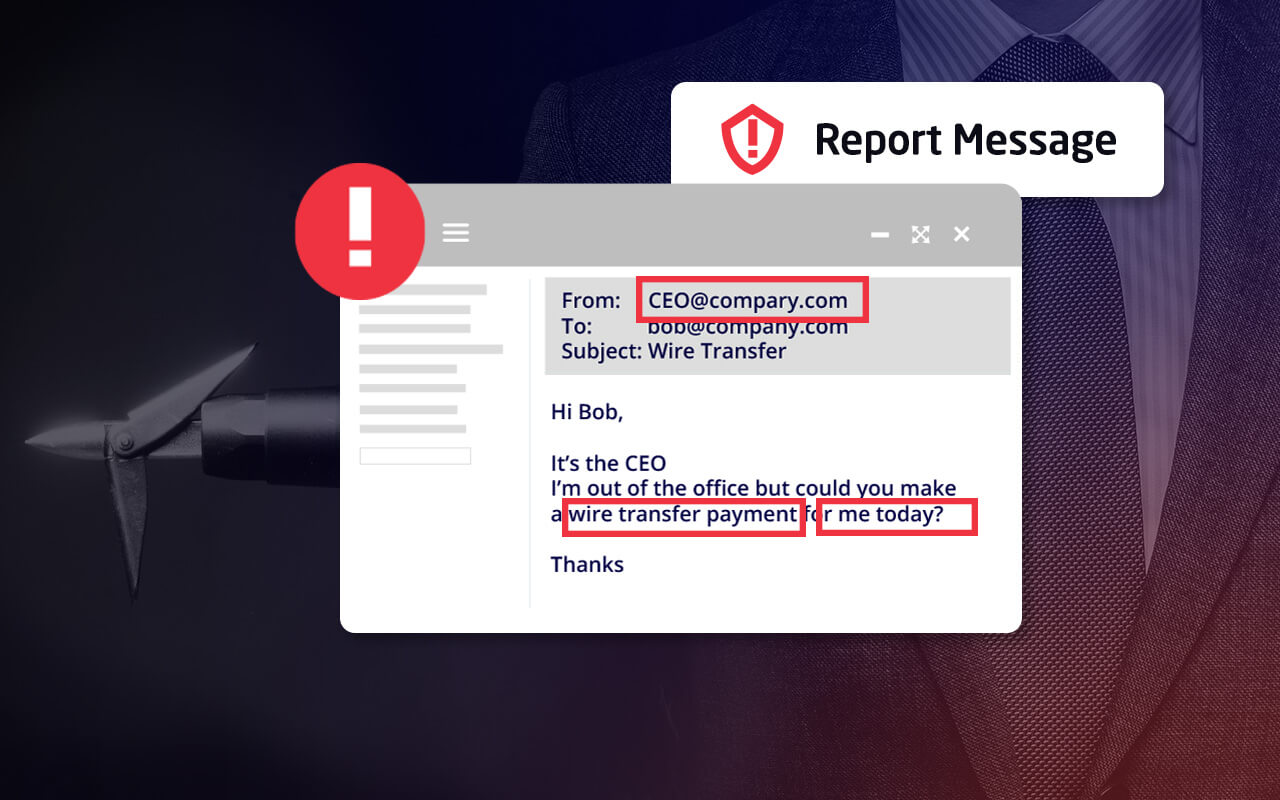

Un ataque de whaling es mucho más difícil de reconocer que un ataque de phishing estándar, ya que los atacantes suelen invertir mucho más tiempo en hacer que las comunicaciones por correo electrónico y los sitios web parezcan legítimos. Algunas señales comunes de que un correo electrónico puede ser parte de un ataque ballenero incluyen:

- Una dirección de correo electrónico del remitente que no coincide exactamente con el dominio de la empresa de la que dice proceder el correo electrónico. Por ejemplo, los atacantes suelen sustituir la "m" de un nombre de dominio por una "r" y una "n", o "rn", para engañar al destinatario.

- Una solicitud para compartir información sensible o para transferir dinero a una cuenta.

- Una sensación de urgencia que anime al destinatario a actuar con rapidez, con una insinuación o una amenaza de consecuencias adversas si no se realiza la acción solicitada de inmediato.

Cómo proteger su empresa de los ataques balleneros

Detener un ataque ballenero requiere un enfoque de seguridad a varios niveles.

- Los programas antispam y antimalware potentes pueden detener algunos correos electrónicos de ataques balleneros en la puerta de enlace del correo electrónico.

- Los servicios de autenticación DNS que utilizan los protocolos DMARC, DKIM y SPF pueden identificar si un correo electrónico enviado desde un dominio específico es legítimo o fraudulento.

- La tecnología de escaneado y filtrado del correo electrónico puede analizar en tiempo real los enlaces y archivos adjuntos dentro del correo electrónico para determinar si son sospechosos e impedir que los usuarios accedan a ellos.

- El software antipersonalización puede bloquear un ataque de whaling identificando las técnicas basadas en la ingeniería social que son comunes a los correos electrónicos de whaling.

- La formación en materia de seguridad puede ayudar a los usuarios a detectar los ataques balleneros y a respetar los protocolos (como la confirmación de una transferencia mediante un segundo medio de comunicación) que pueden mitigar los daños de un ataque.

Cómo evitar el phishing ballenero con Mimecast

Como proveedor líder de servicios de correo electrónico basados en la nube para la seguridad, el archivado y la continuidad, Mimecast ofrece Protección frente a amenazas selectivas con Protección frente a la suplantación de identidad para proteger a las organizaciones y a sus empleados y activos financieros de un ataque de suplantación de identidad.

Impersonation Protect ofrece una protección instantánea y completa contra esta forma avanzada de ciberataque, escaneando y evaluando todo el correo electrónico entrante en busca de posibles indicadores de ataque. Mimecast examina:

- El nombre de dominio remitente para identificar si el dominio del remitente es casi coincidente con el nombre de dominio del destinatario. Un ataque "whaling" utilizará a menudo un nombre de dominio que se parezca mucho a un nombre de dominio de confianza, pero con cambios sutiles y casi imperceptibles.

- El nombre para mostrar o nombre amistoso, para determinar si el remitente está intentando falsificar una dirección de correo electrónico de Internet.

- La antigüedad del dominio remitente: un nombre de dominio registrado recientemente tiene más probabilidades de resultar sospechoso.

- Palabras clave en el cuerpo del mensaje, incluidas frases como "transferencia bancaria" o "giro telegráfico", que suelen ser sospechosas.

Cuando Impersonation Protect identifica un correo electrónico sospechoso, éste puede ser rebotado, puesto en cuarentena o etiquetado como sospechoso, con el envío de notificaciones de advertencia al destinatario.

Mimecast - Su solución para detener un ataque ballenero

Mimecast proporciona seguridad de ballenas y arpones con características que incluyen:

- Defensa contra los ataques de ingeniería social.

- Control administrativo sobre los procedimientos de seguridad para correos electrónicos sospechosos.

- Protección integral proporcionada por la infraestructura de inteligencia de amenazas y los equipos de seguridad de mensajería de Mimecast.

Obtenga más información sobre cómo frustrar un ataque de ballenas con Mimecast y sobre las soluciones de Mimecast para la transferencia segura de archivos y la protección contra el correo electrónico no deseado.

Cómo denunciar un ataque ballenero

Un intento o éxito de ataque ballenero debe ser comunicado inmediatamente a diversas personas. Las víctimas deben alertar inmediatamente a su empleador y a su departamento informático con el fin de tomar medidas rápidas para bloquear otros intentos o impedir que los atacantes causen más daños. Los ataques de estafa pueden denunciarse a varias organizaciones dedicadas a ayudar a prevenir la ciberdelincuencia, como la Comisión Federal de Comercio(www.ftc.gov/complaint), la Agencia de Ciberseguridad y Seguridad de las Infraestructuras(phishing-report@us-cert.gov) y el Grupo de Trabajo Antiphishing (apwg.org/reportphishing).

7 formas en que los ejecutivos de alto nivel pueden defenderse de los ataques balleneros

Para protegerse contra los ataques balleneros, los ejecutivos de alto nivel pueden tomar varias medidas proactivas:

- Formación sobre concienciación en materia de seguridad: Las sesiones regulares de formación pueden ayudar a los ejecutivos a reconocer los intentos de phishing y las comunicaciones sospechosas.

- Protocolos de verificación: Establezca protocolos estrictos para verificar la autenticidad de las solicitudes de información sensible o transacciones financieras.

- Autenticación multifactor (MFA): Implemente la MFA para acceder a sistemas y datos sensibles con el fin de añadir una capa adicional de seguridad.

- Uso de canales de comunicación seguros: Fomente el uso de herramientas de comunicación encriptadas para compartir información sensible.

- Auditorías de seguridad periódicas: Realice auditorías de seguridad frecuentes para identificar y abordar las vulnerabilidades de la organización.

- Ejercicios de simulación de phishing: Realice periódicamente ataques de phishing simulados para poner a prueba la concienciación y la respuesta de los ejecutivos y el personal.

- Medidas de seguridad específicas para ejecutivos: Implemente medidas de seguridad adicionales específicas para ejecutivos, como dispositivos seguros dedicados o cuentas con supervisión mejorada.

Preguntas frecuentes sobre el phishing

¿Qué tipo de ataque de phishing es el whaling?

En pocas palabras, un ataque de suplantación de identidad es un ataque de phishing que tiene como objetivo y/o suplanta a miembros de nivel C de una organización. Hacerse pasar por líderes dentro de una organización a menudo atrae a colegas y/o empleados para que filtren datos o credenciales que ayudan a los ciberdelincuentes a infiltrarse en la organización objetivo.

Qué hacer en caso de ataque de phishing con ballenas

Si sospecha que ha recibido un correo electrónico de phishing de ballena o que está siendo atacado, hay varias medidas inmediatas que puede tomar para mitigar los daños.

- Desconecte su ordenador de la red y/o de Internet para impedir que se descargue o propague cualquier malware.

- Alerte inmediatamente a su empresa, lo que dará a su departamento informático una ventaja para limitar los daños y advertir a otros empleados sobre posibles ataques.

- Analice su ordenador en busca de virus y malware que puedan haberse descargado como parte del ataque.

- Cambie sus credenciales de inicio de sesión y contraseñas inmediatamente para evitar que los atacantes utilicen cualquier información que haya compartido para acceder a sus cuentas.

¿En qué se diferencia el whaling del phishing?

Los ataques balleneros se dirigen específicamente a ejecutivos de alto nivel y a personas con un acceso significativo a información valiosa dentro de una organización. A diferencia de los ataques de phishing genéricos, que lanzan una amplia red, el whaling es una forma de spear-phishing muy selectiva y personalizada. Los atacantes dedican mucho tiempo a investigar a sus objetivos para elaborar mensajes convincentes que parezcan proceder de fuentes de confianza, a menudo imitando a altos dirigentes de la organización.

¿Quién es el objetivo de los ataques de phishing con ballenas?

Los principales objetivos de los ataques balleneros son los ejecutivos de alto perfil y los responsables de la toma de decisiones dentro de una organización, como los directores generales, los directores financieros, los directores de operaciones y otros miembros de la C-suite. Estas personas suelen tener acceso a información confidencial, cuentas financieras y sistemas empresariales críticos, lo que las convierte en objetivos lucrativos para los atacantes que buscan robar datos, cometer fraudes o infiltrarse en las redes corporativas.

¿Cuáles son las repercusiones de los ataques balleneros?

Los impactos de los ataques balleneros pueden ser graves y de gran alcance, incluyendo:

- Pérdida financiera

- Infracciones de datos

- Daños a la reputación

- Interrupción operativa

¿Cuáles son las diferencias entre los ataques de phishing, spear phishing y whaling?

El phishing es un ataque amplio dirigido a muchas personas con mensajes genéricos, que a menudo intentan robar credenciales de inicio de sesión o propagar programas maliciosos, mientras que el spear-phishing es un ataque más selectivo dirigido a personas o grupos específicos dentro de una organización, que utiliza mensajes personalizados para engañar a los destinatarios para que revelen información confidencial.

El whaling, por su parte, es una forma muy selectiva de spear-phishing centrada en ejecutivos de alto nivel y personas con autoridad y acceso significativos dentro de una organización, que utiliza mensajes cuidadosamente elaborados para lograr los objetivos del atacante.

¿Verificar la dirección del remitente le protege de un ataque ballenero?

Aunque verificar la dirección del remitente puede ayudar a identificar y bloquear algunos intentos de suplantación de identidad, no es infalible contra los ataques balleneros. Los atacantes suelen utilizar técnicas sofisticadas para falsificar direcciones de correo electrónico legítimas o crear dominios parecidos que se asemejan mucho a las fuentes de confianza. Por lo tanto, son necesarias capas adicionales de seguridad, como la autenticación multifactor, el filtrado avanzado del correo electrónico y protocolos de seguridad robustos, para defenderse eficazmente de los ataques balleneros.