Threat Intelligence Briefing: Cyberkriminelle nutzen Schlüsselwörter für Coronavirus-Phishing-Angriffe

Coronavirus-Phishing-Angriffe und Domain-Registrierungen nehmen dramatisch zu

Das Global Cyber Threat Intelligence Weekly Briefing dieser Woche war das erste in einer fortlaufenden Reihe von interaktiven Web-Sessions von Mimecast mit dem Ziel, Kunden und der Öffentlichkeit zu helfen, sich besser in ihrem neuen Alltag zurechtzufinden - von zu Hause aus zu arbeiten, um die Ausbreitung des Coronavirus (COVID-19) zu stoppen.

Die "neue" Normalität bedeutet auch neue Cyberangriffe - oder, wie im Webcast am Dienstag erörtert wurde, die gleichen alten Angriffe mit neuen Ködern, die aus der verständlichen Angst vor COVID-19 Kapital schlagen.

"Wir sehen eine Bewaffnung mit Schlüsselwörtern", sagte Josh Douglas, Vice President für Threat Intelligence bei Mimecast und Vorstandsmitglied des IT-SAC. "Wenn man es aus der IOC-Perspektive betrachtet, sehen wir einen 28-fachen Anstieg seit dem 20. Februar".

Außerhalb Chinas und seiner Nachbarländer hat Mimecast einen massiven Anstieg der gesperrten URLs in Ländern wie Iran, Italien und sogar Princess Cruises beobachtet, so Douglas.

"Sie spielen mit den Ängsten der Menschen", sagte Douglas.

Mimecasts Expertenrunde für Bedrohungsdaten erläuterte bewährte Praktiken für Remote-Mitarbeiter, Details über die Zunahme von COVID-19-bezogenen Cyberangriffen und die Zunahme von Spoofing-Angriffen auf Einzelhandelsdomänen.

5 Tipps für Fernarbeitskräfte

Ein Großteil der heutigen Remote-Mitarbeiter ist in dieser Hinsicht neu; die soziale Distanz hat viele Menschen, die noch nie von zu Hause aus gearbeitet haben dazu gezwungen, und sie sind auf eine Heiminfrastruktur angewiesen, die sich der unmittelbaren Kontrolle des IT- und IT-Sicherheitspersonals entzieht, wodurch das Problem der Schatten-IT wieder auftaucht.

Vor diesem Hintergrund hat Mimecast die folgenden 5 Tipps für Telearbeiter zusammengestellt:

- Aktualisieren Sie Ihr Heim-WiFi mit einem sicheren Passwort

- Aktualisieren Sie Ihre persönlichen Kontaktinformationen zur Unterstützung der Überprüfung

- Klicken Sie niemals auf COVID-19-bezogene Anhänge, die Sie außerhalb Ihres vertrauenswürdigen Bereichs erhalten.

- Überprüfen Sie URLs und Links doppelt - wenn sie verdächtig sind, klicken Sie nicht darauf

- Aktualisieren Sie Benutzernamen und Kennwörter nur auf vertrauenswürdigen Websites

Wir beobachten einen enormen Anstieg von COVID-19-bezogenen Phishing-Angriffen , und stellen eine deutliche Zunahme von gefälschten Websites wie Nachrichtenagenturen, CDC, WHO usw. fest, die ahnungslose Mitarbeiter dazu verleiten, sich durchzuklicken und Viren herunterzuladen. Daher ist bei allem, was wir tun, größte Vorsicht geboten. Dazu gehört auch, dass wir die URLs unabhängig überprüfen, bevor wir sie anklicken oder herunterladen.

Zunahme der COVID-19-Kampagnen

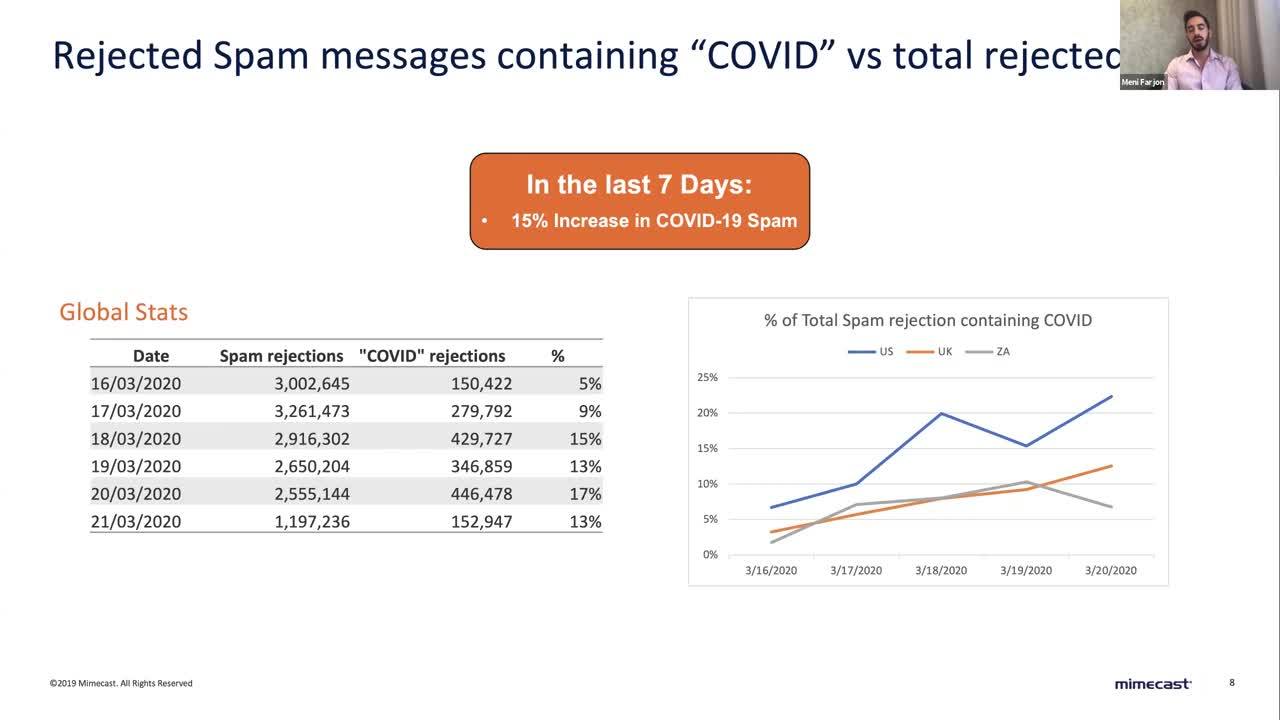

In den letzten sieben Tagen hat Mimecast Threat Intelligence einen größeren Anstieg von Spam-Mails festgestellt; COVID-19-bezogene Spam-Mails machen etwa 15 Prozent des Gesamtvolumens aus.

"Wir haben auch eine Zunahme der Methodenvielfalt in den Kampagnen festgestellt", sagte Dr. Francis Gaffney, Director of Threat Intelligence bei Mimecast. "Wir haben zum Beispiel E-Mails gesehen, die sich an Angehörige der Gesundheitsberufe in Großbritannien richteten. Darin ging es um ein Mitarbeiterseminar über den Virus selbst, bei dem die Zielpersonen aufgefordert wurden, ihre Anmeldedaten in eine Anwendung einzugeben."

Meni Farjon, Chief Scientist, Advanced Threat Detection bei Mimecast, sagte, er habe eine Zunahme von Malware-Autoren beobachtet, die bereits bekannte Exploits wie das Equation Editor Exploit wiederverwenden.

"Daraus lernen wir, dass sich Angreifer darauf verlassen, dass die Systeme nicht vollständig gepatcht sind, insbesondere wenn sie nicht mit dem Unternehmensnetzwerk verbunden sind", so Farjon. "Wo auch immer Sie sind, Ihre Systeme müssen gepatcht sein". Er fügte hinzu, dass wir größere Kampagnen gesehen haben; statt tausend oder zweitausend Zielen versuchen die Angreifer, Hunderttausende von Zielen auszunutzen.

Böswillige Akteure, die die Angst ausnutzen

Die Angst vor der aktuellen Lage hat die Menschen dazu gebracht, online nach Informationen aus lokalen, staatlichen und bundesstaatlichen Quellen zu suchen. Als unmittelbare Folge davon erleben wir eine Bewaffnung von Schlüsselwörtern.

Bedrohungsakteure machen sich die Schlagzeilen zunutze und nutzen die Neugier und die Ängste der Endnutzer aus.

"Unternehmen auf der ganzen Welt, die keinen Schutz für ihre Endgeräte oder Heimnetzwerke haben, können von Bedrohungsakteuren ausgenutzt werden, um die Infektionsraten zu erhöhen", so Douglas. "Das Wichtigste dabei ist, dass wir über die Ängste der Mitarbeiter nachdenken und darüber, wie wir über Dinge sprechen, die sie möglicherweise sehen oder nicht sehen. Das Sicherheitsbewusstsein und die Wachsamkeit der Mitarbeiter sind die letzte Verteidigungslinie. Wir müssen also sicherstellen, dass die Mitarbeiter verstehen, was sie im Zusammenhang mit COVID-19 oder sogar mit aufrührerischen Äußerungen von führenden Politikern auf der ganzen Welt sehen."

Zunahme von Web-Spoofing im Einzelhandel

Wie wir in einer Reihe von Ländern gesehen haben, gibt es einen Ansturm auf Lebensmittel und Papierprodukte in lokalen Geschäften oder großen Läden. Wenn die Verbraucher vor Ort nichts finden können, kaufen sie im Internet ein.

"Wir haben allein in den letzten zwei Wochen 60 Tausend neue Domains aufgespürt, die mit den Wörtern 'COVID' oder 'Coronavirus' in Verbindung stehen - einige sind legal, die meisten aber nicht", so Elad Schulman, VP of Brand Protection bei Mimecast.

Schulman fügte hinzu, man solle auf Links achten; wenn man online kaufen wolle, solle man die Website selbst besuchen und nicht einer URL folgen, die man per E-Mail erhalten habe. Hüten Sie sich vor diesen "zu schön, um wahr zu sein"-Angeboten.

Die Quintessenz

Die in diesem Webinar behandelten Angriffe im Zusammenhang mit Coronaviren haben sich nicht verändert; die Angreifer verwenden die gleichen Methoden wie in der Vergangenheit. Dennoch sollten IT-Sicherheitsexperten konsequent überwachen und patchen, insbesondere während der Arbeit an entfernten Standorten. Sie können damit beginnen, Sicherheit in die Webbrowser der Endbenutzer zu bringen, Produkte zum Schutz des Webverkehrs zu entwickeln und ständig zu bewährten Praktiken zu ermutigen und robuste Sicherheitsmaßnahmen zu fördern Awareness-Schulungen hier beschrieben.

Leider wird die Schatten-IT wahrscheinlich zunehmen, da die Mitarbeiter nach Umgehungslösungen suchen, um eine langsamere, mühsamere Arbeitserfahrung zu kompensieren. Dies wird ein viel größeres Problem werden als in den letzten drei Wochen und steht im Einklang mit der Tatsache, dass die Unternehmen aufgrund der Fernarbeit mehr Risiken in Kauf nehmen mussten.

Mimecast wird weitere Informationen zur Verfügung stellen, sobald sie entdeckt werden. Melden Sie sich an, um den wöchentlichen Webcast in Ihrem Kalender zu speichern.

Sehen Sie sich den vollständigen Webcast unten an!

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!