Wie Antispam-Software und Ransomware-Schutz miteinander verbunden sind

Untersuchungen des Mimecast Threat Centers haben eine Malware-Kampagne aufgedeckt, die über Sideloading verbreitet wird, eine neue, von Windows 10 ermöglichte Technik, die bekanntermaßen zu Ransomware-Angriffen führt.

Wichtige Punkte

- Ein Bedrohungsakteur, der für die Verbreitung von Malware wie Trickbot und BazarLoader bekannt ist, ist wieder aufgetaucht, und zwar mit einer neuartigen Methode zur Verbreitung von Malware, so das Threat Center von Mimecast.

- Die neuartige Methode zur Verbreitung von Malware, die als "Sideloading" bekannt ist, macht sich eine Funktion zunutze, die Microsoft im Juni 2021 eingeführt hat und die es Nutzern ermöglicht, Windows 10-Apps von einer Webseite aus zu installieren; Sideloading zielt darauf ab, Apps unter Umgehung des Windows Store zu installieren.

- Trickbot und BazarLoader versenden Spam und sind dafür bekannt, dass sie zu Ransomware-Angriffen führen, was zeigt, wie wichtig ein sicheres E-Mail-Gateway und Antispam-Software sind.

Im Juni 2021 veröffentlichte Microsoft eine neue Funktion im Windows Store namens App Installer, mit der Nutzer Windows 10-Apps von einer Webseite aus installieren konnten. Leider wurde diese Funktion von einem Bedrohungsakteur ausgenutzt, der für die Verbreitung von Trickbot und BazarLoader bekannt ist, die Spam-Mails versenden, die häufig zu Ransomware-Angriffen führen. Dies ist ein weiteres Beispiel dafür, wie wichtig aktualisierte E-Mail-Antispam-Software ist, um Ransomware-Angriffe zu verhindern.

Trickbot wurde erstmals 2016 entdeckt und wurde hauptsächlich für Finanzunternehmen eingesetzt. BazarLoader ist im Wesentlichen ein Ableger von Trickbot, der bösartige Nutzdaten über Microsoft- und JavaScript-Anhänge in Spam-E-Mails liefert, die unentdeckt bleiben, bis sie aktiviert werden. Beide zielen darauf ab, Bankdaten, PII (personenbezogene Daten) und/oder Benutzeranmeldeinformationen zu stehlen.

Der Bedrohungsakteur, der hinter Trickbot und BazarLoader steckt, ist dafür bekannt, den Zugang zu kompromittierten Netzwerken an Dritte zu verkaufen, die ihn für Ransomware nutzen. Die Verwendung von Sideloading zum Laden der bösartigen Nutzlast ist ein neuer Ansatz in einer sich ständig weiterentwickelnden Bedrohungslandschaft.

Wie die Sideloading-Bedrohung funktioniert

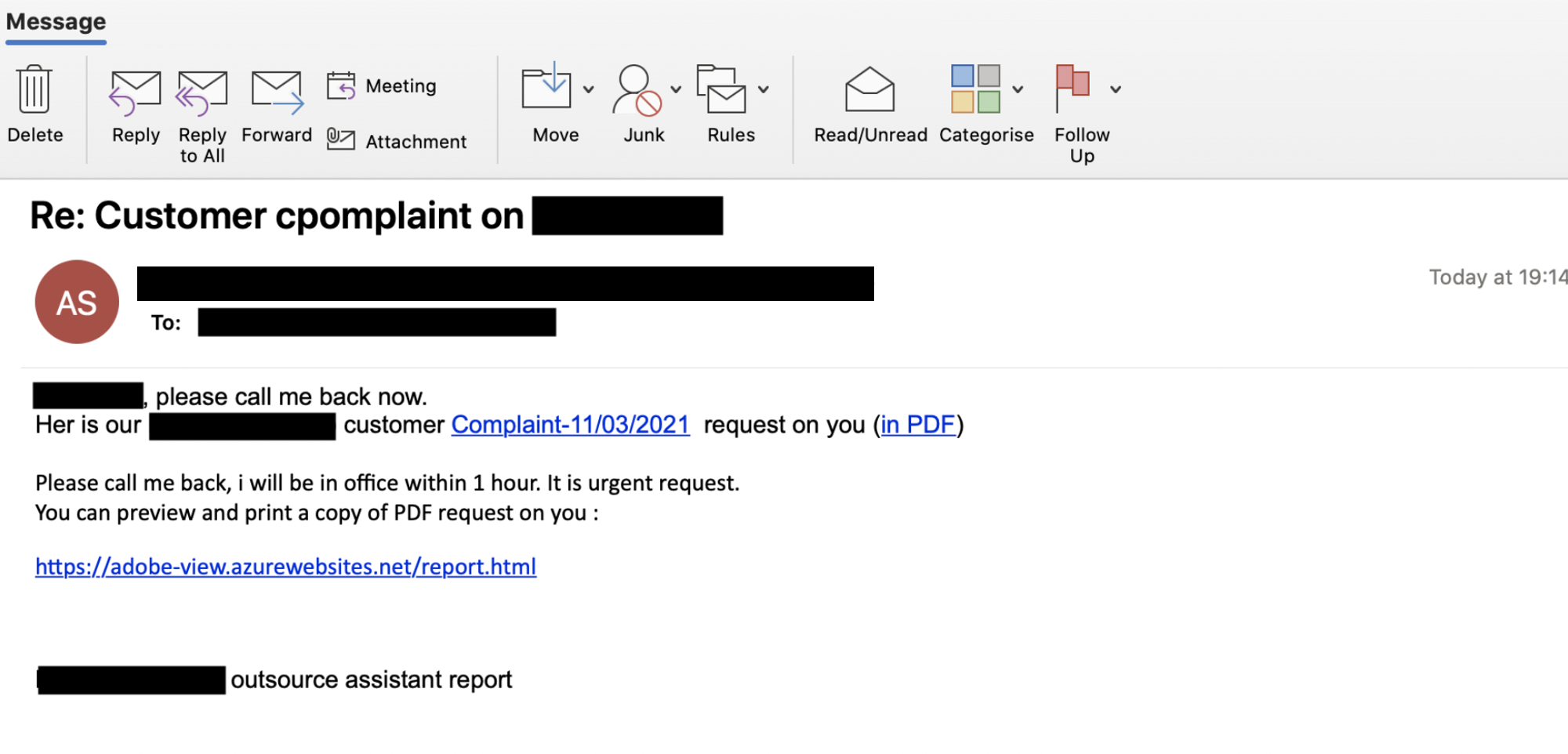

Eine Spam-E-Mail verleitet Nutzer dazu, auf einen vermeintlich seriösen Link zu klicken. In der E-Mail geht es um eine Kundenbeschwerde, in der die vollständigen Namen der Kunden genannt werden, wobei weitere Einzelheiten in der verlinkten PDF-Datei zu finden sind. Die Absicht ist natürlich, ein Gefühl der Dringlichkeit zu erzeugen, um die Beschwerde aufzudecken. Und der schnellste Weg, dies herauszufinden, ist, den Link anzuklicken und den Bericht herunterzuladen.

Beachten Sie, dass der Inhalt der E-Mail grammatikalisch ungeschickt ist und einen Rechtschreibfehler enthält ("Her" statt "Here"), ein sicheres Zeichen dafür, dass es sich möglicherweise um Spam handelt. Aber wenn die Benutzer in Panik sind, dass angeblich eine Beschwerde gegen sie eingereicht wurde, lesen sie die E-Mail möglicherweise nicht sorgfältig. (Aus diesem Grund ist eine wirksame Antispam-Software so wichtig - sie hätte den bösartigen Inhalt erkannt).

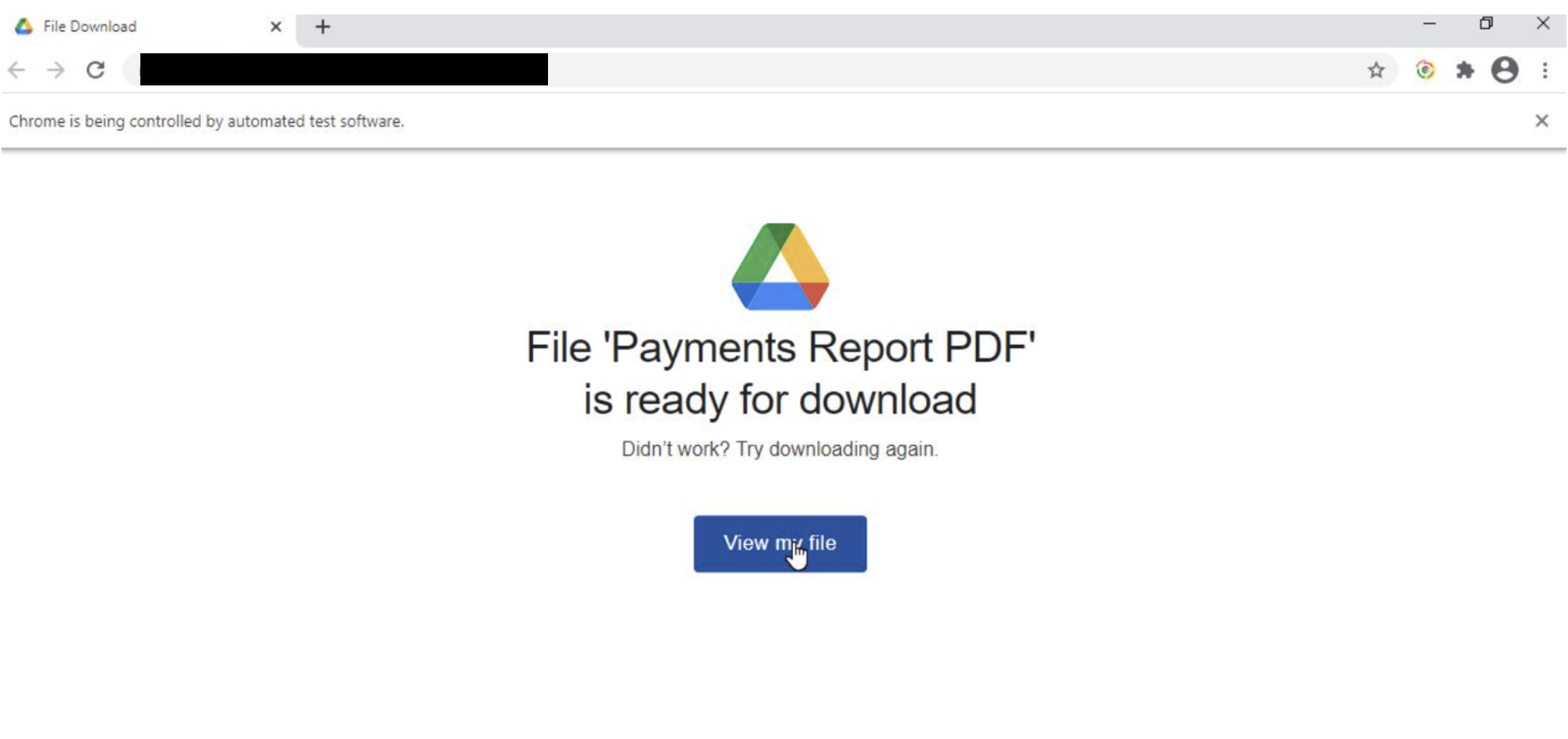

Der Link sieht legitim aus. Doch statt den Bericht herunterzuladen, nutzt die Malware Sideloading, um die Windows App Store-Webseite zu umgehen und Malware zu installieren. Der Benutzer klickt auf den Bericht und denkt, dass er den PDF-Bericht herunterladen will. Stattdessen wird der Link auf eine Webseite umgeleitet, auf der es anscheinend ein Problem gibt und der Benutzer aufgefordert wird, den Download erneut zu versuchen.

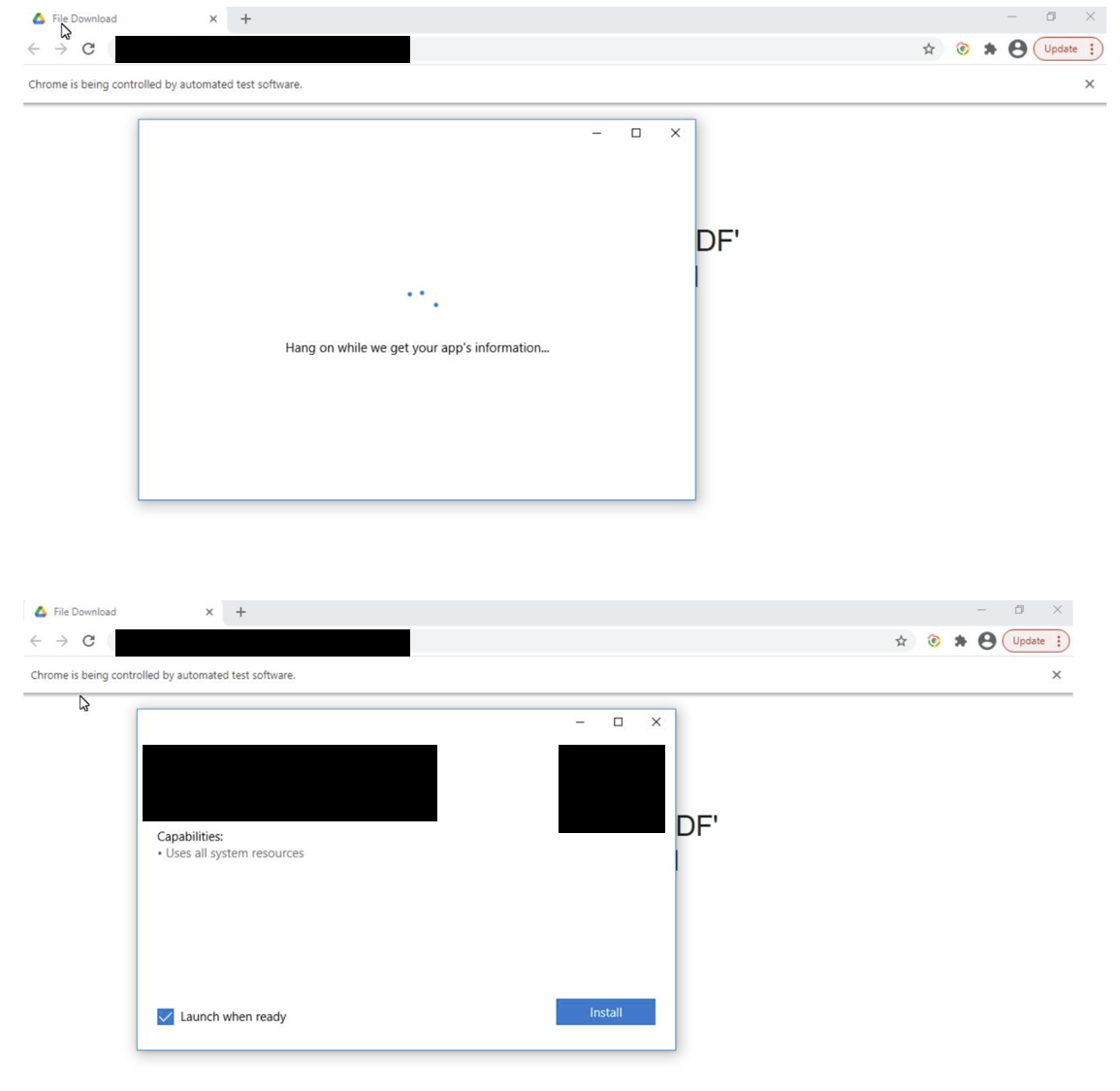

Sideloading von bösartigem Code

Anstatt den Bericht herunterzuladen, wird den Nutzern vorgegaukelt, sie bräuchten eine App, um den Bericht anzuzeigen. Das sieht ganz normal aus, ist es aber nicht.

Wenn Benutzer auf Installieren klicken, laden sie ein von Windows 10 verwendetes Anwendungspaket herunter.

Das Mimecast Threat Center stellte fest, dass diese Kampagne mehr als 16.000 Mal in verschiedenen Ländern gesehen wurde, darunter in den USA, Großbritannien, Deutschland, Australien und Südafrika.

Verteidigung gegen Seitenladen

Ab Windows 10 2014 schaltet Microsoft das Sideloading standardmäßig ein . Unternehmen können die Funktion deaktivieren, verlieren dann aber die Möglichkeit, Apps, die nicht im Windows-App-Store verfügbar sind und für Funktionen entwickelt wurden, die nur für ihr Unternehmen gelten, einfach herunterzuladen.

Unabhängig davon, ob ein Unternehmen Sideloading zulässt, ist die erste Verteidigungslinie gegen sich ständig weiterentwickelnde Bedrohungen wie diese eine Kombination aus effektiver Antispam-Software und Benutzerschulungen. Die mehrschichtige E-Mail-Sicherheitsstrategie bietet die erforderliche Wirksamkeit, um Ihr Unternehmen, Ihre Informationen und Ihre Benutzer zu schützen. Das Scannen von E-Mails und die Quarantäne verdächtiger Inhalte hilft, Spam zu verhindern, der zu Ransomware-Angriffen führt.

Darüber hinaus werden die Mitarbeiter in Schulungen zur Sensibilisierung der Benutzer auf die wichtigsten Merkmale von Spam aufmerksam gemacht, um ihnen eine "Denk nach, bevor du klickst"-Mentalität zu vermitteln. In diesem Beispiel würde ein Mitarbeiter, der sich mit dem Internet auskennt, sofort misstrauisch werden, wenn eine E-Mail Rechtschreib- und Grammatikfehler enthält.

Die Quintessenz

Cyberkriminelle suchen ständig nach neuen Schwachstellen, um Nutzer auszunutzen. Dieses Sideloading-Schema ist nur das jüngste Beispiel. Laut dem Threat Center von Mimecast handelt es sich um eine neue Variante ähnlicher Malware-Versuche, die sich als Windows-Anwendung tarnen - eine besonders gefährliche Variante, die mit Sicherheit von anderen Bedrohungsakteuren nachgeahmt wird. Die beste Verteidigung ist eine wirksame E-Mail-Antispam-Sicherheit, die mit den neuesten Bedrohungsdaten aktualisiert wird, kombiniert mit einer Kultur des "Denkens, bevor du klickst" durch kontinuierliche Benutzerschulungen.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!