Cybersecurity Mesh und die Entwicklung der Integration

Gartner hat den Begriff "Cybersecurity Mesh" geprägt, um einen integrierten Sicherheitsansatz zu beschreiben, der verteilte Ressourcen schützt. Ist es das Richtige für Sie? Erfahren Sie, wie es funktioniert.

Wichtige Punkte

- Die Mesh-Architektur für Cybersicherheit schützt die einzelnen Anlagen in einem Netzwerk und schafft eine Sicherheitsebene, die alle im System verwendeten Tools miteinander verbindet.

- Laut Gartner ist dies ein vernünftiger Ansatz für Unternehmen, die sich auf komplexere Infrastrukturen verlassen und komplexeren Angriffen ausgesetzt sind.

- Das Cybersicherheitsnetz bietet eine gemeinsame Struktur für die Integration verschiedener Tools von verschiedenen Anbietern in eine kohärente Verteidigungsstrategie.

"Cybersecurity Mesh" ist zu einem neuen Schlagwort der Informationssicherheit geworden. Gartner hat den Begriff 2021 geprägt, um einen Sicherheitsansatz zu beschreiben, der laut Gartner die finanziellen Auswirkungen von Cyberverletzungen in den nächsten zwei Jahren um 90 % verringern könnte.[1]

Die Cybersecurity Mesh Architecture (CSMA) ist ein Rahmenwerk, das den Sicherheitsschutz an jede Anlage im Netzwerk eines Unternehmens anpasst, basierend auf dem Risiko und den Funktionen der einzelnen Anlagen. Eine zentrale Ebene befindet sich zwischen den Anwendern und den Unternehmensressourcen - lokale Anwendungen, webbasierte Anwendungen und Geräte - und verbindet die einzelnen Sicherheitstools, einschließlich derjenigen für Zugriffsrichtlinien, Identitätsmanagement und Bedrohungsdaten. Laut Gartner hilft CSMA Unternehmen beim Aufbau einer flexibleren und widerstandsfähigeren Sicherheitsstruktur, die besser für ihre komplexen Umgebungen geeignet ist.

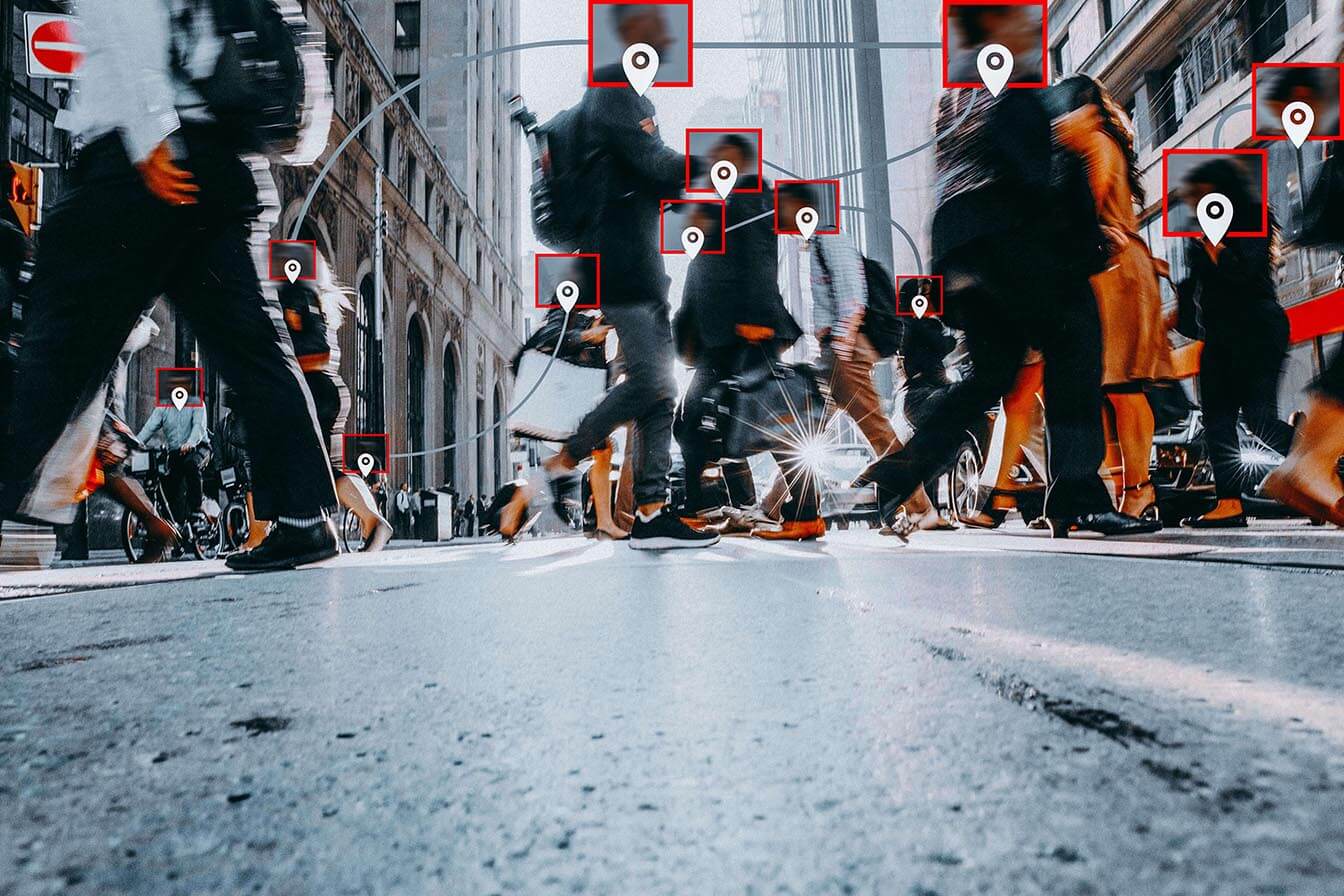

Ein Cybersicherheitsnetz ist die Grundlage einer Null-Vertrauens-Umgebung , in der die Benutzer bei ihren Bewegungen zwischen den einzelnen Objekten auf der Grundlage des Risikos und des Wertes des jeweiligen Objekts kontinuierlich überprüft werden. Das Netz ermöglicht die Überprüfung des Benutzers bei jedem Zugriffsversuch, wobei überprüft und bestätigt wird, dass die Zugriffsrechte mit einer bestimmten Identität verbunden sind. Die Verhaltensanalyse spielt ebenfalls eine Rolle, um sicherzustellen, dass die Benutzer ihren etablierten Verhaltensmustern entsprechen, während die Bedrohungsanalyse auf neue Taktiken und Akteure der Cyberkriminalität prüft.

Warum ein Cybersecurity Mesh einrichten?

Gartner schlägt CSMA als einen vernünftigen Sicherheitsansatz für moderne Unternehmen vor, die in der Regel über komplexe Netzwerkinfrastrukturen verfügen und sich ständig weiterentwickelnden Bedrohungen ausgesetzt sehen. Sie befasst sich mit drei Dynamiken, die von der traditionellen Sicherheit nicht abgedeckt werden:

- Angreifer reisen. Wie die Analysten von Gartner feststellten, haben "Benutzer, Geräte, Anwendungen und Daten das traditionelle Büro und das Rechenzentrum verlassen", so dass die traditionelle Sicherheit, die auf dem Bau von Firewalls um Server und dem Vertrauen in die Benutzer, die sich anmelden können, beruht, überholt ist. So stellte Verizon in seinem jüngsten Jahresbericht über Datenschutzverletzungen fest, dass eine gängige Taktik von Cyberkriminellen darin besteht, schwache Anmeldeinformationen zu stehlen und diese dann zu nutzen, um in Systeme einzudringen und sich über das Netzwerk zu hochwertigen Zielen zu bewegen.[2]

- Fragmentierte Sicherheit ist schwach. "Angreifer denken nicht in Silos", so Gartner, und doch verteidigen viele Unternehmen ihre Ressourcen immer noch auf fragmentierte Weise, mit Sicherheitstools, die für einen bestimmten Anbieter oder ein bestimmtes Silo innerhalb des Unternehmens spezifisch sind. In einer Zeit, in der Hacker zunehmend Angriffe auf die Lieferkette ausnutzen, die sich auf die Bewegung über ein Netzwerk stützen, müssen die Verteidiger über die Grenzen hinausblicken und stattdessen das große Ganze im Auge behalten.

- Unternehmensnetze werden immer komplexer. Neun von zehn Unternehmen nutzen eine Multi-Cloud-Infrastruktur, und immer mehr mischen ihre alten Server vor Ort mit öffentlichen und privaten Clouds, um ihre Arbeit zu erledigen.[3] Ebenso müssen diese Unternehmen in der Lage sein, erstklassige Tools - ihre eigenen und die von Cloud-Anbietern - zu kombinieren, um Arbeitsabläufe zu schützen.

Der Weg, um die Sicherheit aufrechtzuerhalten, wenn Vermögenswerte und Benutzer überall sein können, besteht darin, sich auf eine vertrauenswürdige Identität zu verlassen, die mit dem Benutzer mitgeht und bei jedem Zugriffsversuch überprüft werden kann. Das Cybersicherheitsnetz integriert alle verschiedenen verwendeten Lösungen, indem es eine Organisationsschicht bereitstellt, die sich an den Zugriffsrichtlinien des Unternehmens orientiert.

Wie man ein Cybersicherheitsnetz webt

Unternehmen automatisieren zunehmend mehr Sicherheitsprozesse, um die wachsende betriebliche Komplexität bei knappen Personalbeständen zu bewältigen. Viele Herausforderungen können mit einer SOAR-Plattform (Security Orchestration, Automation and Response) bewältigt werden. Ein SOAR rationalisiert die Kombination von manuellen und automatisierten Sicherheitsprozessen, sowohl intern als auch von verschiedenen Anbietern, um das Sicherheitspersonal zu entlasten. Die Technologie automatisiert Sicherheitsaufgaben wie die Analyse von Bedrohungen und die Reaktion auf Zwischenfälle und gibt Sicherheitsanalysten den Rücken frei für die Verfolgung neu auftretender Bedrohungen und andere, proaktivere Aufgaben.

Aber Strukturen wie SOAR und sein älterer Bruder, das Sicherheitsinformations- und Ereignis-Management (SIEM), erfordern einen integrierten Rahmen, um effektiv zu sein. CSMA ermöglicht einen modularen Ansatz, der vier Schichten der Sicherheitsinfrastruktur in einem Stack kombiniert:

- Analyse: Sammelt alle von den Netzwerktools gesammelten Daten, analysiert sie und veranlasst Sicherheitsmaßnahmen, wie z. B. Multifaktor-Authentifizierung oder andere Methoden der Identitätsüberprüfung.

- Identität: Verbindet Funktionen wie dezentrales Identitätsmanagement und Berechtigungsmanagement, um eine Identität über einen Benutzernamen oder ein Passwort hinaus zu validieren.

- Policy: Übersetzt die Zugriffsrichtlinien des Unternehmens für die Konfiguration der einzelnen Sicherheitstools.

- Dashboards: Konsolidiert Berichte, um einen integrierten Überblick über die Sicherheit zu geben, damit die Mitarbeiter schneller und effektiver auf Warnungen reagieren können.

Cybersecurity Mesh Best Practices

Die Bedeutung der Sicherheitsintegration kann gar nicht hoch genug eingeschätzt werden. Mimecast seinerseits hat im Zuge der zunehmenden Cyberangriffe auf das Gesundheitswesen während der COVID-19-Pandemie im Juni eine Partnerschaft mit Netskope und CrowdStrike angekündigt, die die Lösungen beider Unternehmen zu einem "Triple Play" kombiniert, das als Cybersecurity-Mesh-Layer für die Branche fungiert.

Bei der Umstellung auf CSMA können einige bewährte Verfahren helfen:

- Bei der Auswahl von Sicherheitstools sollten Sie denjenigen den Vorzug geben, die gut mit anderen zusammenarbeiten, und ein gewisses Budget für die Integration in ein Netz einplanen. Entscheiden Sie sich für Lösungen von Anbietern, die ihre Policy Frameworks geöffnet haben, so dass Zugriffsrichtlinien auch außerhalb ihrer Tools geregelt werden können.

- Konzentrieren Sie sich auf Anbieter, die nachweislich neue und sich weiterentwickelnde Sicherheitsstandards für den Identitäts- und Datenschutz einhalten.

- Sichern Sie sich die Zustimmung Ihrer Organisation und setzen Sie die Prioritäten für laufende und künftige Projekte so um, dass sie mit CSMA übereinstimmen.

- Übergangspraktiken zur Anpassung an die Zero-Trust-Architektur, wie z. B. die Umstellung von VPNs auf Zero-Trust-Zugang unter Verwendung eines Identity Access Management (IAM)-Tools. Verbessern Sie die Identitätsauthentifizierung, um die Reibungsverluste zu verringern, indem Sie einen adaptiven Zugang verwenden, der auf jedes Objekt und jeden Benutzer zugeschnitten ist.

Die Quintessenz

Die Cybersecurity-Mesh-Architektur ist ein logischer Ansatz für Unternehmen, die ihre Sicherheit trotz der Komplexität ihrer eigenen Abläufe erhöhen müssen. CSMA ist in der Lage, erstklassige Lösungen zu integrieren, um Arbeitsabläufe durch die Verbindung von Silos und Anbietern besser zu sichern. Lesen Sie mehr darüber, wie Mimecast Ihr Cybersecurity-Mesh unterstützen kann hier.

[1] "Top Strategic Technology Trends for 2022: Cybersecurity Mesh," Gartner

[2] 2022 Data Breach Investigations Report, Verizon

[3] "Cloud Computing Trends: Flexera 2022 State of the Cloud Report," Flexera

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!