Che cos'è un attacco di phishing di tipo whaling?

Un attacco whaling è un tipo di attacco spear-phishing diretto a dirigenti di alto livello, in cui gli aggressori si mascherano da entità legittime, conosciute e fidate e incoraggiano la vittima a condividere informazioni altamente sensibili o a inviare un bonifico bancario a un conto fraudolento.

Come funziona un attacco di phishing di tipo whaling?

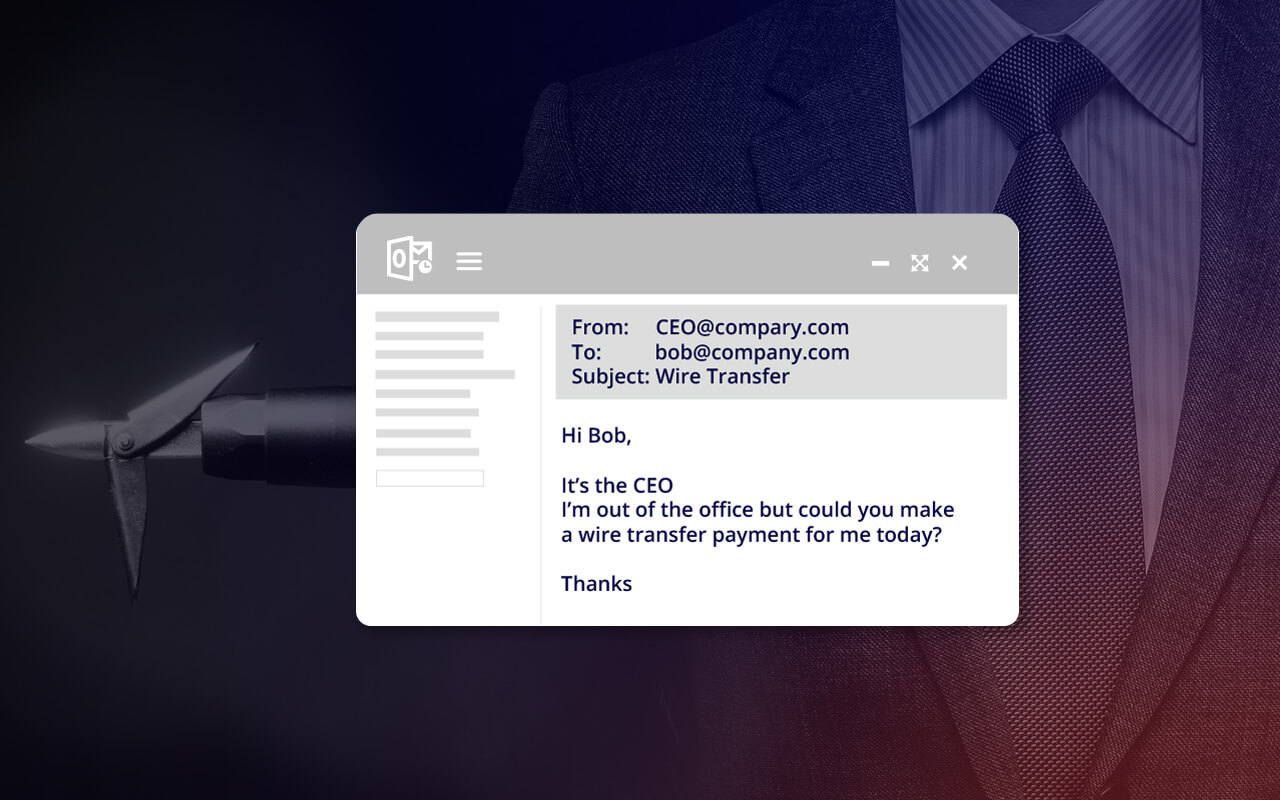

Gli attacchi di phishing di tipo whaling possono anche chiedere all'utente di cliccare su un link che porta a un sito web spoofato che sembra identico a un sito legittimo, dove si possono raccogliere informazioni o scaricare malware. In un attacco whaling, gli aggressori inviano un'e-mail che ha l'aspetto e l'apparenza di un'e-mail legittima proveniente da una fonte affidabile, spesso un contatto all'interno dell'azienda o con un account di un partner, fornitore o cliente. "Un'e-mail di whaling conterrà sufficienti dettagli personali o riferimenti ricavati da ricerche su Internet per convincere il destinatario che si tratta di un'e-mail legittima." Gli attacchi di whaling possono anche chiedere all'utente di cliccare su un link che porta a un sito web spoofed che sembra identico a un sito legittimo, dove si possono raccogliere informazioni o scaricare malware. In un attacco di whaling, le vittime possono essere incoraggiate a condividere dati sensibili come le informazioni sulle buste paga, le dichiarazioni dei redditi o i numeri di conto corrente bancario, oppure può essere chiesto loro di autorizzare un bonifico bancario su un conto che si rivela essere fraudolento. Per gli aggressori, l'obiettivo di un attacco whaling è solitamente quello di rubare denaro o dati, o di ottenere l'accesso a reti che possono fruttare guadagni illeciti molto più grandi.

Perché i dirigenti sono vulnerabili agli attacchi di whaling?

Un attacco whaling è un tipo di truffa di phishing e di frode ai danni dei CEO che prende di mira dirigenti di alto profilo con accesso a informazioni di grande valore. In un attacco whaling, gli hacker utilizzano l'ingegneria sociale per indurre gli utenti a divulgare i dati dei conti bancari, i dettagli del personale dei dipendenti, le informazioni sui clienti o i numeri delle carte di credito, o addirittura a effettuare bonifici bancari a qualcuno che credono essere il CEO o il CFO dell'azienda. Il whale phishing è generalmente più difficile da rilevare rispetto agli attacchi di phishing standard, in quanto questi attacchi spesso non utilizzano URL malevoli o allegati armati.

Le perdite derivanti dalle truffe via internet hanno subito un'impennata negli ultimi tempi, con un aumento di oltre 115% dal 2020 al 2024, secondo le statistiche dei reclami di IC3. L'FBI riferisce che le perdite dovute agli attacchi di phishing ammonteranno a più di 70 milioni di dollari nel 2024.

Per migliorare la sicurezza del whaling, le organizzazioni hanno bisogno di una protezione avanzata dalle minacce che difenda in modo specifico da un attacco whaling.

Esempi di attacchi di phishing di tipo whaling

- Intercettare e interrompere una conversazione e-mail non criptata per deviare un grosso trasferimento bancario.

- Impostazione di un incontro fittizio con un link malware camuffato da link zoom.

- Richiesta di informazioni sulle buste paga dei dipendenti attuali e passati.

Come identificare un attacco di whaling

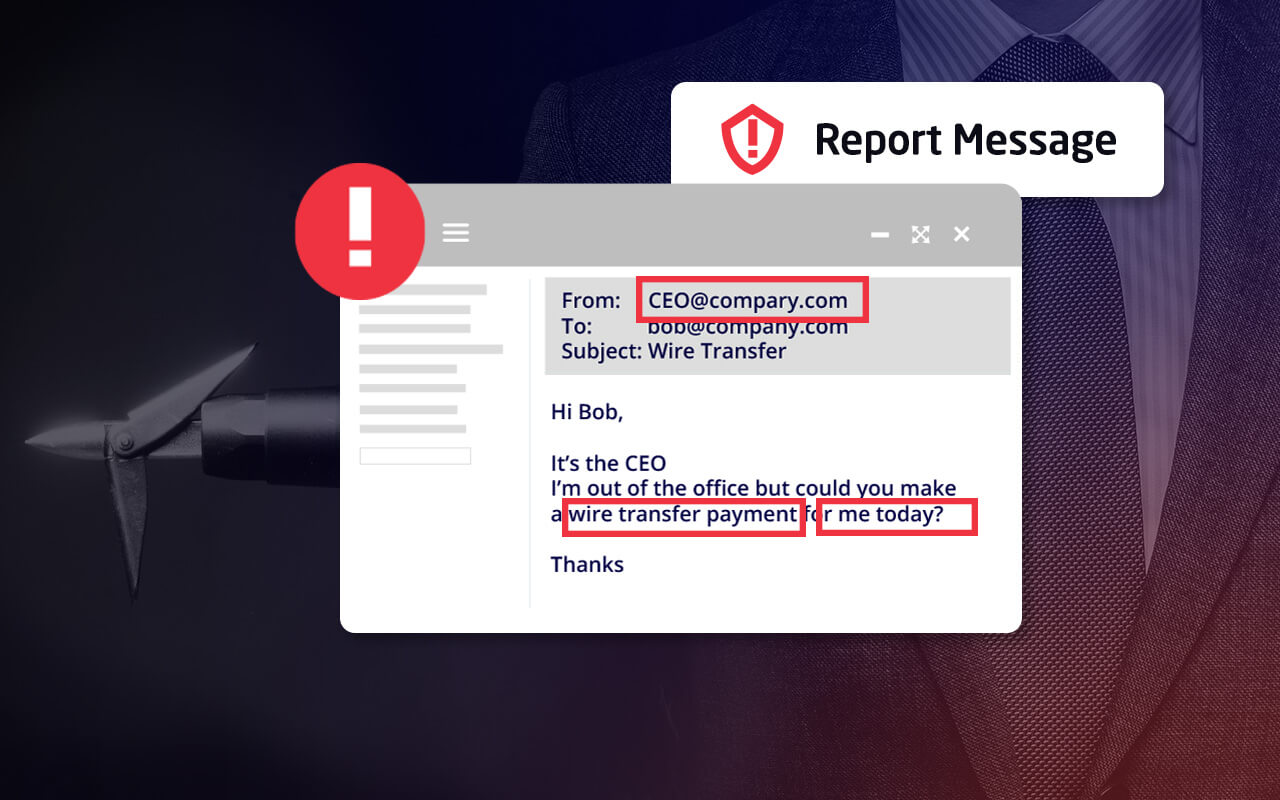

Un attacco di whaling è molto più difficile da riconoscere rispetto a un attacco di phishing standard, poiché gli aggressori di solito investono molto più tempo per far sembrare legittime le comunicazioni e-mail e i siti web. Alcuni segnali comuni che indicano che un'e-mail può far parte di un attacco di whaling includono:

- Un indirizzo e-mail del mittente che non corrisponde esattamente al dominio dell'azienda da cui proviene l'e-mail. Ad esempio, gli aggressori spesso sostituiscono una "m" in un nome di dominio con una "r" e una "n", o "rn", per ingannare il destinatario.

- Una richiesta di condividere informazioni sensibili o di trasferire denaro su un conto.

- Un senso di urgenza che incoraggia il destinatario ad agire rapidamente, con un accenno o una minaccia di conseguenze negative se l'azione richiesta non viene eseguita subito.

Come proteggere la sua azienda dagli attacchi di whaling

Per fermare un attacco whaling è necessario un approccio alla sicurezza a più livelli.

- I programmi anti-spam e anti-malware forti possono bloccare alcune e-mail di attacco whaling al gateway e-mail.

- I servizi di autenticazione DNS che utilizzano i protocolli DMARC, DKIM e SPF possono identificare se un'e-mail inviata da un dominio specifico è legittima o fraudolenta.

- La tecnologia di scansione e filtraggio delle e-mail può analizzare in tempo reale i link e gli allegati all'interno delle e-mail per determinare se sono sospetti e impedire agli utenti di accedervi.

- Il software anti-impersonazione può bloccare un attacco whaling identificando le tecniche basate sul social-engineering che sono comuni alle e-mail whaling.

- La formazione sulla sicurezza può aiutare gli utenti a individuare gli attacchi di whaling e a rispettare i protocolli (come la conferma di un bonifico tramite un secondo mezzo di comunicazione) che possono mitigare i danni di un attacco.

Come prevenire il phishing di tipo whaling con Mimecast

In qualità di fornitore leader di servizi e-mail basati sul cloud per la sicurezza, l'archiviazione e la continuità, Mimecast offre Targeted Threat Protection con Impersonation Protect per salvaguardare le organizzazioni, i loro dipendenti e le loro attività finanziarie da un attacco whaling.

Impersonation Protect offre una protezione istantanea e completa da questa forma avanzata di cyberattacco, scansionando e valutando tutte le e-mail in arrivo alla ricerca di potenziali indicatori di attacco. Mimecast esamina:

- Il nome di dominio dell'invio per identificare se il dominio del mittente corrisponde al nome di dominio del destinatario. Un attacco di whaling spesso utilizza un nome di dominio che assomiglia molto a un nome di dominio affidabile, ma con modifiche sottili e quasi impercettibili.

- Il nome visualizzato o il nome amico, per determinare se il mittente sta tentando di falsificare un indirizzo e-mail Internet.

- L'età del dominio di invio - un nome di dominio registrato di recente è più probabile che sia sospetto.

- Parole chiave nel corpo del messaggio, comprese frasi come "bonifico bancario" o "bonifico bancario", che spesso sono sospette.

Quando Impersonation Protect identifica un'e-mail sospetta, questa può essere respinta, messa in quarantena o etichettata come sospetta, con notifiche di avvertimento inviate al destinatario.

Mimecast - La sua soluzione per fermare un attacco di whaling

Mimecast offre una sicurezza di tipo whaling e spear con funzionalità che includono:

- Difesa dagli attacchi di social-engineering.

- Controllo amministrativo sulle procedure di sicurezza per le e-mail sospette.

- Protezione completa fornita dall'infrastruttura di threat intelligence e dai team di Messaging Security di Mimecast.

Scopra di più su come sventare un attacco whaling con Mimecast e sulle soluzioni Mimecast per il trasferimento sicuro di file e la protezione delle e-mail spam.

Come segnalare un attacco di whaling

Un attacco di whaling tentato o riuscito deve essere segnalato immediatamente a diverse persone. Le vittime dovrebbero avvertire immediatamente il proprio datore di lavoro e il suo reparto IT, in modo da agire rapidamente per bloccare altri tentativi o per impedire agli aggressori di fare ulteriori danni. Gli attacchi di whaling possono essere segnalati a diverse organizzazioni che si occupano di prevenire il crimine informatico, come la Federal Trade Commission(www.ftc.gov/complaint), la Cybersecurity and Infrastructure Security Agency(phishing-report@us-cert.gov) e l'Anti-Phishing Working Group (apwg.org/reportphishing).

7 modi in cui i dirigenti di alto livello possono difendersi dagli attacchi di whaling

Per proteggersi dagli attacchi di whaling, i dirigenti di alto livello possono adottare diverse misure proattive:

- Formazione di sensibilizzazione sulla sicurezza: Sessioni di formazione regolari possono aiutare i dirigenti a riconoscere i tentativi di phishing e le comunicazioni sospette.

- Protocolli di verifica: Stabilisca protocolli rigorosi per verificare l'autenticità delle richieste di informazioni sensibili o di transazioni finanziarie.

- Autenticazione a più fattori (MFA): Implementa l'MFA per l'accesso a sistemi e dati sensibili, per aggiungere un ulteriore livello di sicurezza.

- Utilizzo di canali di comunicazione sicuri: Incoraggi l'uso di strumenti di comunicazione criptati per la condivisione di informazioni sensibili.

- Audit di sicurezza regolari: Conduca frequenti audit di sicurezza per identificare e risolvere le vulnerabilità all'interno dell'organizzazione.

- Esercitazioni di simulazione di phishing: Esegua periodicamente attacchi di phishing simulati per testare la consapevolezza e la risposta dei dirigenti e del personale.

- Misure di sicurezza specifiche per i dirigenti: Implementa misure di sicurezza aggiuntive specifiche per i dirigenti, come dispositivi sicuri dedicati o account con monitoraggio avanzato.

FAQ sul phishing delle balene

Che tipo di attacco di phishing è il whaling?

In poche parole, un attacco whaling è un attacco di phishing che prende di mira e/o impersona i membri di livello C di un'organizzazione. Fingendosi leader all'interno di un'organizzazione, spesso si attirano colleghi e/o dipendenti per far trapelare dati o credenziali che aiutano i criminali informatici a infiltrarsi nell'organizzazione presa di mira.

Cosa fare in caso di attacco di whaling phishing

Se sospetta di aver ricevuto un'e-mail di whale phishing o di essere sotto attacco, ci sono diversi passi immediati che può compiere per mitigare il danno.

- Disconnetta il suo computer dalla rete e/o da Internet per impedire il download o la diffusione di qualsiasi malware.

- Avverta immediatamente la sua azienda, in modo che il suo reparto IT sia in grado di limitare i danni e di avvertire gli altri dipendenti di potenziali attacchi.

- Esegua una scansione del suo computer alla ricerca di virus e malware che potrebbero essere stati scaricati come parte dell'attacco.

- Cambi le credenziali di accesso e le password immediatamente, per evitare che gli aggressori utilizzino le informazioni che ha condiviso per accedere ai suoi account.

Cosa rende il whaling diverso dal phishing?

Gli attacchi di whaling prendono di mira in particolare i dirigenti di alto livello e le persone che hanno un accesso significativo a informazioni preziose all'interno di un'organizzazione. A differenza degli attacchi di phishing generici, che gettano un'ampia rete, il whaling è una forma altamente mirata e personalizzata di spear-phishing. Gli aggressori dedicano un tempo considerevole alla ricerca dei loro obiettivi per creare messaggi convincenti che sembrano provenire da fonti fidate, spesso imitando i dirigenti dell'organizzazione.

Chi è il bersaglio degli attacchi di phishing di tipo whaling?

Gli obiettivi principali degli attacchi di whaling sono i dirigenti di alto profilo e i responsabili delle decisioni all'interno di un'organizzazione, come i CEO, i CFO, i COO e altri membri della C-suite. Questi individui hanno in genere accesso a informazioni sensibili, conti finanziari e sistemi aziendali critici, il che li rende obiettivi redditizi per gli aggressori che cercano di rubare dati, commettere frodi o infiltrarsi nelle reti aziendali.

Quali sono gli impatti degli attacchi di whaling?

Gli impatti degli attacchi di whaling possono essere gravi e di vasta portata, tra cui:

- Perdita finanziaria

- Violazioni dei dati

- Danno reputazionale

- Interruzione operativa

Quali sono le differenze tra gli attacchi di phishing, spear phishing e whaling?

Il Phishing è un attacco ampio che prende di mira molte persone con messaggi generici, spesso nel tentativo di rubare le credenziali di accesso o di diffondere malware, mentre lo spear-phishing è un targeted attack che mira a persone o gruppi specifici all'interno di un'organizzazione, utilizzando messaggi personalizzati per indurre i destinatari a rivelare informazioni riservate.

Il whaling, invece, è una forma altamente mirata di spear-phishing che si concentra su dirigenti di alto livello e persone con autorità e accesso significativi all'interno di un'organizzazione, utilizzando messaggi accuratamente elaborati per raggiungere gli obiettivi dell'attaccante.

La verifica dell'indirizzo del mittente la protegge da un attacco di whaling?

Sebbene la verifica dell'indirizzo del mittente possa aiutare a identificare e bloccare alcuni tentativi di phishing, non è infallibile contro gli attacchi di whaling. Gli aggressori spesso utilizzano tecniche sofisticate per creare indirizzi e-mail legittimi o creare domini "look-alike" che assomigliano molto a fonti affidabili. Pertanto, per difendersi efficacemente dagli attacchi di whaling, sono necessari ulteriori livelli di sicurezza, come l'autenticazione a più fattori, il filtraggio avanzato delle e-mail e protocolli di sicurezza robusti.