Che cos'è lo spoofing delle e-mail?

Lo spoofing delle e-mail è la pratica di inviare messaggi e-mail con un indirizzo mittente contraffatto, facendo apparire l'e-mail come proveniente da qualcuno che non è. Lo spoofing delle e-mail viene spesso utilizzato nelle e-mail di phishing, spear-phishing e nelle truffe di compromissione delle business email per far credere ai destinatari che l'e-mail provenga da una fonte attendibile. Lo spoofing delle e-mail può essere utilizzato anche dagli spammer per evitare le liste nere delle e-mail di spam, inviando messaggi con l'indirizzo del mittente di qualcun altro.

Storia dell'email spoofing

Lo spoofing delle e-mail è una minaccia fin dagli albori della comunicazione digitale. Questo perché il Simple Mail Transfer Protocol (SMTP) - il protocollo fondamentale per la posta elettronica - non era stato originariamente progettato con un'autenticazione forte in mente, quindi è diventato un facile bersaglio per gli abusi. Alla fine degli anni '90 e all'inizio del 2000, i criminali informatici hanno iniziato a sfruttare queste debolezze per inviare messaggi di spam e di phishing utilizzando indirizzi di mittente contraffatti.

Man mano che l'e-mail diventava uno strumento di comunicazione critico per le aziende, le tattiche di spoofing si sono evolute di pari passo. Oggi lo spoofing è spesso utilizzato in minacce più sofisticate, come la compromissione delle business email e gli attacchi di impersonificazione.

Spoofing vs Phishing: qual è la differenza?

Sebbene spoofing e phishing siano spesso collegati, non sono la stessa cosa. Lo spoofing delle e-mail è una tattica che consiste nel falsificare l'indirizzo "Da" per far sembrare che un messaggio provenga da qualcuno che il destinatario conosce o di cui si fida. Il phishing, invece, è una strategia di attacco più ampia. Spesso utilizza email spoofate come veicolo per ingannare le vittime e rubare dati sensibili come password o dettagli finanziari.

Pensi allo spoofing come a un travestimento, e al phishing come alla truffa che viene effettuata sotto questa veste. Lo spoofing pone le basi per il phishing, dando credibilità agli aggressori. Ecco perché fermare lo spoofing è il primo passo fondamentale per proteggersi dalle minacce basate sulle e-mail, come la raccolta di credenziali, il ransomware e la frode telematica.

Come funziona lo spoofing delle e-mail

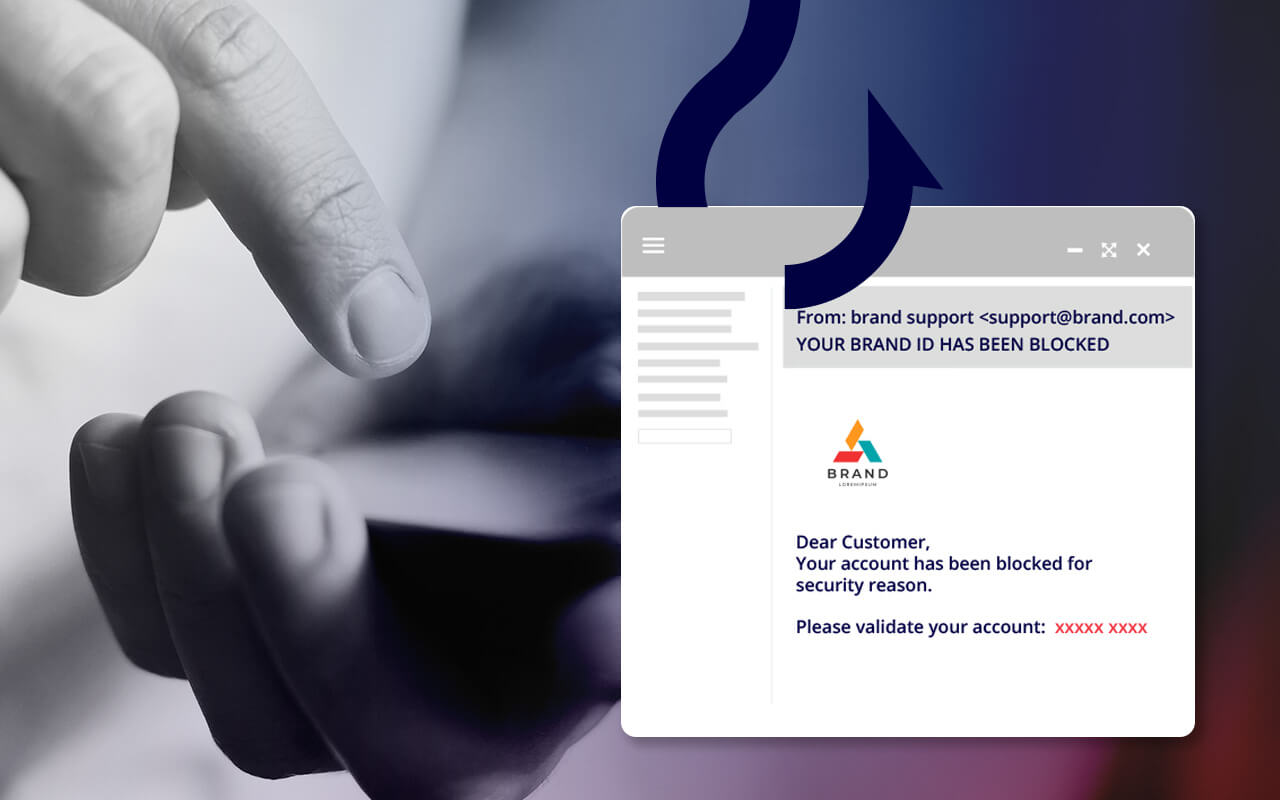

Lo spoofing delle e-mail è una forma di frode informatica molto dannosa e sempre più frequente. In un attacco di email spoofing, un criminale informatico invia un'email con un indirizzo "From:" che sembra provenire da una fonte di cui il destinatario si fida: un collega, un amico, un dirigente o una nota azienda venditrice. In genere l'e-mail chiede al destinatario di eseguire un'azione che alla fine consente agli aggressori di accedere a reti, sistemi o conti finanziari. Lo spoofing delle e-mail viene solitamente utilizzato negli attacchi di phishing e spear-phishing, e in un attacco di impersonificazione in cui un'e-mail può sembrare provenire da un CEO o da un CFO che chiede al destinatario di trasferire denaro su un conto che si rivela essere fraudolento.

La difesa contro lo spoofing delle e-mail richiede un approccio alla sicurezza a più livelli. Gli utenti, spesso l'anello più debole, devono essere dotati di conoscenze e best practice che li aiutino a riconoscere gli attacchi di phishing e di email spoofing. Ma poiché è impossibile per gli utenti identificare ogni tentativo di spoofing delle e-mail ogni volta, le organizzazioni hanno bisogno di difese all'avanguardia che possano riconoscere automaticamente e avvisare gli utenti di e-mail sospette.

Quali sono gli esempi di spoofing delle e-mail?

Lo spoofing delle e-mail è una tattica comune utilizzata dai criminali informatici per ingannare i destinatari e può assumere varie forme. Alcuni esempi di email spoofing sono:

- Frode del CEO - In questo tipo di spoofing, l'aggressore si finge un dirigente di alto livello, in genere il CEO o il CFO, per indurre i dipendenti a compiere azioni come il trasferimento di fondi o la condivisione di informazioni sensibili.

- Email di phishing - Le email spoofate sono spesso utilizzate come parte degli attacchi di phishing, in cui l'aggressore cerca di ottenere informazioni sensibili, come le credenziali di accesso o i dettagli finanziari, spacciandosi per un'entità affidabile.

- Compromissione di Business Email (BEC) - Si tratta di falsificare le e-mail per compromettere le transazioni commerciali, ottenere un accesso non autorizzato a dati sensibili o avviare transazioni finanziarie fraudolente.

- Domini Look-Alike - I criminali informatici creano domini che assomigliano molto a quelli legittimi, inducendo i destinatari a pensare di interagire con un'entità affidabile.

L'obiettivo finale dell'email spoofing è spesso quello di ingannare, manipolare o sfruttare il destinatario a scopo di lucro. In alcuni casi, l'intento può andare oltre la frode finanziaria e includere il furto di identità, la violazione dei dati o l'interruzione di operazioni critiche.

Come identificare le e-mail di spoofing

Individuare un'e-mail spoofata può essere difficile, soprattutto quando gli aggressori fanno di tutto per far apparire i messaggi come legittimi. Tuttavia, ci sono alcune bandiere rosse fondamentali che i dipendenti possono osservare:

- Nome visualizzato e indirizzo e-mail non corrispondenti: Un messaggio spoofato può mostrare un nome familiare, ma l'indirizzo e-mail sottostante non corrisponde al dominio previsto.

- Richieste inaspettate di informazioni sensibili: I contenuti delle e-mail che chiedono credenziali di accesso "urgenti", dettagli finanziari o documenti interni devono destare sospetti.

- Tono o formattazione insoliti: Se un messaggio di un collega o di un dirigente suona fuori dal personaggio, contiene una grammatica scorretta o utilizza un linguaggio troppo formale, potrebbe trattarsi di uno spoofing.

- Saluti generici: Le e-mail legittime provenienti da contatti conosciuti di solito includono saluti personalizzati. Le e-mail spoofate possono utilizzare saluti generici o mancare di personalizzazione.

- Domini simili: Lo spoofing spesso coinvolge nomi di dominio leggermente alterati. Questo può essere la sostituzione di una "l" con un "1" o l'aggiunta di un carattere supplementare.

Incoraggiare i dipendenti a sospendere e verificare i messaggi inattesi è una parte fondamentale della difesa dagli attacchi di spoofing. In combinazione con un gateway e-mail sicuro e strumenti di protezione dalle minacce, la vigilanza degli utenti diventa una potente linea di difesa.

Le soluzioni Mimecast per fermare lo spoofing delle e-mail

Per le organizzazioni che cercano una soluzione per prevenire lo spoofing delle e-mail, Mimecast offre Targeted Threat Protection come parte di un servizio di abbonamento all-in-one per la sicurezza, la continuità e l'archiviazione delle e-mail.

Essendo un'offerta basata sul cloud, le soluzioni Mimecast possono essere implementate in modo rapido e semplice, senza spese di capitale. Inoltre, automatizzando la sicurezza e fornendo agli amministratori strumenti facili da usare per impostare e applicare le politiche di sicurezza e-mail, Mimecast riduce la complessità e il costo della protezione contro lo spoofing e-mail e altri attacchi.

Come Mimecast previene gli attacchi di spoofing delle e-mail

Per contrastare i tentativi di spoofing delle e-mail, Mimecast offre una suite di tecnologie di sicurezza che includono:

- URL Protect. La tecnologia Mimecast protegge gli utenti da URL dannosi, scansionando ogni sito web di destinazione in tempo reale per identificare i siti che potrebbero essere sospetti, sulla base di informazioni aggiornate sulle minacce.

- Attachment Protect. Mimecast analizza ogni allegato, alla ricerca di codice maligno. I file sospetti possono essere sandboxati o riscritti in un formato che consenta agli utenti di accedervi in modo sicuro.

- Proteggere l'impersonificazione. Mimecast esegue una scansione approfondita di tutte le e-mail in entrata per cercare anomalie nell'intestazione, somiglianza dei domini e parole chiave specifiche che potrebbero essere segni di spoofing. Mimecast fornisce anche l'autenticazione DNS utilizzando servizi come SPF, DKIM e DMARC per individuare le e-mail potenzialmente fraudolente.

Quando Mimecast identifica un tentativo di email spoofing, gli amministratori possono decidere se i messaggi devono essere scartati, messi in quarantena o inviati agli utenti con l'avvertenza che l'email potrebbe essere sospetta.

Scopra di più sulle soluzioni di spoofing delle e-mail di Mimecast e come Mimecast utilizza la sicurezza e-mail DMARC per individuare le e-mail sospette.

FAQ sullo spoofing delle e-mail

Come fanno gli aggressori a falsificare un indirizzo e-mail?

Lo spoofing di un indirizzo e-mail è una forma relativamente semplice di crimine informatico. Gli aggressori possono modificare il nome visualizzato e/o l'intestazione "From" nell'e-mail per fingere di essere una fonte affidabile, oppure possono creare un dominio sosia che è praticamente indistinguibile da un dominio legittimo.

Che aspetto ha un'e-mail spoofata?

Un'e-mail spoofata sembrerà provenire da una fonte legittima o affidabile, ma se si osserva attentamente, si possono notare delle anomalie che identificano il messaggio come un tentativo di spoofing. In un'e-mail spoofata, l'indirizzo e-mail effettivo può essere diverso dal nome visualizzato. Inoltre, l'indirizzo e-mail nell'intestazione non corrisponderà all'indirizzo e-mail del mittente e il campo "Rispondi a" nell'intestazione non corrisponderà al nome del mittente.

Come fermare lo spoofing delle e-mail?

La mitigazione del rischio rappresentato dallo spoofing delle e-mail richiede un approccio alla sicurezza a più livelli. La formazione sulla sicurezza può aiutare gli utenti a individuare ed evitare più facilmente i tentativi di spoofing delle e-mail. I filtri e-mail che utilizzano i servizi di autenticazione DNS come SPF, DKIM e DMARC possono aiutare a bloccare le e-mail potenzialmente fraudolente. E nel caso in cui un'email spoofata riesca a superare i suoi servizi di autenticazione, la tecnologia che blocca gli utenti dal cliccare su link dannosi o aprire allegati dannosi può aiutare a prevenire un attacco tramite email spoofing.

Come fermare le e-mail di spoofing dal mio indirizzo e-mail?

Se il suo indirizzo e-mail viene utilizzato dagli spammer o dai criminali informatici per avviare attacchi, è possibile che il suo account e-mail sia stato compromesso e che gli aggressori stiano inviando messaggi utilizzando le sue credenziali. La modifica dei dati di accesso e l'utilizzo di una password forte possono contribuire a fermare questo fenomeno. È anche possibile che il suo account sia sicuro e che gli aggressori stiano semplicemente utilizzando il suo indirizzo e-mail come indirizzo "Da:" nelle e-mail che inviano. In questo caso, c'è poco da fare se non segnalare l'incidente al suo provider di servizi Internet.

Come bloccare lo spoofing delle e-mail in Office 365?

Microsoft Office 365 Advanced Threat Protection (ATP) offre alcune funzioni anti-spoofing che aiutano a proteggere dallo spoofing di domini esterni, ma per fornire alla sua organizzazione una protezione superiore è necessario un approccio multilivello alla sicurezza delle e-mail. La formazione sulla sicurezza può aiutare i suoi utenti di Office 365 a individuare ed evitare i tentativi di spoofing delle e-mail. I fornitori terzi di software di filtraggio e-mail possono aiutare a bloccare un maggior numero di attacchi di spoofing e-mail. Infine, quando le email spoofed riescono a eludere le altre difese, la tecnologia per bloccare gli utenti dal cliccare su link dannosi o aprire allegati armati può impedire alle email spoofed di fare danni.

Qual è la differenza tra spoofing e phishing?

L'email spoofing prende di mira l'origine dell'email, creando un falso senso di fiducia, mentre il phishing coinvolge una gamma più ampia di tattiche volte ad ottenere informazioni sensibili attraverso la manipolazione e l'inganno.