Minacce insider vs. malware - Perché la sicurezza dei dati richiede un nuovo approccio

Key Points

- Questo blog è stato originariamente pubblicato sul sito web di Code42, ma con l'acquisizione di Code42 da parte di Mimecast, ci assicuriamo che sia disponibile anche per i visitatori del sito web di Mimecast.

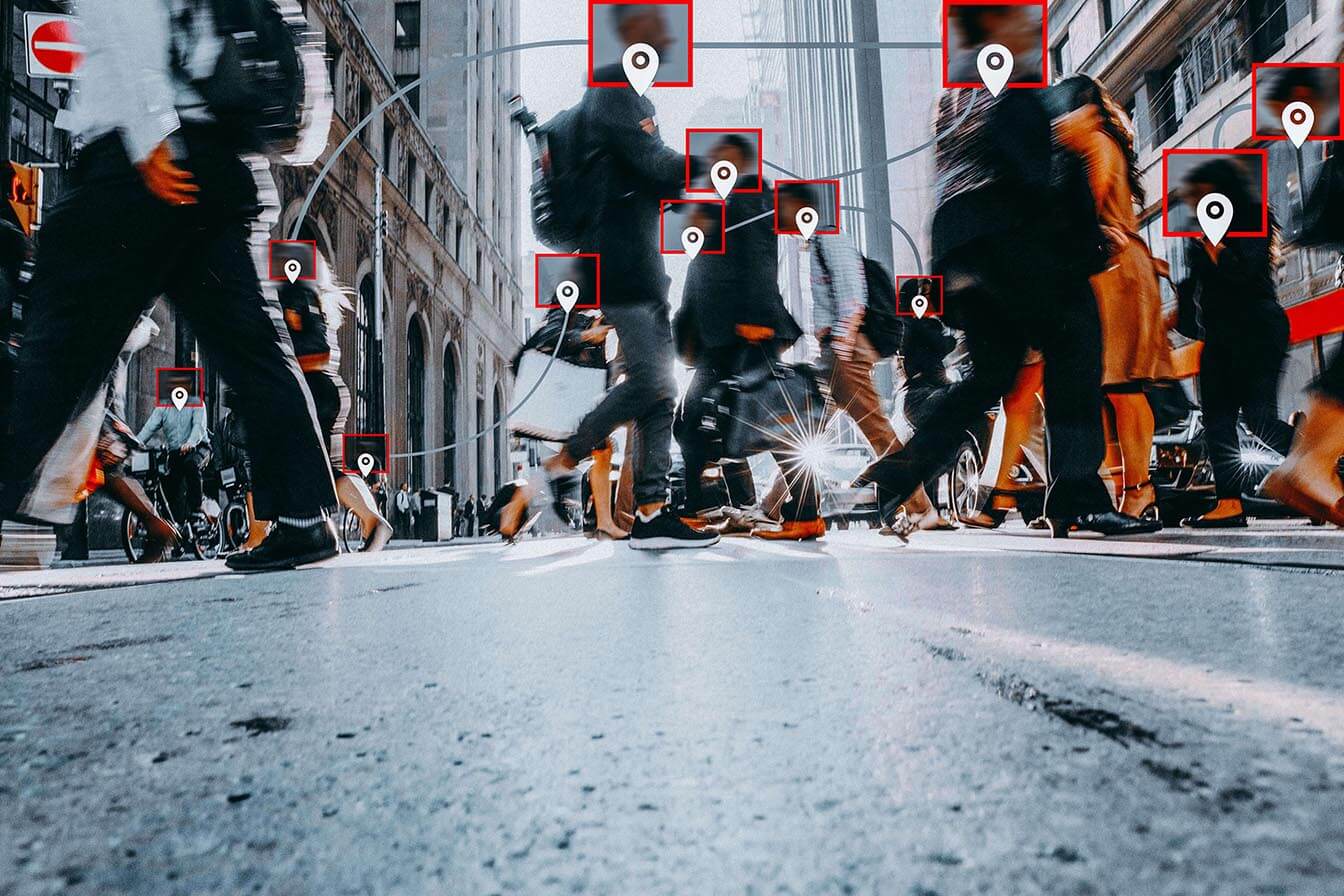

I team di sicurezza che si occupano di mitigare le minacce alla perdita di dati si trovano sempre più spesso ad affrontare sfide derivanti dall'intelligenza artificiale, dai tagli al budget e dalla mancanza di formazione in materia di sicurezza. Anni di digitalizzazione e di lavoro ibrido e a distanza hanno cambiato la struttura dell'uso e del movimento dei dati nella maggior parte delle organizzazioni. La ricerca mostra che il problema della sicurezza dei dati continua a crescere. Il costo medio di un incidente insider è di 15 milioni di dollari e il 27% dei CISO ha classificato il rischio insider come la minaccia più difficile da rilevare. Il 55% di tutti gli eventi di perdita di dati causati da insider sono ritenuti atti intenzionali dei dipendenti, e l'87% delle organizzazioni ha licenziato dei dipendenti negli ultimi 12 mesi a causa della perdita di dati causata da insider, rendendo le soluzioni DLP più importanti che mai. Ma non è solo la proliferazione degli strumenti cloud e del lavoro a distanza ad accelerare il problema. In molti modi, la mentalità e le strategie che i team di sicurezza utilizzano per attaccare le minacce interne stanno in realtà aggravando il problema.

La risposta convenzionale alle minacce è una partita giocata in bianco e nero, ma non dovrebbe esserlo.

Fino a circa quattro anni fa, il rischio predominante per i dati era rappresentato dal malware e da altre minacce esterne, il che significava che la caccia e il blocco erano il nome del gioco nelle operazioni di sicurezza. In questo mondo, la mentalità militare che guida gli strumenti, le strategie e il linguaggio della sicurezza dei dati e della cybersecurity ha perfettamente senso: ma la difesa da attori esterni e malware è una partita giocata in bianco e nero. L'approccio completo alla sicurezza, necessario per una protezione completa, non lo è.

Poiché il lavoro da remoto è diventato di routine e la collaborazione è diventata frammentata, il gioco del gatto e del topo su cui i team di sicurezza hanno fatto affidamento per anni è superato.

La protezione dei dati è un gioco di sfumature - giocato a colori

La protezione dei dati è un problema fondamentalmente diverso rispetto al malware o alle minacce esterne per i team di sicurezza, il che significa che la protezione dei dati dagli insider richiede un approccio fondamentalmente diverso. La perdita di dati guidata dagli insider non è un gioco in bianco e nero con lati chiari; è un gioco di sfumature, giocato a colori. Non si tratta di cattivi attori esterni: sono i suoi colleghi. Ma il loro accesso illimitato può portare all'esfiltrazione dei dati che provoca danni maggiori, molto più velocemente e di solito involontariamente. Le scorciatoie rapide o le cadute di giudizio vengono fatte per motivi di efficienza e di preferenze personali, ma quando queste scorciatoie una tantum non vengono controllate, diventano comportamenti abituali, che portano a potenziali perdite di migliaia di dollari di dati.

Poi c'è il raro ma allarmante insider malintenzionato, che utilizza il proprio accesso insider per coprire le proprie tracce, facendo sì che il furto intenzionale di IP si confonda con il rumore della produttività quotidiana. Questa attività non solo si mescola con i compiti quotidiani, ma si fonde con le culture costruite intorno alla collaborazione e alla fiducia, rendendola ancora più difficile da individuare.

In ogni caso, la protezione dei suoi dati dagli insider è strettamente legata al modo in cui ogni azienda opera. È una qualità intrinseca delle azioni e dei flussi di lavoro quotidiani: le persone modificano, spostano e condividono i file; si connettono in remoto, al di fuori della VPN e attraverso le app cloud.

La navigazione in questa dinamica porta con sé il concetto di tolleranza al rischio. Con le aziende che costruiscono sempre più il vantaggio competitivo intorno all'innovazione e all'agilità - e il passaggio epocale verso modelli di lavoro remoti/ibridi - la realtà è che vale la pena tollerare una certa perdita di dati in cambio di una produttività che produca valore.

La mentalità convenzionale in materia di sicurezza rende più difficile mantenere i suoi dati al sicuro dagli insider.

Il linguaggio, le strategie e la mentalità di ispirazione militare (ad esempio, la caccia e la neutralizzazione delle minacce) comuni per il malware non funzionano con la DLP. In realtà, non fa che peggiorare il problema, creando frustrazione e risentimento nei confronti dei rigidi protocolli di sicurezza.

In altre parole, l'applicazione della mentalità di sicurezza convenzionale alle minacce insider mette il team di sicurezza in una posizione antagonista con persone che potrebbero essere partner efficaci. Il "dito grilletto" teso del DLP, del CASB e di altri strumenti di blocco tradizionali abbatte le attività legittime, preziose e innocue dei dipendenti. Questo "fuoco amico", pur avendo buone intenzioni, ostacola la produttività e la collaborazione, andando direttamente contro gli obiettivi della C-suite. Inoltre, un DLP o un CASB la avvisano solo delle azioni dannose che lei ha già detto di cercare; e tutti gli altri rischi che non ha specificato? Il rischio che sfugge alle regole.

L'associazione che risulta da un approccio di caccia e blocco può potenzialmente aumentare il rischio di fughe di dati. Perché mentre i team di sicurezza hanno la visione a tunnel di dare la caccia al raro dipendente malintenzionato, creano una tensione negativa con il resto dei dipendenti ben intenzionati ma ugualmente rischiosi. Trasformare gli incidenti di perdita di dati non intenzionali in reazioni esagerate spinge i dipendenti a trovare nuovi modi per aggirare strumenti e protocolli - e spinge le minacce interne ancora più nell'ombra.

L'obiettivo con questi utenti rischiosi involontari non dovrebbe essere quello di "catturare" gli utenti finali che fanno cose rischiose; l'obiettivo dovrebbe essere quello di fargli fare le cose giuste più spesso. Non si può convincere un hacker o un malware a cambiare comportamento. Ma quando si tratta dei suoi colleghi, una semplice educazione, fornita al momento giusto, può fare molto per orientare i comportamenti e costruire una cultura consapevole della sicurezza, facendo sì che gli utenti finali lavorino con lei per mitigare i comportamenti dannosi degli insider.

Proteggere e abilitare l'azienda

Nessuno vuole bloccare i flussi di lavoro e le pratiche. E con un numero crescente di organizzazioni che danno priorità all'innovazione, alla collaborazione e alla produttività agile, i team di sicurezza sentono più pressione che mai: La leadership chiede di bloccare le violazioni e di tenere l'azienda lontana dai titoli dei giornali, ma ostacolare l'innovazione e la produttività potrebbe allo stesso modo costare il posto di lavoro ai leader della sicurezza. Quindi, come trovare l'equilibrio tra la protezione e l'abilitazione dell'azienda?

La risposta sta nella comunicazione e nell'educazione. Educando i suoi colleghi sui potenziali rischi per la sicurezza e fornendo loro semplici consigli e linee guida, può convincerli efficacemente a modificare i loro comportamenti senza ostacolare i loro flussi di lavoro. Comprendendo l'importanza delle misure di sicurezza e il modo in cui contribuiscono al successo generale dell'azienda, i suoi colleghi saranno più propensi a rispettare i protocolli di sicurezza.

Con Incydr, quando si commettono errori e si rilevano comportamenti rischiosi, proteggiamo il rapporto tra dipendenti e sicurezza inviando un'analisi approfondita delle migliori pratiche con la nostra funzione Istruttore, per mantenere al sicuro sia i dati dell'azienda che quelli dei dipendenti.

Per saperne di più, clicchi qui.

Si abboni a Cyber Resilience Insights per altri articoli come questi.

Riceva tutte le ultime notizie e le analisi del settore della cybersecurity direttamente nella sua casella di posta elettronica.

Iscriviti con successo

Grazie per essersi iscritto per ricevere gli aggiornamenti del nostro blog

Ci terremo in contatto!