Colmare il divario: perché l'AI da sola non è sufficiente per fermare gli attacchi BEC

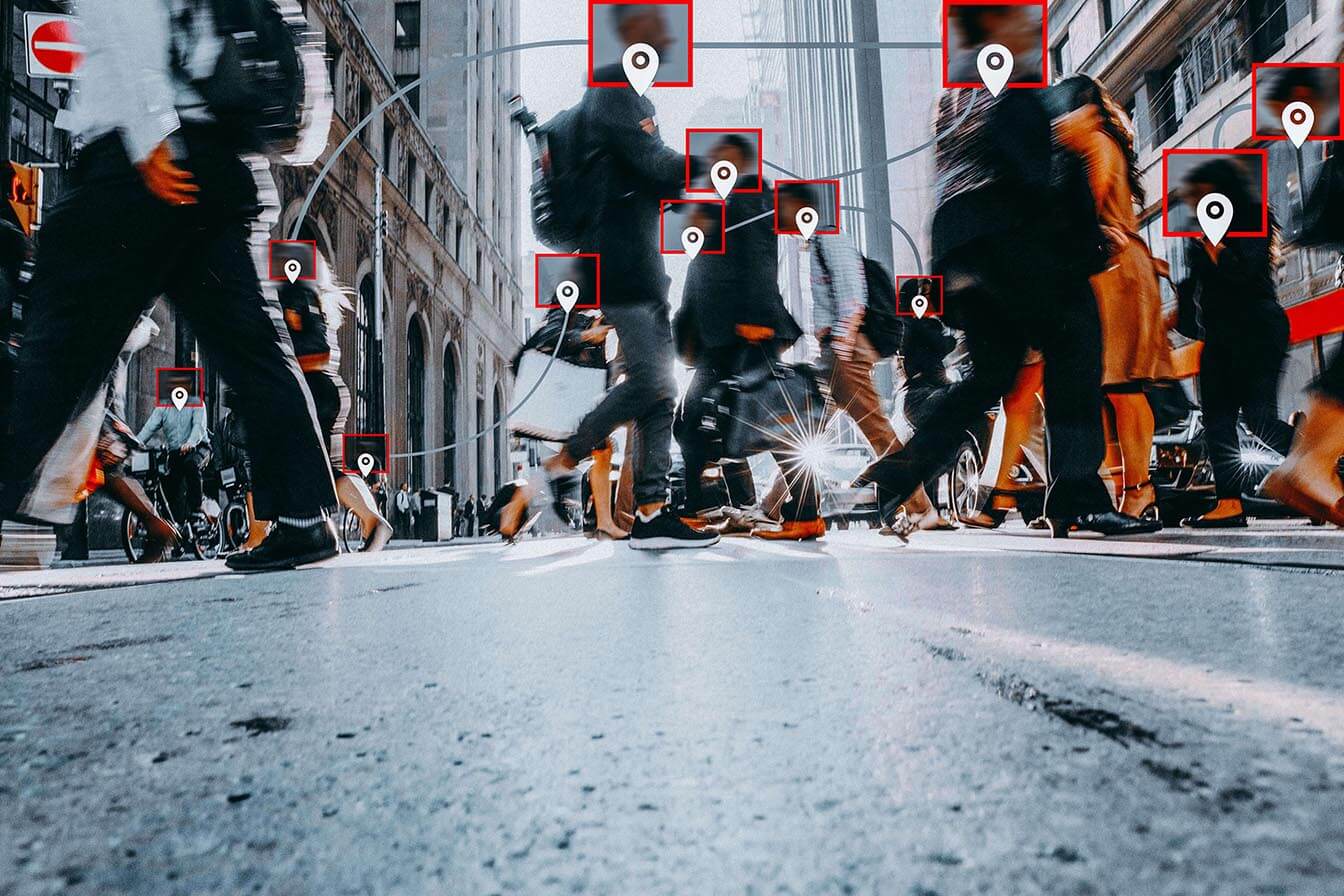

Gli attacchi BEC spesso mancano di marcatori tradizionali come URL o allegati e possono provenire da account legittimi compromessi.

Key Points

- Gli attacchi di Business email compromise (BEC) sono diventati una minaccia importante per le organizzazioni a livello globale, causando perdite finanziarie e di dati significative che ammontano a miliardi di dollari all'anno.

- Gli strumenti basati sull'AI possono rilevare e prevenire le e-mail fraudolente analizzando i modelli e identificando le anomalie. Tuttavia, l'AI ha i suoi limiti, come il potenziale di falsi positivi, che rende difficile per i team di sicurezza identificare e affrontare le minacce reali. Gli approcci tradizionali basati solo sull'AI si basano anche sulla rimediazione post-consegna, che può essere efficace ma introduce anche diverse vulnerabilità.

- I CISO dovrebbero cercare soluzioni di sicurezza e-mail avanzate che utilizzano tecnologie proprietarie e feed di terze parti, controlli pre-filtro e modelli di elaborazione del linguaggio naturale (NLP) per distinguere accuratamente tra e-mail legittime e potenziali minacce. Si tratta di un approccio completo che consente alle organizzazioni di combattere efficacemente le minacce BEC e di proteggere i loro beni preziosi.

Se lei è un professionista IT che naviga nel complesso mondo della sicurezza delle e-mail, si è reso conto che il rilevamento AI non è sempre sufficiente. È qui che entra in gioco l'esperienza di Mimecast. Il nostro webinar, "Bridging the Gap: Why AI Alone Is Not Enough to Stop BEC Attacks" (Colmare il divario: perché l'AI da sola non basta a fermare gli attacchi BEC), approfondisce la minaccia sempre più sofisticata della BEC e come le soluzioni avanzate e multilivello come quelle di Mimecast possono proteggere la sua organizzazione. Ecco perché non può permettersi di perdere l'occasione.

Perché la protezione BEC è una priorità urgente

Il nostro webinar si concentra sull'aumento degli attacchi BEC e sul motivo per cui l'AI da sola non è sufficiente a contrastarli. Evidenziando statistiche allarmanti, come la perdita di 2,9 miliardi di dollari nel 2022 a causa di BEC, questi attacchi sono difficili da rilevare perché spesso mancano di marcatori tradizionali come URL o allegati e possono provenire da account legittimi compromessi.

Gli attacchi BEC non costano solo denaro, ma anche la sua reputazione. Che si tratti di una richiesta di pagamento fraudolento, di una fuga di dati sensibili o di un'interruzione operativa, le conseguenze di un attacco riuscito possono essere devastanti.

Perché le soluzioni solo AI sono insufficienti

Mentre l'AI e l'apprendimento automatico apportano enormi progressi alla sicurezza delle e-mail, le soluzioni AI autonome per il rilevamento dei BEC spesso non riescono a fornire la protezione di cui le organizzazioni hanno bisogno. Le sfide più comuni includono:

- Alti falsi positivi: I sistemi di sola AI segnalano spesso e-mail non dannose, con conseguente perdita di tempo per i team IT e interruzioni inutili per gli utenti.

- Bonifica post-consegna: Alcune soluzioni di AI consentono agli utenti di interagire con le e-mail dannose prima che vengano segnalate.

- Rilevamento limitato dell'ingegneria sociale: I modelli di intelligenza artificiale a volte faticano a identificare gli indizi sottili nelle e-mail altamente mirate e socialmente ingegnerizzate.

Investire in soluzioni di sicurezza avanzate

Per combattere efficacemente gli attacchi BEC, le organizzazioni dovrebbero investire in soluzioni di sicurezza avanzate che superino il tradizionale filtraggio delle e-mail e il rilevamento di malware. Queste soluzioni dovrebbero utilizzare l'intelligenza artificiale e l'apprendimento automatico per analizzare i modelli di comunicazione e-mail e rilevare le anomalie che possono indicare un tentativo di BEC.

L'implementazione di protocolli di autenticazione rigorosi, come l'autenticazione a più fattori, può impedire l'accesso non autorizzato agli account e-mail. Anche una regolare formazione di sensibilizzazione alla sicurezza per i dipendenti è fondamentale, in quanto li aiuta a riconoscere e a rispondere alle potenziali minacce BEC. Promuovendo una cultura di consapevolezza della sicurezza, le organizzazioni possono ridurre la probabilità di attacchi di successo.

Mimecast esamina 1,8 miliardi di e-mail ogni giorno

La strategia di Mimecast per combattere il BEC si basa su oltre 20 anni di esperienza e su un'ampia analisi dei dati. Esaminando 1,8 miliardi di e-mail al giorno, Mimecast ha addestrato i suoi modelli NLP a distinguere accuratamente tra messaggi legittimi e potenziali minacce. Questa ampia raccolta e analisi di dati consente a Mimecast di perfezionare continuamente i suoi modelli, garantendo un'elevata precisione ed efficacia nell'identificazione e nel blocco delle e-mail dannose.

La linea di fondo

Il rilevamento e la risposta alle minacce in tempo reale sono sfide fondamentali per affrontare gli attacchi BEC. Molte soluzioni funzionano secondo un modello di rimedio post-consegna, analizzando e contrassegnando le e-mail dopo che hanno raggiunto la casella di posta del destinatario. Questo crea una finestra di vulnerabilità. Le organizzazioni dovrebbero implementare meccanismi di protezione in linea per ridurre al minimo l'interazione degli utenti con le e-mail dannose e migliorare la sicurezza generale.

Gli attacchi BEC non aspetteranno che le organizzazioni si mettano al passo. Essere all'avanguardia significa adottare una strategia proattiva e completa per proteggere la sua organizzazione, le sue persone e i suoi dati. Non si limiti a reagire alle minacce via e-mail: le fermi.

Vuole saperne di più? Scopra come Mimecast può aiutarla a colmare il divario nella sicurezza delle sue e-mail.

Si abboni a Cyber Resilience Insights per altri articoli come questi.

Riceva tutte le ultime notizie e le analisi del settore della cybersecurity direttamente nella sua casella di posta elettronica.

Iscriviti con successo

Grazie per essersi iscritto per ricevere gli aggiornamenti del nostro blog

Ci terremo in contatto!