¿Qué es un ataque de suplantación de identidad?

Un ataque de suplantación de identidad es una forma de fraude en la que los atacantes se hacen pasar por una persona conocida o de confianza para embaucar a un empleado para que transfiera dinero a una cuenta fraudulenta, comparta información sensible (como propiedad intelectual, datos financieros o información sobre nóminas) o revele credenciales de inicio de sesión que los atacantes pueden utilizar para piratear la red informática de una empresa. El fraude del CEO, el compromiso del correo electrónico empresarial y el whaling son formas específicas de ataques de suplantación de identidad en los que individuos malintencionados se hacen pasar por ejecutivos de alto nivel dentro de una empresa.

Detener un ataque de suplantación de identidad requiere políticas de seguridad sólidas y vigilancia por parte de los empleados. Pero como estos ataques están diseñados para aprovecharse del error humano, también necesita soluciones que puedan escanear automáticamente el correo electrónico y bloquear cualquier ataque potencial. Ahí es donde Mimecast puede ayudarle.

¿Qué es un ataque de suplantación de identidad por correo electrónico?

Los ataques de suplantación de identidad por correo electrónico son un tipo de ataque de phishing en el que el atacante se hace pasar por un remitente legítimo con el fin de engañar al destinatario para que haga clic en un enlace o archivo adjunto malicioso.

Estos ataques suelen utilizarse para robar información confidencial, como credenciales de inicio de sesión o información financiera. En algunos casos, los atacantes también pueden utilizar la suplantación del correo electrónico para introducir malware en el sistema de la víctima.

Los ataques de suplantación de identidad por correo electrónico pueden ser difíciles de detectar, ya que el atacante suele utilizar una dirección de correo electrónico falsa similar a la del remitente legítimo. Si recibe un correo electrónico de un remitente desconocido, o si el correo contiene errores gramaticales u ortográficos, pueden ser señales de que se trata de un ataque de suplantación de identidad.

Si no está seguro de que un correo electrónico sea legítimo, siempre puede ponerse en contacto directamente con el supuesto remitente para verificar su autenticidad. Recuerde, nunca haga clic en los enlaces o archivos adjuntos de un correo electrónico a menos que esté seguro de que son seguros.

¿Cómo funciona un ataque de suplantación de identidad?

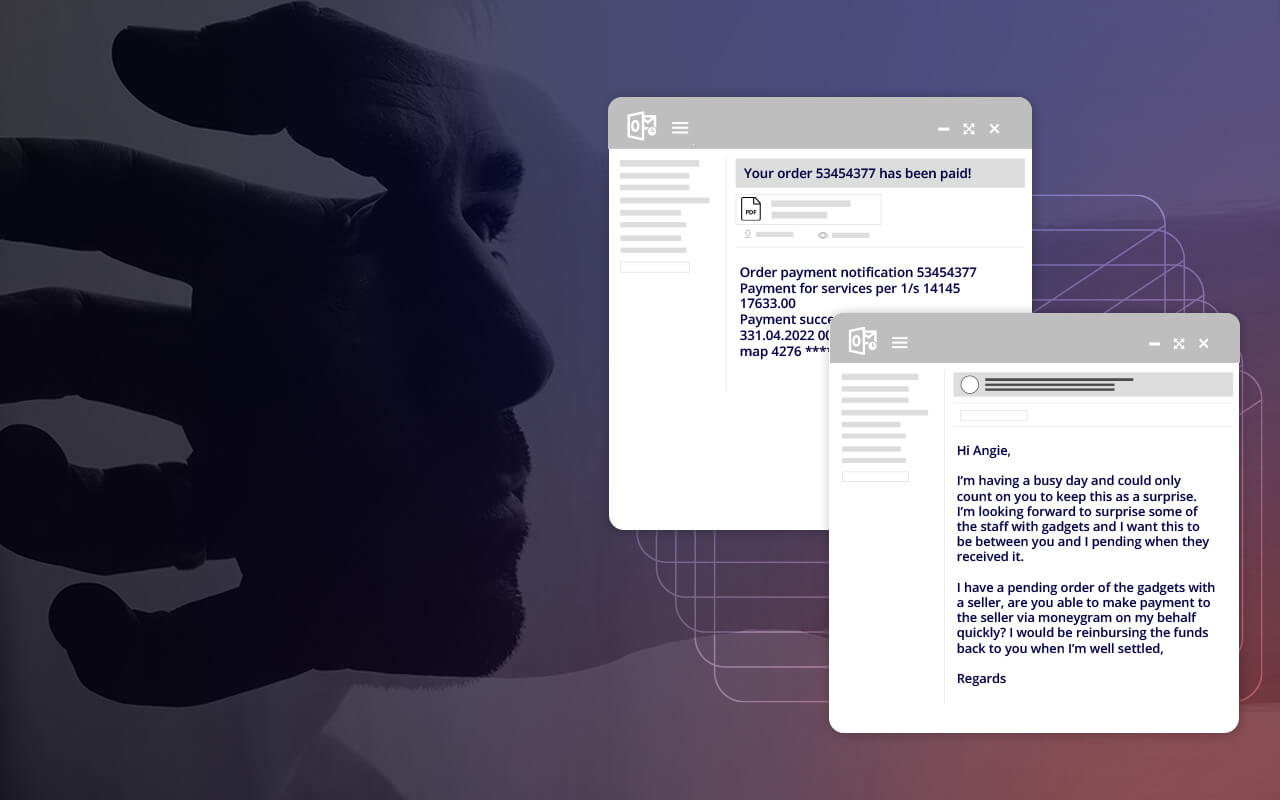

Los ataques de suplantación de identidad suelen ser ataques sin malware realizados a través del correo electrónico utilizando la ingeniería social para ganarse la confianza de un empleado objetivo. Los atacantes pueden investigar a una víctima en Internet, recopilando información de cuentas de redes sociales y otras fuentes en línea que, cuando se utilizan en el texto de un correo electrónico, pueden dar autenticidad al mensaje. Un ataque de suplantación de identidad suele dirigirse contra un empleado que puede iniciar transferencias bancarias o que tiene acceso a datos confidenciales o de propiedad. El empleado recibe un correo electrónico que parece proceder de una fuente legítima, a menudo un ejecutivo de alto nivel dentro de la empresa, en el que se solicita urgentemente que se transfiera dinero a una determinada cuenta o que se envíe información sensible de inmediato.

¿Cuáles son los ataques habituales de suplantación de identidad por correo electrónico?

- Solicitudes urgentes y con poca antelación que impliquen la transferencia de dinero o de información confidencial, como datos de cuentas bancarias o credenciales de acceso.

- Solicitudes de compra en nombre del director general, a menudo tarjetas regalo.

- Empleados que solicitan bruscamente cambios en la información de depósito directo.

- Creación de correos electrónicos con ligeras desviaciones del nombre, como escribir la letra "m" como "rn".

- Utilizar un lenguaje que induzca urgencia y sensación de miedo.

Cómo reconocer un ataque de suplantación de identidad

A diferencia de los ataques de phishing comunes, que a menudo son poco específicos y están llenos de errores gramaticales u ortográficos, los ataques de suplantación de identidad son muy selectivos y están bien elaborados para parecer realistas y auténticos. Sin embargo, hay algunas cosas que apuntan a un correo electrónico potencialmente fraudulento:

- Un tono urgente y posiblemente amenazador. La mayoría de los ataques de suplantación de identidad solicitan o exigen que el destinatario actúe inmediatamente. Algunos correos electrónicos de suplantación de identidad pueden amenazar con consecuencias negativas si el destinatario no actúa con la suficiente rapidez. Con ello se pretende evitar que el empleado se tome su tiempo para volver a comprobar antes de actuar.

- Un énfasis en la confidencialidad. Algunos ataques de suplantación de identidad sugerirán que la acción forma parte de un desarrollo confidencial o de un programa secreto que no debe discutirse con colegas o superiores inmediatos.

- Una solicitud para enviar dinero o compartir información sensible. Cualquier solicitud de transferencia de dinero o de divulgación de datos financieros sensibles, información sobre nóminas o propiedad intelectual debe corroborarse a través de múltiples canales.

- Un problema con las direcciones de correo electrónico o los enlaces. A menudo, el correo electrónico que suplanta la identidad de un ejecutivo será una versión ligeramente alterada de una dirección de correo electrónico legítima. Además, la dirección de respuesta puede ser diferente de la dirección del remitente, o los enlaces reales a las URL dentro del correo electrónico no coinciden con el texto de los hipervínculos en el cuerpo de la copia del correo electrónico.

- Solicitudes o cuentas inusuales. Los ataques de suplantación de identidad suelen solicitar a los destinatarios que envíen dinero a cuentas bancarias o de proveedores que tienen números diferentes a los que el empleado ha utilizado en el pasado.

¿Cómo evitar un ataque de suplantación de identidad?

Las estafas que implican un ataque de suplantación de identidad suponen un peligro importante para las empresas de cualquier tamaño. En lugar de utilizar URL o archivos adjuntos maliciosos, un ataque de suplantación de identidad utiliza la ingeniería social y la personalización para engañar a un empleado para que transfiera involuntariamente dinero a una cuenta fraudulenta o comparta datos confidenciales con los ciberdelincuentes.

Un ataque de suplantación de identidad suele implicar un correo electrónico que parece proceder de una fuente de confianza. A veces, el ataque por correo electrónico puede comenzar con un mensaje que parece provenir de un director general, un director financiero u otro ejecutivo de alto nivel - estas estafas también se denominan ataques por correo electrónico de ballenas. Un ataque de suplantación de identidad también puede consistir en un mensaje que parezca proceder de un colega de confianza, un proveedor externo u otras marcas conocidas de Internet. El mensaje puede solicitar al destinatario que inicie una transferencia a una cuenta bancaria o a un proveedor que más tarde resulte ser fraudulenta, o puede pedirle que envíe información como archivos W-2, datos bancarios o credenciales de inicio de sesión que den a los piratas informáticos acceso a las finanzas y los sistemas de la empresa.

Detener un ataque de suplantación de identidad requiere políticas de seguridad sólidas y vigilancia por parte de los empleados. Pero como estos ataques están diseñados para aprovecharse del error humano, también necesita soluciones que puedan escanear automáticamente el correo electrónico y bloquear cualquier ataque potencial. Ahí es donde Mimecast puede ayudarle.

Combatir un ataque de suplantación de identidad con Mimecast

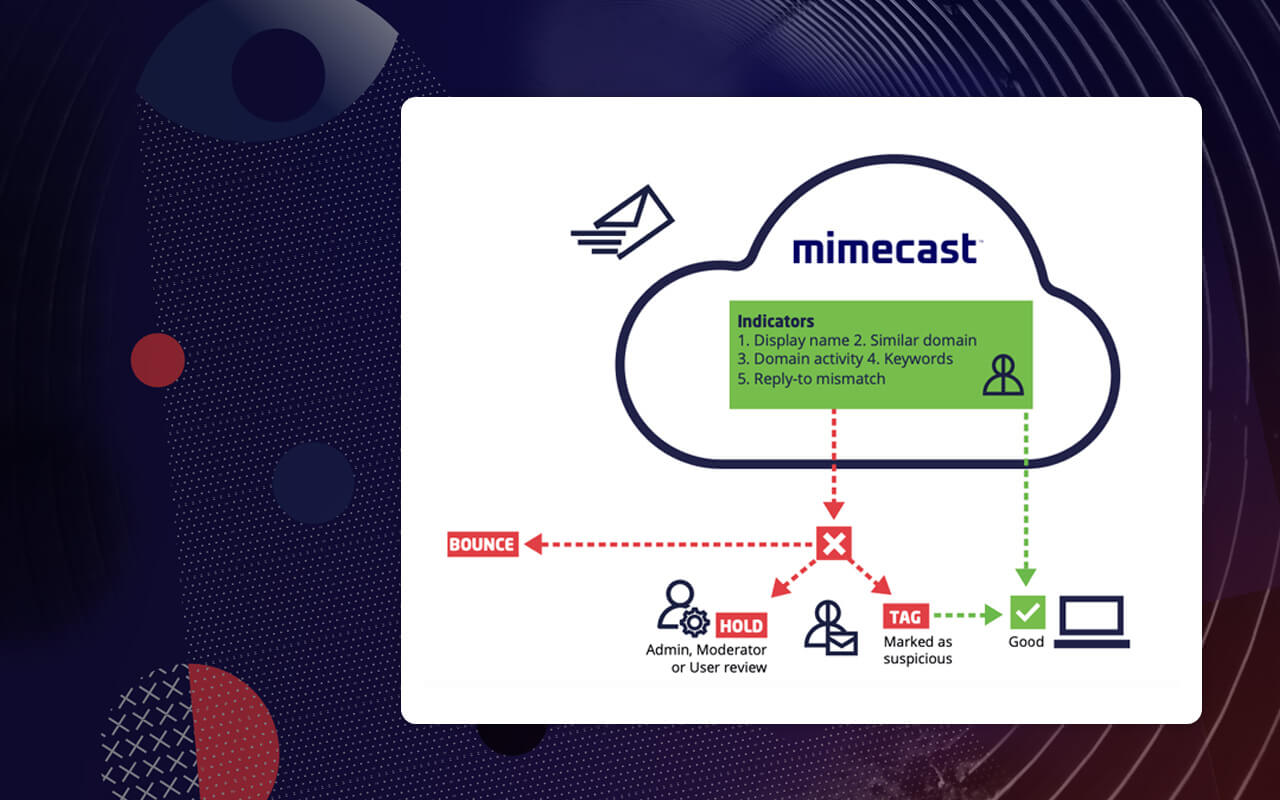

Mimecast hace que el correo electrónico sea más seguro para las empresas al combinar soluciones para la seguridad del correo electrónico, la continuidad del correo electrónico y la protección de datos del correo electrónico en un único servicio basado en la nube. Al agilizar la administración y proporcionar una única plataforma en la nube que cubre todas las funciones del correo electrónico, Mimecast reduce el coste y la complejidad de la gestión del correo electrónico empresarial.

Los servicios de seguridad de correo electrónico SaaS de Mimecast incluyen protección contra las principales amenazas. Además de detener un ataque de suplantación de identidad, Mimecast puede ayudar a prevenir un ataque de ransomware, un ataque de spear-phishing y un ataque interno, así como amenazas de virus y malware. Además de las soluciones de respuesta ante amenazas, la oferta de seguridad de Mimecast también incluye soluciones para el envío seguro de mensajes y archivos de gran tamaño, así como para el control de contenidos y la prevención de la pérdida de datos.

Tecnología Mimecast para hacer frente a un ataque de suplantación de identidad

Mimecast escanea todo el correo electrónico entrante, saliente e interno para proporcionar protección de URL contra enlaces maliciosos, así como protección de archivos adjuntos que escanea los documentos adjuntos en busca de malware potencial. Pero como muchos ataques de suplantación de identidad no contienen malware, la tecnología de Mimecast también busca en el correo electrónico y en su contenido indicios de un ataque de suplantación de identidad. Entre ellas se incluyen anomalías en:

- Mostrar nombre

- Nombre del dominio

- Información de respuesta

- Cuerpo del mensaje

Si un correo electrónico no supera una determinada combinación de estas pruebas, Mimecast puede configurarse para que descarte el mensaje, lo ponga en cuarentena o lo envíe al destinatario con una advertencia de que puede tratarse de un ataque de suplantación de identidad.

Obtenga más información sobre cómo detener un ataque de suplantación de identidad con Mimecast.

Ataque de suplantación Preguntas frecuentes

¿Quiénes corren el riesgo de sufrir un ataque de suplantación de identidad?

Aunque cualquiera puede correr el riesgo de sufrir un ataque de suplantación de identidad por correo electrónico, los nuevos empleados suelen ser los principales objetivos. Es menos probable que los nuevos empleados estén familiarizados con la cultura de la empresa y con la forma en que los miembros de la organización se comunican o delegan tareas, por lo que en su afán por crear una buena impresión pueden ser víctimas de un ataque de suplantación de identidad.

¿Por qué es difícil detectar los ataques de suplantación de identidad?

Los ataques de suplantación de identidad están cuidadosamente elaborados y son únicos para cada organización a la que se dirigen. Mientras que los correos electrónicos genéricos del ransomware "mass-market" suelen tener errores ortográficos y gramaticales evidentes, los ataques de suplantación de identidad están diseñados para parecer y sonar como si procedieran de miembros destacados de una organización. Para el ojo inexperto y desprevenido, puede resultar difícil captar los indicios de un correo electrónico de suplantación de identidad, o incluso saber dónde buscarlos.

¿Cómo detener un ataque de suplantación de identidad?

Para evitar los ataques de suplantación de identidad y otras formas de phishing y ciberdelincuencia, las organizaciones hacen bien en adoptar un enfoque multicapa de la seguridad del correo electrónico que incluya:

- Formación de concienciación sobre seguridad que eduque a los empleados sobre cómo son los ataques de suplantación de identidad, qué se puede hacer para prevenirlos y el tipo de daño que puede causar un ataque exitoso.

- Soluciones contra la suplantación de identidad que analizan el correo electrónico en busca de indicios de ataques basados en la ingeniería social y sin malware, que son los más comúnmente asociados a la suplantación de identidad. Estos pueden incluir anomalías en los encabezados, similitud de dominios, suplantación de remitentes y lenguaje sospechoso en el contenido de los correos electrónicos.

- Software de seguridad para el correo electrónico que escanea y filtra cada enlace y archivo adjunto de cada mensaje, bloqueando a los usuarios para que no visiten URL o abran archivos adjuntos que puedan ser maliciosos.

- Servicios de autenticación DNS que utilizan los protocolos DKIM, SPF y DMARC para identificar el correo electrónico legítimo y el potencialmente fraudulento.

- Protección antimalware y antispam que puede impedir que determinados ataques lleguen a los buzones de los usuarios.

¿Cómo denunciar un ataque de suplantación de identidad?

Cuando los empleados sospechen que han sido objeto de un ataque de suplantación de identidad o que se han visto implicados en él, deben informar inmediatamente del incidente a su supervisor, al departamento de TI y a la persona de la organización que haya sido suplantada. Además, los ataques de suplantación de identidad pueden denunciarse a las organizaciones gubernamentales dedicadas a la prevención de la ciberdelincuencia. Entre ellas se encuentran la Comisión Federal de Comercio(www.ftc.gov/complaint), laAgencia de Ciberseguridad y Seguridad de las Infraestructuras(phishing-report@us-cert.gov) y el Grupo de Trabajo Anti-Phishing(https://apwg.org/reportphishing/).