¿Qué es la suplantación de identidad del correo electrónico?

La suplantación de identidad por correo electrónico es la práctica de enviar mensajes de correo electrónico con una dirección de remitente falsificada, haciendo que el mensaje parezca proceder de alguien que no es. La suplantación de identidad del correo electrónico se utiliza con frecuencia en el correo electrónico de phishing, spear-phishing y estafas de compromiso del correo electrónico empresarial para hacer creer a los destinatarios que el correo electrónico procede de una fuente de confianza. La suplantación del correo electrónico también puede ser utilizada por los spammers para evitar las listas negras de correo electrónico no deseado enviando mensajes bajo la dirección del remitente de otra persona.

Historia de la suplantación de identidad por correo electrónico

La suplantación de identidad por correo electrónico ha sido una amenaza desde los primeros días de la comunicación digital. Esto se debió a que el Protocolo Simple de Transferencia de Correo (SMTP) -el protocolo fundacional del correo electrónico- no se diseñó originalmente teniendo en cuenta una autenticación fuerte, por lo que se convirtió en un blanco fácil para los abusos. A finales de los 90 y principios de los 2000, los ciberdelincuentes empezaron a explotar estas debilidades para enviar spam y mensajes de phishing utilizando direcciones de remitente falsificadas.

A medida que el correo electrónico se convirtió en una herramienta de comunicación fundamental para las empresas, las tácticas de suplantación de identidad evolucionaron a la par. Hoy en día, la suplantación de identidad se utiliza a menudo en amenazas más sofisticadas como el compromiso del correo electrónico empresarial y los ataques de suplantación de identidad.

Spoofing vs Phishing: ¿cuál es la diferencia?

Aunque la suplantación de identidad y el phishing suelen estar relacionados, no son lo mismo. La suplantación de identidad en el correo electrónico es una táctica que consiste en falsificar la dirección "From" para hacer que un mensaje parezca proceder de alguien que el destinatario conoce o en quien confía. El phishing, por su parte, es una estrategia de ataque más amplia. A menudo utiliza correos electrónicos falsos como vehículo para engañar a las víctimas y robar datos confidenciales como contraseñas o detalles financieros.

Piense en el spoofing como un disfraz, y en el phishing como la estafa que se lleva a cabo con ese disfraz. La suplantación de identidad sienta las bases para el phishing al dar credibilidad a los atacantes. Por eso, detener la suplantación de identidad es un primer paso fundamental en la protección contra las amenazas basadas en el correo electrónico, como el robo de credenciales, el ransomware y el fraude electrónico.

Cómo funciona la suplantación del correo electrónico

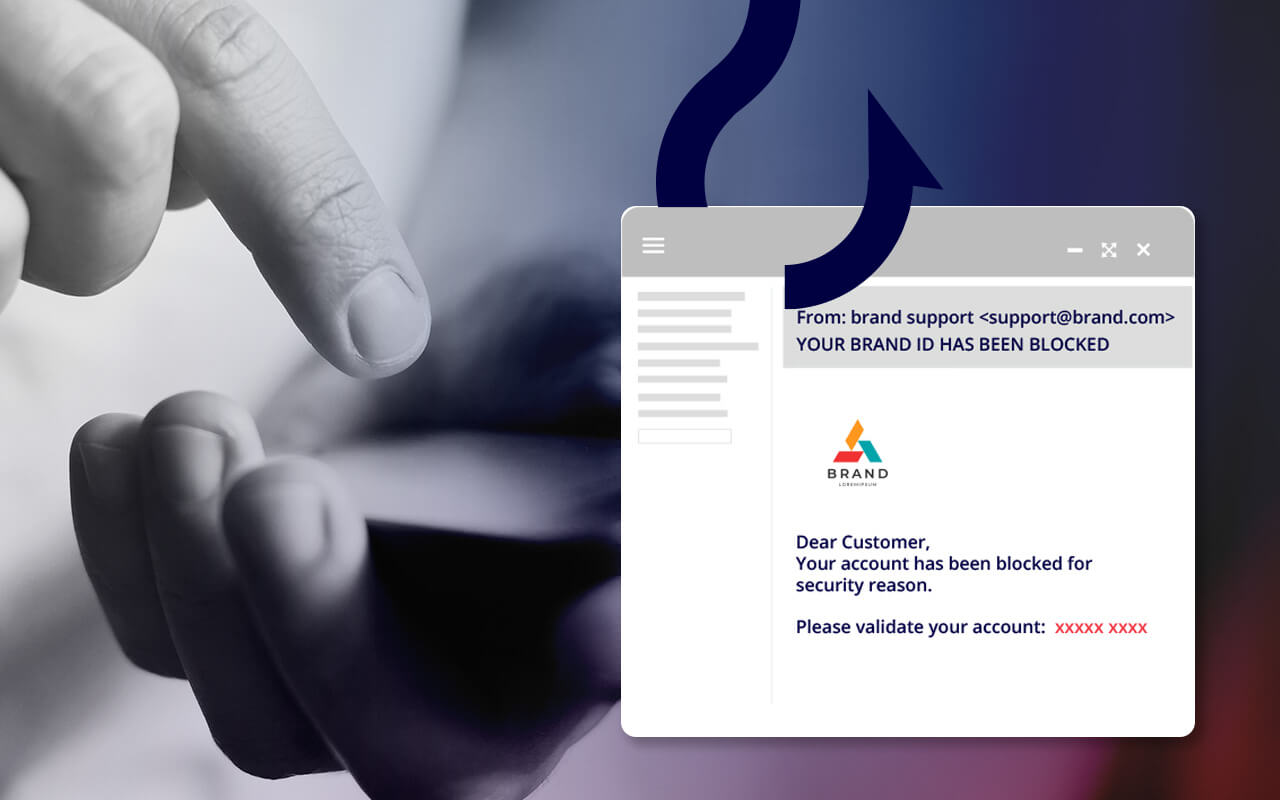

La suplantación de identidad por correo electrónico es una forma de fraude cibernético muy perjudicial y cada vez más frecuente. En un ataque de suplantación de identidad por correo electrónico, un ciberdelincuente envía un mensaje con una dirección "From:" que parece proceder de una fuente en la que confía el destinatario: un colega, un amigo, un ejecutivo o una empresa vendedora conocida. Por lo general, el correo electrónico pedirá al destinatario que realice una acción que acabe dando a los atacantes acceso a redes, sistemas o cuentas financieras. La suplantación de identidad por correo electrónico suele utilizarse en ataques de phishing y spear-phishing, y en un ataque de suplantación de identidad en el que un correo electrónico puede parecer provenir de un director general o financiero que pide al destinatario que transfiera dinero a una cuenta que resulta ser fraudulenta.

La defensa contra la suplantación de identidad por correo electrónico requiere un enfoque de la seguridad a varios niveles. Los usuarios, a menudo el eslabón más débil, deben contar con conocimientos y buenas prácticas que les ayuden a saber cómo detectar los ataques de phishing y de suplantación de identidad por correo electrónico. Pero como es imposible que los usuarios identifiquen cada intento de suplantación del correo electrónico en cada ocasión, las organizaciones necesitan defensas de última generación que puedan reconocer y advertir automáticamente a los usuarios sobre el correo electrónico sospechoso.

¿Cuáles son ejemplos de suplantación de identidad por correo electrónico?

La suplantación de identidad por correo electrónico es una táctica común utilizada por los ciberdelincuentes para engañar a los destinatarios, y puede adoptar diversas formas. Algunos ejemplos de suplantación de identidad por correo electrónico son:

- Fraude del director general - En este tipo de suplantación, el atacante se hace pasar por un ejecutivo de alto rango, normalmente el director general o el director financiero, para engañar a los empleados para que realicen acciones como transferir fondos o compartir información confidencial.

- Correos electrónicos de phishing - Los correos electrónicos falsificados se utilizan a menudo como parte de los ataques de phishing, en los que el atacante trata de obtener información confidencial, como credenciales de acceso o datos financieros, haciéndose pasar por una entidad de confianza.

- Compromiso del correo electrónico comercial (BEC): consiste en falsificar correos electrónicos para comprometer transacciones comerciales, obtener acceso no autorizado a datos confidenciales o iniciar transacciones financieras fraudulentas.

- Dominios de apariencia similar - Los ciberdelincuentes crean dominios que se parecen mucho a los legítimos, engañando a los destinatarios para que piensen que están interactuando con una entidad de confianza.

El objetivo último de la suplantación de identidad por correo electrónico suele ser engañar, manipular o explotar al destinatario con fines delictivos. En algunos casos, la intención puede ir más allá del fraude financiero e incluir el robo de identidad, la violación de datos o la interrupción de operaciones críticas.

Cómo identificar los correos electrónicos fraudulentos

Detectar un correo electrónico falsificado puede ser todo un reto, especialmente cuando los atacantes hacen todo lo posible para que los mensajes parezcan legítimos. Sin embargo, hay algunas banderas rojas clave que los empleados pueden vigilar:

- Nombre para mostrar y dirección de correo electrónico no coincidentes: Un mensaje falsificado puede mostrar un nombre familiar, pero la dirección de correo electrónico subyacente no coincide con el dominio esperado.

- Solicitudes inesperadas de información sensible: El contenido de los correos electrónicos que solicitan credenciales de acceso "urgentes", detalles financieros o documentos internos debe levantar sospechas.

- Tono o formato inusuales: Si un mensaje de un colega o ejecutivo suena fuera de lugar, contiene una gramática pobre o utiliza un lenguaje demasiado formal, podría tratarse de una suplantación.

- Saludos genéricos: Los correos electrónicos legítimos de contactos conocidos suelen incluir saludos personalizados. Los correos electrónicos falsos pueden utilizar saludos genéricos o carecer de personalización.

- Dominios parecidos: La suplantación de identidad suele implicar nombres de dominio ligeramente alterados. Puede ser sustituyendo una "l" por un "1" o añadiendo un carácter extra.

Animar a los empleados a que hagan una pausa y verifiquen los mensajes inesperados es una parte fundamental de la defensa contra los ataques de suplantación de identidad. Cuando se combina con una pasarela de correo electrónico segura y herramientas de protección contra amenazas, la vigilancia del usuario se convierte en una poderosa línea de defensa.

Soluciones Mimecast para detener la suplantación de identidad en el correo electrónico

Para las organizaciones que buscan una solución para evitar la suplantación de identidad del correo electrónico, Mimecast ofrece la Protección frente a amenazas selectivas como parte de un servicio de suscripción todo en uno para la seguridad, la continuidad y el archivado del correo electrónico.

Al tratarse de una oferta basada en la nube, las soluciones de Mimecast pueden implantarse de forma rápida y sencilla sin gastos de capital. Y al automatizar la seguridad y proporcionar a los administradores herramientas fáciles de usar para establecer y aplicar las políticas de seguridad del correo electrónico, Mimecast reduce la complejidad y el coste de la protección contra la suplantación de identidad del correo electrónico y otros ataques.

Cómo evita Mimecast los ataques de suplantación de identidad por correo electrónico

Para frustrar los intentos de suplantación del correo electrónico, Mimecast proporciona un conjunto de tecnologías de seguridad que incluyen:

- Proteger URL. La tecnología Mimecast protege a los usuarios de las URL maliciosas escaneando cada sitio web de destino en tiempo real para identificar los sitios que pueden ser sospechosos basándose en información actualizada sobre amenazas.

- Adjuntar Proteger. Mimecast escanea cada archivo adjunto en busca de código malicioso. Los archivos sospechosos pueden aislarse o reescribirse a un formato que permita a los usuarios acceder a ellos de forma segura.

- Proteger suplantación. Mimecast realiza un escaneado en profundidad de todos los correos electrónicos entrantes para buscar anomalías en los encabezados, similitud de dominios y palabras clave específicas que puedan ser indicios de suplantación de identidad. Mimecast también proporciona autenticación DNS mediante servicios como SPF, DKIM y DMARC para detectar correos electrónicos potencialmente fraudulentos.

Cuando Mimecast identifica un intento de suplantación del correo electrónico, los administradores tienen el control sobre si los mensajes deben descartarse, ponerse en cuarentena o enviarse a los usuarios con una advertencia de que el correo electrónico puede ser sospechoso.

Obtenga más información sobre las soluciones de suplantación de identidad del correo electrónico de Mimecast y sobre cómo Mimecast utiliza la seguridad del correo electrónico DMARC para detectar el correo sospechoso.

Preguntas frecuentes sobre la suplantación de identidad por correo electrónico

¿Cómo falsifican los atacantes una dirección de correo electrónico?

Suplantar una dirección de correo electrónico es una forma relativamente sencilla de ciberdelincuencia. Los atacantes pueden cambiar el nombre para mostrar y/o el encabezado "From" en el correo electrónico para hacerse pasar por una fuente de confianza, o pueden crear un dominio de apariencia prácticamente indistinguible de un dominio legítimo.

¿Qué aspecto tiene un correo electrónico falsificado?

Un correo electrónico suplantado parecerá proceder de una fuente legítima o de confianza, pero si se fija bien, puede detectar anomalías que identifiquen el mensaje como un intento de suplantación. En un correo electrónico falsificado, la dirección de correo electrónico real puede ser diferente del nombre para mostrar. Además, la dirección de correo electrónico del encabezamiento no coincidirá con la dirección de correo electrónico del remitente, y el campo "Responder a" del encabezamiento no coincidirá con el nombre del remitente.

¿Cómo detener la suplantación de identidad del correo electrónico?

Mitigar el riesgo que supone la suplantación de identidad por correo electrónico requiere un enfoque de la seguridad a varios niveles. La formación en materia de seguridad puede ayudar a los usuarios a detectar y evitar más fácilmente los intentos de suplantación de identidad por correo electrónico. Los filtros de correo electrónico que utilizan servicios de autenticación DNS como SPF, DKIM y DMARC pueden ayudar a bloquear el correo electrónico potencialmente fraudulento. Y en caso de que el correo electrónico falsificado consiga superar sus servicios de autenticación, la tecnología que bloquea a los usuarios para que no hagan clic en enlaces maliciosos o abran archivos adjuntos maliciosos puede ayudar a prevenir un ataque mediante la falsificación del correo electrónico.

¿Cómo detener la suplantación de correos electrónicos desde mi dirección de correo electrónico?

Si su dirección de correo electrónico está siendo utilizada por spammers o ciberdelincuentes para iniciar ataques, es posible que su cuenta de correo electrónico se haya visto comprometida y que los atacantes estén enviando mensajes utilizando sus credenciales. Cambiar sus datos de acceso y utilizar una contraseña segura puede ayudar a evitarlo. También es posible que su cuenta sea segura y que los atacantes simplemente estén utilizando su dirección de correo electrónico como dirección "De:" en el mensaje que envían. En este caso, poco puede hacer, salvo informar del incidente a su proveedor de servicios de Internet.

¿Cómo detener la suplantación de identidad del correo electrónico en Office 365?

Microsoft Office 365 Advanced Threat Protection (ATP) ofrece ciertas características anti-spoofing que ayudan a protegerse de la suplantación de dominios externos, pero para proporcionar a su organización una protección superior se requiere un enfoque multicapa de la seguridad del correo electrónico. La formación sobre concienciación en materia de seguridad puede ayudar a sus usuarios de Office 365 a detectar y evitar los intentos de suplantación de identidad por correo electrónico. Los proveedores externos de software de filtrado de correo electrónico pueden ayudar a bloquear más ataques de suplantación de identidad por correo electrónico. Por último, cuando los correos electrónicos falsos consiguen eludir otras defensas, la tecnología para bloquear a los usuarios y evitar que hagan clic en enlaces maliciosos o abran archivos adjuntos con armas puede impedir que los correos falsos causen daños.

¿Cuál es la diferencia entre la suplantación de identidad por correo electrónico y el phishing?

La suplantación de identidad del correo electrónico se centra en el origen del mensaje, creando una falsa sensación de confianza, mientras que el phishing implica una gama más amplia de tácticas destinadas a obtener información sensible mediante la manipulación y el engaño.