Zero-Day-Exploits erklärt

Es gibt buchstäblich Hunderte, wenn nicht Tausende von Ansätzen, die Cyberkriminelle nutzen können, um Ihre IT-Infrastruktur auszunutzen und auf sensible Daten zuzugreifen.

Sobald ein Exploit entdeckt wird, kann er mit signaturbasierten Technologien bekämpft werden, die nach dieser Signatur suchen und die entsprechenden Maßnahmen zur Verhinderung der Auswirkungen ergreifen.

Aber wie gehen Sie mit einem Cyberangriff um, den Ihr Sicherheitsanbieter noch nicht gesehen hat? Genauer gesagt, wie gehen Sie mit dem ersten Auftreten eines neuen Cyberangriffs um? Diese "ersten Angriffe" werden als Zero-Day-Bedrohung bezeichnet.

Laut technopedia ist eine Zero-Day-Bedrohung:

"Eine Zero-Day-Bedrohung ist eine Bedrohung, die eine unbekannte Computer-Sicherheitslücke ausnutzt. Der Begriff leitet sich vom Alter des Exploits ab, das vor oder am ersten (oder "nullten") Tag des Bekanntwerdens des Exploits oder Fehlers durch einen Entwickler liegt. Das bedeutet, dass es keine bekannte Sicherheitslösung gibt, weil die Entwickler die Schwachstelle oder Bedrohung nicht kennen.

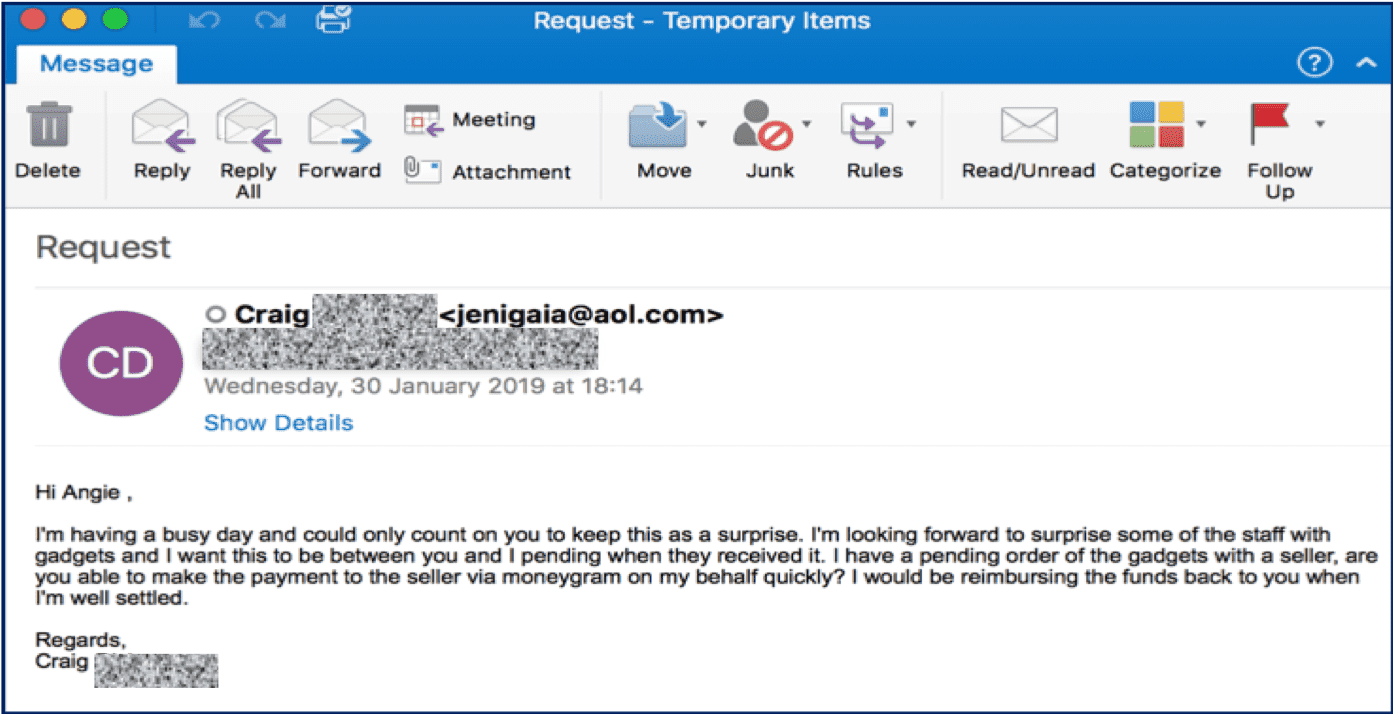

Angreifer nutzen Zero-Day-Schwachstellen über verschiedene Vektoren aus. Webbrowser sind aufgrund ihrer Beliebtheit am häufigsten anzutreffen. Angreifer verschicken auch E-Mails mit Anhängen, die Sicherheitslücken in Softwareanhängen ausnutzen.

Die gute Nachricht ist, dass Zero-Day-Exploits so lange haltbar sind, wie die Branche (sprich: die Sicherheitsanbieter) braucht, um sie zu entdecken, forensisch zu diagnostizieren, wie sie funktionieren, und dann ihre Lösungen mit einem Software-Patch, einem Signatur-Update oder einem Update für ihre Cloud-Dienste zu versehen.

Die schlechte Nachricht ist, dass das "Schwachstellen-Fenster" manchmal Stunden oder sogar Tage betragen kann, während es nur Minuten oder sogar Sekunden dauert, bis ein Zero-Day-Exploit die Produktivität, die Rentabilität und den Ruf Ihres Unternehmens beeinträchtigt.

Cyber-Spionage?

Laut Kim Zetter in einem Wired-Artikel mit dem Titel " Hacker Lexicon- What Is A Zero Day? ":

"Zero-Day-Schwachstellen und Exploit-Codes sind extrem wertvoll und werden nicht nur von kriminellen Hackern genutzt, sondern auch von Spionen und Cyberkriegern von Nationalstaaten, wie z. B. den Mitarbeitern der NSA und des U.S. Cyber Command."

Klingt wie ein Hollywood-Film, nicht wahr? Das Traurige daran ist, dass das Leben die Kunst imitiert und die Kunst das Leben, wenn es um Cyberangriffe geht und die Tiefe und Breite der Auswirkungen, die Hacker erreichen können, indem sie einfach etwas bisher Unbekanntes kreativ ausnutzen, eher nicht.

Erfahren Sie mehr darüber, wie Sie sich gegen Zero-Day-Angriffe wappnen können hier .

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!