E-Mail-Angriffe in der realen Welt: Beispiele für Ihre Resilienzstrategie

Nutzen Sie die Lehren aus der Vergangenheit für die Entwicklung der Cyber-Resilienzstrategie Ihres Unternehmens.

Der Bericht "2019 State of Email Security" beleuchtet einige der alarmierendsten Trends in der Welt der E-Mail-Sicherheit, untersucht aber auch, wie Unternehmen diese Trends mit fortschrittlichem Schutz, Sensibilisierungsschulungen und Bedrohungsdaten bekämpfen.

Um zu verstehen, wie Sie einen Plan für die Cyber-Resilienz aufstellen können, ist es hilfreich zu sehen, wie diese Angreifer es auf Ihre wertvollen Vermögenswerte abgesehen haben könnten.

Das Team des Mimecast Threat Centers hat mehrere punktuelle Beispiele für die Angriffe und Reaktionstechniken gefunden, die wir im diesjährigen State of Email Security Report untersucht haben. In diesem Blog beschreiben wir die Angriffe, mit denen Angreifer versuchen könnten, Ihr Unternehmen zu kompromittieren. Aus diesen Beispielen können Sie Lehren für den Aufbau Ihrer Cyber-Resilienz-Strategie ziehen.

Impersonation und Phishing-Angriffe: Anstieg und Verschlimmerung

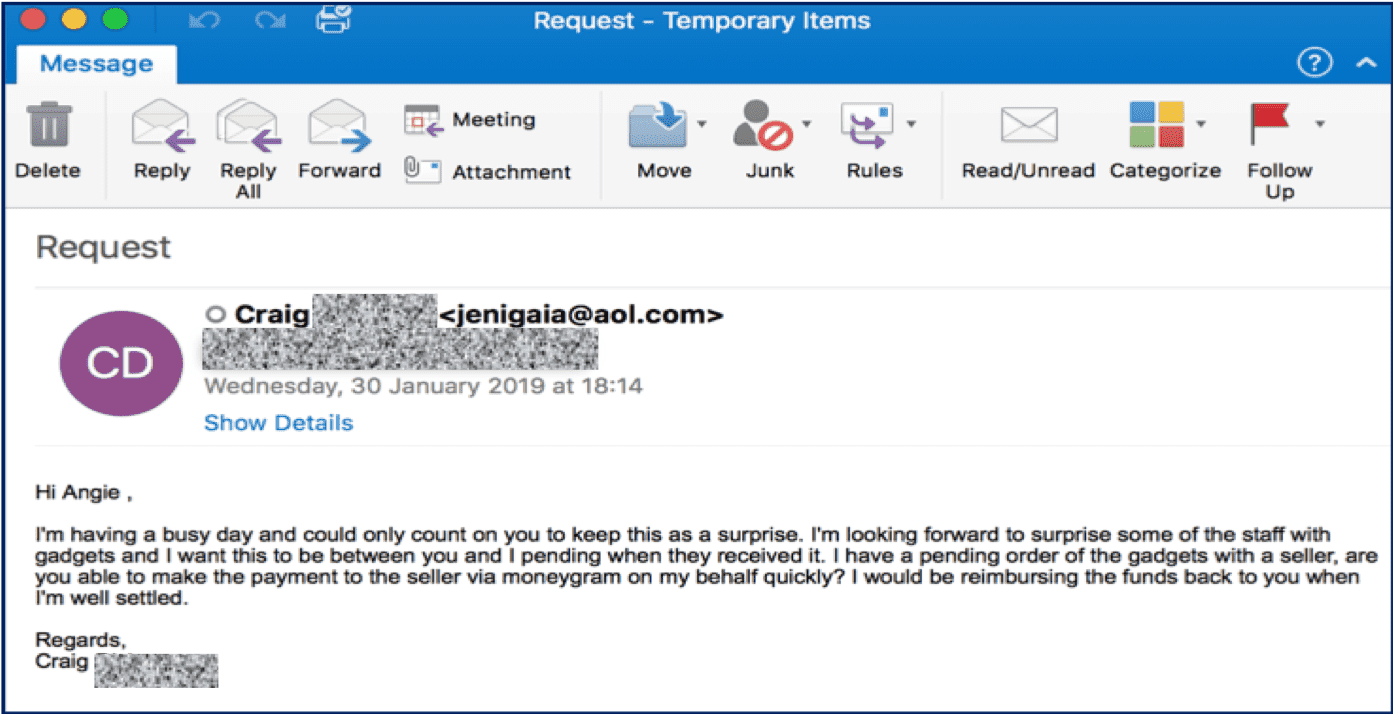

Am 19. Januar 2019 richtete sich ein CEO-Imitationsangriff gegen einen Nutzer bei einem Kunden von Mimecast Legal - speziell gegen eine Person, die mit finanziellen Angelegenheiten zu tun hat.

Es handelte sich nicht um eine aggressive E-Mail, die den Betreffenden unter Druck setzt, wie wir es oft erleben. In diesem Fall wurde ein anderer Social-Engineering-Ansatz gewählt, um das Opfer zu manipulieren.

Der Angreifer gab sich als Geschäftsführer aus und behauptete, er sei zu beschäftigt, um selbst eine Zahlung vorzunehmen, und gab an, es gebe eine Bestellung von "Gadgets", was darauf hindeutet, dass der zu zahlende Preis wahrscheinlich nicht gering ist.

Darüber hinaus erklärt der Angreifer, dass er möchte, dass die Aktivität geheim gehalten wird und unter sich bleibt. Aus Sicht des Social Engineering ist diese E-Mail nicht einschüchternd und wirkt auf das Opfer wie eine herzliche Geste des Geschäftsführers an das Team. Daher sind die Opfer eher verpflichtet, die Transaktion durchzuführen und sie wie angewiesen geheim zu halten, als die Transaktion als verdächtig zu kennzeichnen.

Wenn man darauf hereinfällt, kann dies schwerwiegende Folgen haben, die über den Verlust von Unternehmensgeldern hinausgehen. Ein Mitarbeiter wurde verklagt, nachdem er auf auf eine Betrugsmasche des CEO hereingefallen war.

Sensibilisierungsschulung

Der folgende bösartige Link wurde 22 Mal von 22 einzelnen Benutzern, meist aus Regierungsorganisationen, angeklickt und von Targeted Threat Protection - URL Protect blockiert. Zu den Benutzern gehörten Direktoren und leitende IT-Manager. Interessanterweise hatten alle Benutzer, die auf diesen Link geklickt hatten, auch auf andere Links geklickt, die zu Malware führten. Ein Benutzer (ein Infrastruktur-Administrator) klickte im letzten Monat auf 157 Malware-Links.

hxxp://45.55.211.79/[.]cache/untitled[.]exe

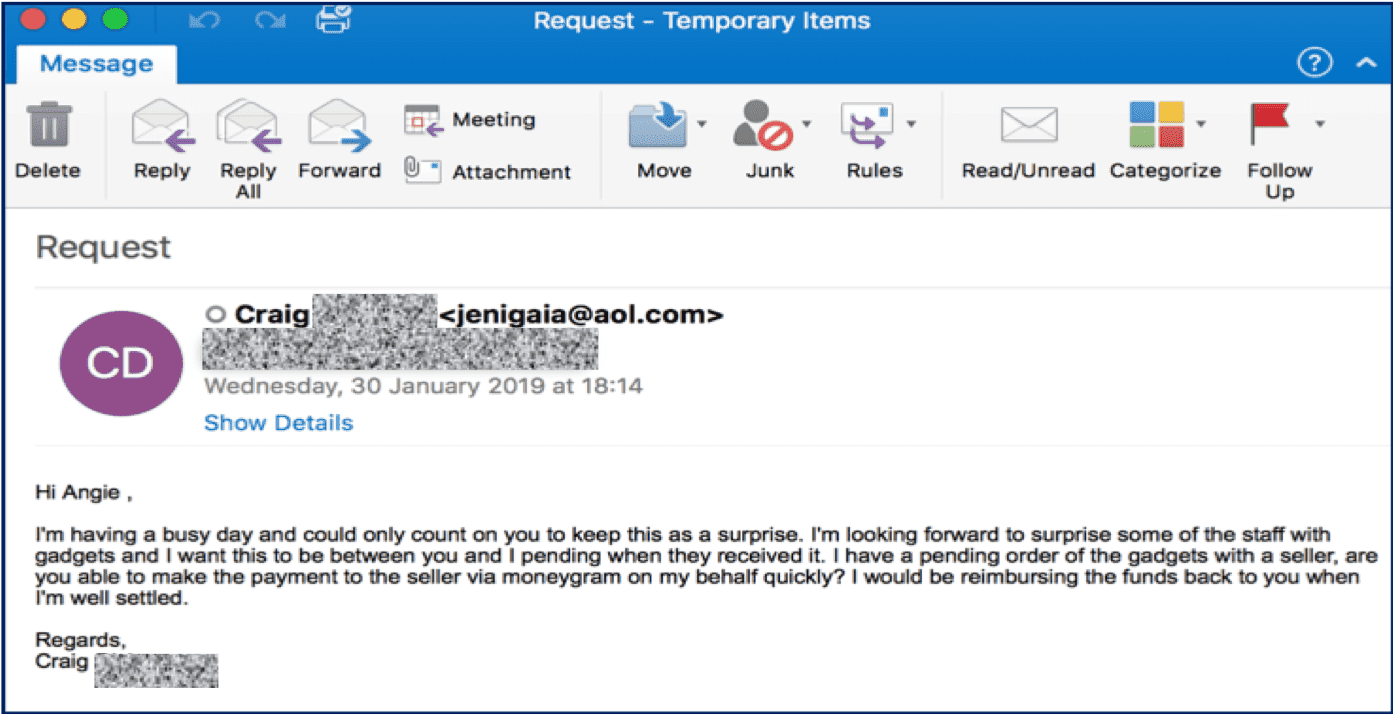

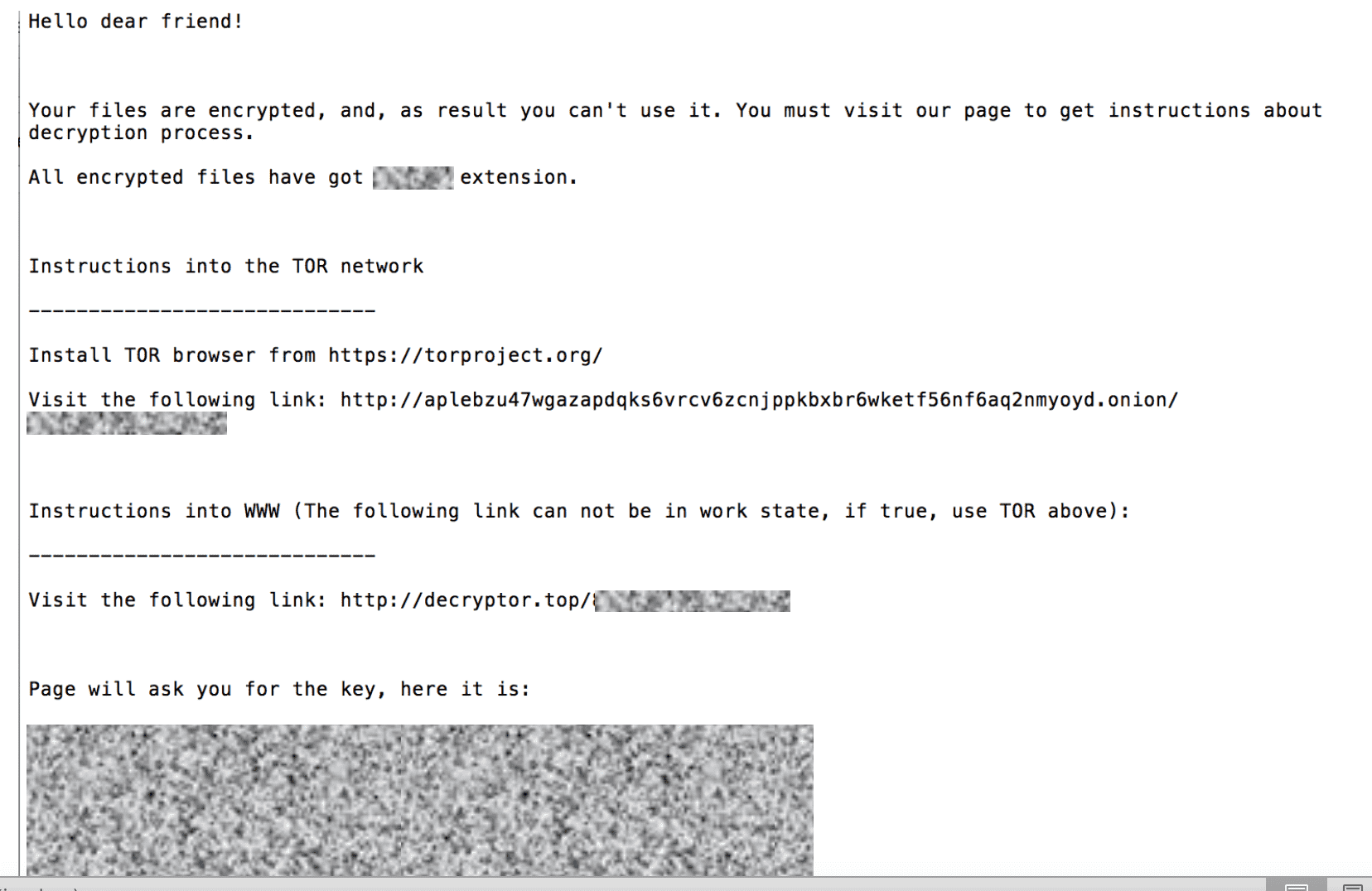

Über den Link wird die neue Sodinokibi-Ransomware heruntergeladen. Diese Ransomware verschlüsselt Dateien und benennt sie mit einer zufälligen ID um, die für jedes Opfer eindeutig ist. Das Opfer erhält eine Erpressernachricht mit Anweisungen, wie es seine Dateien wiederherstellen kann.

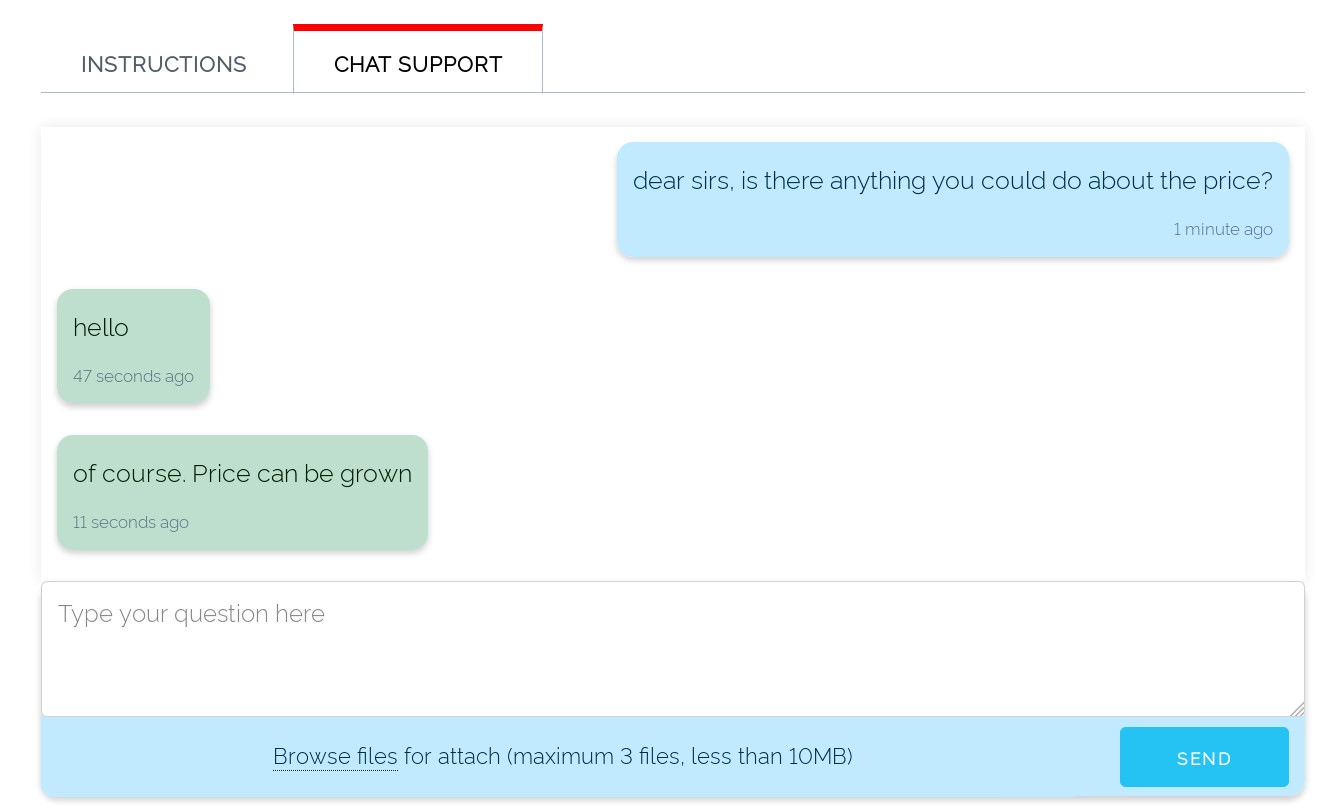

Wenn das Opfer diese Anweisungen befolgt, wird ihm auf der Grundlage seiner eindeutigen ID mitgeteilt, wie viel es zu zahlen hat und bis wann. Es gibt Schritt-für-Schritt-Anweisungen und sogar ein Chat-Support-Fenster, falls das Opfer weitere Hilfe benötigt oder versuchen möchte, den Preis auszuhandeln (was in diesem Fall nicht erfolgreich war).

Interne Bedrohungen und Datenlecks

Ein Kunde nutzte eine alte Domäne, die er nicht mit Mimecast geschützt hatte. Wir beobachteten, wie ein Benutzer einen Anhang öffnete - ein Microsoft Word-Dokument. Dieser Anhang war in Wirklichkeit ein Malware-Dropper, und beim Öffnen wurde der Benutzer mit dem Trickbot-Bankentrojaner infiziert. Eine Minute später hatte das Trickbot-Malspam-Modul diesen Anhang per E-Mail an Hunderte von internen und externen Kontakten des kompromittierten Benutzers verschickt. Wir sahen dann weitere Beweise dafür, dass Benutzer aus der alten Domäne diese Anhänge öffneten.

Trickbot kann auch die durch WannaCry bekannt gewordene EternalBlue-Schwachstelle nutzen, um sich über das Netzwerk eines Unternehmens zu verbreiten; infizierte Rechner im Netzwerk infizieren wiederum Rechner, die gereinigt wurden. Traditionell wurde Trickbot zum Diebstahl von Finanzdaten, wie z. B. Anmeldedaten für Online-Banking-Dienste, eingesetzt. Mittlerweile wird er jedoch auch als Dropper für andere Malware verwendet, darunter die Ransomware Ryuk, die in gezielten Angriffen auf Unternehmensumgebungen eingesetzt wird, wobei die Höhe des Lösegelds von der Größe und dem Wert des Opferunternehmens abhängt.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!