Zero Trust könnte der Schlüssel zur Cybersicherheit in APAC sein

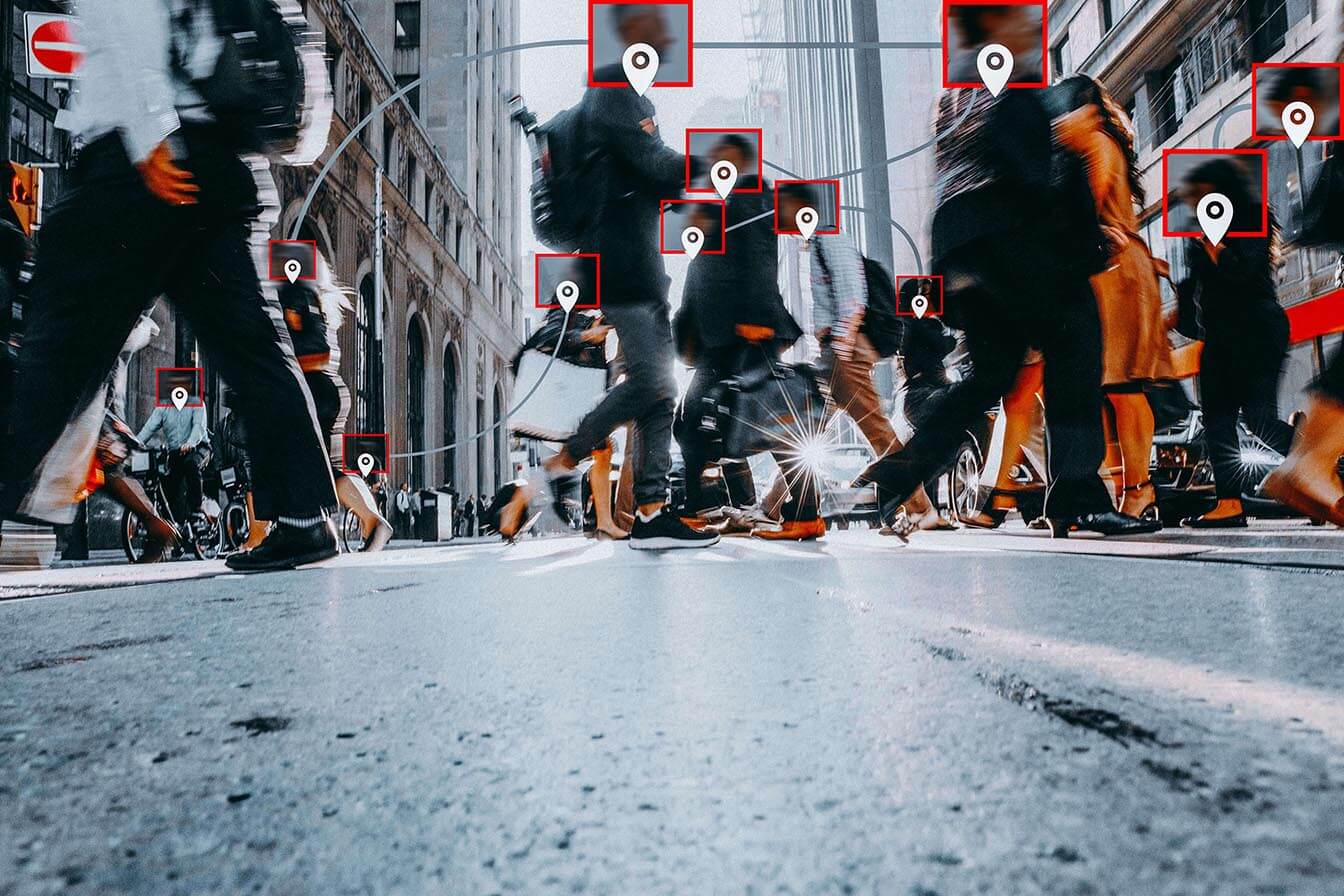

Der asiatisch-pazifische Raum bietet Cyberkriminellen eine einzigartige Chance, da der Reifegrad der Cybersicherheit in der Region sehr unterschiedlich ist. Durch diese Vielfalt ist sie jedoch auch einzigartig positioniert, um von Zero-Trust-Sicherheitsstrategien zu profitieren.

Die Zahl der Angriffe nimmt in der gesamten APAC-Region weiter zu, obwohl Unternehmen immer mehr Ressourcen für ihre Cybersicherheitsmaßnahmen aufwenden.

Im Jahr 2021 belegte Singapur beispielsweise den sechsten Platz in der Welt mit den meisten Datenbanken, die dem Internet ausgesetzt sind. Im selben Jahr war fast jedes in Singapur befragte Unternehmen (97 %) das Ziel eines Phishing-Angriffs. Die Verantwortlichen in den Unternehmen suchen nach neuen Ansätzen, weil die bestehenden einfach nicht mehr funktionieren - und Zero Trust scheint eine der besten Optionen zu sein.

Es besteht kein Zweifel daran, dass sowohl interne als auch externe Netzwerke anfällig für Kompromisse sind und gleichermaßen geschützt werden sollten. Im Rahmen dieses Prozesses sollten die wichtigsten Schritte darin bestehen, geschäftskritische Daten zu identifizieren, abzubilden und zu segmentieren sowie Richtlinien und Kontrollen durch Automatisierung und ständige Überwachung durchzusetzen.

Die meisten IT-Experten vertrauen leider stillschweigend auf ihre Umgebung. Sie (oder ihre Manager) glauben vielleicht, dass die Firewalls und Standard-Sicherheitstools ausreichen, um die Bösewichte fernzuhalten. Diese Art von "sie wird schon Recht haben" muss sich jedoch ändern. Wir müssen davon ausgehen, dass die bösen Akteure bereits in unserer Umgebung sind.

Die Situation der Cybersicherheit in APAC

Cyberkriminelle haben es zunehmend auf den asiatisch-pazifischen Raum abgesehen, da die Umstellung von Unternehmen auf die Digitalisierung eine breite Angriffsfläche bietet. Der Zugang ohne Passwort ist im asiatisch-pazifischen Raum deutlich weniger verbreitet als in anderen Regionen. Da Cyber-Bedrohungen immer raffinierter werden, erkennen APAC-Organisationen nur langsam, wie wichtig es ist, Passwörter durch robustere Sicherheits- und Identitätsmanagementsysteme (IAM ) zu ersetzen.

Dies macht APAC zu einem fruchtbaren Boden für die Einführung von Zero Trust. Seit den Anfängen der digitalen Transformation und als Reaktion auf eine Vielzahl komplexer, verheerender Bedrohungen hat sich Zero Trust immer mehr zu einem Standard für die Absicherung der digitalen Transformation und der damit verbundenen Risiken entwickelt:

- Multi-Cloud, hybride Netze mit mehreren Identitäten

- Nicht verwaltete Geräte

- Ältere Systeme

- SaaS-Anwendungen

Und sie wird immer häufiger eingesetzt. Laut dem Bericht The State of Zero Trust Security in Asia Pacific 2022 von Okta:

- Insgesamt haben 96 % der befragten Unternehmen in der Region APAC eine definierte Zero-Trust-Sicherheitsinitiative im Einsatz oder in Planung für 2022.

- Fast die Hälfte (49 %) der APAC-Organisationen verfügt heute über eine Zero-Trust-Strategie, im Vergleich zum letzten Jahr, als der Anteil der APAC-Organisationen bei 31 % lag.

- Die drei größten Herausforderungen bei der Umsetzung von Zero-Trust-Initiativen in APAC sind der Fachkräftemangel, das Bewusstsein für Zero Trust und die Akzeptanz bei den Stakeholdern.

Diese Zahlen zeigen einen wachsenden Konsens unter den APAC-Organisationen hinsichtlich der Notwendigkeit eines identitätsorientierten Ansatzes in Zero-Trust-Umgebungen.

Jedes Unternehmen steht vor einzigartigen Herausforderungen, die sich aus der Art des Unternehmens, dem Reifegrad der digitalen Transformation und der Sicherheitsstrategie ergeben. Bei ordnungsgemäßer Implementierung mit der erforderlichen Unterstützung kann Zero Trust eine hervorragende Sicherheitsinvestition sein.

Was ist Zero Trust?

Zero Trust ist ein Sicherheitskonzept, das auf der Überzeugung beruht, dass Organisationen nichts und niemandem innerhalb oder außerhalb ihrer Räumlichkeiten und ihres Netzwerks vertrauen sollten. Stattdessen müssen sie jeden Versuch, eine Verbindung zu ihrem Netz und ihren Anwendungen herzustellen, überprüfen, bevor sie den Zugang gewähren.

Dieses Modell basiert auf der Annahme, dass ein Netz bereits kompromittiert ist. Daher können Sie sich nicht auf die Sicherheit am Rande des Netzes verlassen und müssen stattdessen einzelne Knoten innerhalb des Netzes sichern.

Die Schlüsselkomponente der Zero-Trust-Strategie besteht darin, niemandem zu vertrauen. Der Knoten muss wissen, wer Sie sind, bevor wir Ihnen Zugang zu seinem Teil des Netzes gewähren können. Es erlaubt den Zugriff nur, wenn es die IP-Adresse, den Rechner usw. erkennt oder wenn der Benutzer autorisiert ist.

Zero Trust nutzt Technologien wie Multifaktor-Authentifizierung, Identitäts- und Zugriffsmanagement (IAM), Orchestrierung, Analytik, Verschlüsselung und Scoring sowie Dateisystemberechtigungen. Zero-Trust-Governance-Richtlinien empfehlen, den Benutzern genau den richtigen Zugang zu gewähren - nicht mehr und nicht weniger -, den sie für die Erledigung einer Aufgabe benötigen.

Auf diese Weise minimiert Zero Trust das Risiko kritischer Bedrohungen, einschließlich Insider-Bedrohungen, Angriffen auf die Lieferkette und Ransomware.

Zero Trust ist nicht nur eine Frage der Technologie - es geht auch um Prozesse und Denkweisen

Der Mensch neigt dazu, zu viel Vertrauen in die Sicherheit zu haben, wenn die Bedrohung nicht unmittelbar ist. Dies ist ein inhärentes Problem im Cyberspace - zu viele Endpunkte und APIs sind viel zu offen mit zu vielen Standardverbindungen verfügbar. Dank des Internets kann jeder zu jeder Zeit auf alles zugreifen und es mit anderen teilen. Vertrauen wird zu einem entscheidenden Fehlerpunkt: Wenn man allem blind vertraut, wird man nichts an der Sicherheit ändern können.

Eine Reihe von IT-Teams in Unternehmen wenden die Zero-Trust-Prinzipien bereits auf unterschiedliche Weise an. Sie verfügen häufig über Multifaktor-Authentifizierungs-, IAM- und Berechtigungssysteme. Andere entscheiden sich dafür, die Mikrosegmentierung in Teilen ihres Netzes zu implementieren, anstatt zu versuchen, das gesamte Netz auf einmal zu überarbeiten. Das ist eine gute Nachricht für IT-Manager, die schrittweise auf Zero Trust umstellen wollen. Die unternehmensweite IT-Umgebung kann durch die Kombination vorhandener Technologien und Zero-Trust-Governance-Prozesse gesichert werden.

Dies erfordert, dass IT-Teams die Mikrosegmentierung und die granulare Durchsetzung des Perimeters auf der Grundlage ihrer Benutzer nutzen. Verstehen, wer der Nutzer ist. Stellen Sie sicher, dass der Benutzer derjenige ist, für den Sie ihn halten, und erfassen Sie den Sicherheitsstatus des Endpunkts. Hat dieser Endpunkt die Erlaubnis, auf die Informationen zuzugreifen, auf die er zuzugreifen versucht?

Überprüfen Sie das unternehmensweite Netzwerk und die Firewalls der nächsten Generation und segmentieren Sie sie, um zu kontrollieren, wer, was, wo und wann eine Verbindung herstellen und darauf zugreifen kann. Der Trick besteht also darin, von innen nach außen und nicht von außen nach innen zu planen.

Meine Meinung für die Entscheidungsträger in APAC

Verwechseln Sie die Einhaltung von Vorschriften nicht mit Sicherheit. Ihr Netz kann mit verschiedenen Sicherheitsrahmenwerken konform sein, aber dennoch anfällig für Angriffe. Bei der Einführung von Zero Trust in bestehenden Umgebungen sind nur begrenzte Fortschritte zu verzeichnen, was in erster Linie auf die Komplexität der Umsetzung zurückzuführen ist.

Wenn Sie dachten, dass Ihre IT-Umgebung für die Implementierung von Zero Trust komplett überholt werden muss, ist das nicht der Fall. Lee Roebig, Customer CISO bei Sekuro, sprach in einer kürzlich erschienenen Folge des Podcasts Get Cyber Resilient Show über das Kennenlernen von Zero Trust. Lee, der die Zero-Trust-Prinzipien schon umsetzte, bevor der Begriff geprägt wurde, sagt: "Eine Zero-Trust-Strategie sollte stark auf Kontrollen ausgerichtet sein und darauf abzielen, Technologie an den richtigen Stellen zu integrieren und gleichzeitig das Vorhandene zu verstärken. Es geht nicht darum, alles, was man hat, zu erneuern. Man kann die Zero-Trust-Prinzipien definitiv auch auf vieles anwenden, was wir bereits haben".

Sein Rat an Sicherheitsverantwortliche, die Zero Trust umsetzen wollen, ist einfach. "Überprüfen Sie Ihre gesamte Cybersicherheitsstruktur und finden Sie die Schwachstellen, die aus verschiedenen Gründen vergessen oder vernachlässigt wurden. Auf diesen Bereich sollten Sie sich zuerst konzentrieren und überlegen, wie Sie einen auf Zero Trust ausgerichteten Ansatz anwenden können."

Wenn Sie eine unternehmensweite digitale Transformation planen, sollten Sie die Zero Trust-Implementierung als Teil der gesamten Transformationsstrategie verfolgen, da Zero Trust der Schlüssel zu einer widerstandsfähigen Cybersicherheit sein kann. Man kann nicht einfach eine Technologie zusammensetzen und hoffen, dass sie funktioniert. Führungskräfte müssen sich darüber im Klaren sein, dass Zero Trust, wie jedes andere erfolgreiche IT- oder Sicherheitsprotokoll, kontinuierliche Anstrengungen erfordert, um erfolgreich zu sein. Bestimmte Elemente der Zero-Trust-Bemühungen können größere Herausforderungen darstellen als andere, so dass sie entsprechend vorbereitet werden müssen. Betrachten Sie dies nicht als ein einmaliges Projekt, sondern als ein mehrjähriges, mehrphasiges Projekt.

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!