Phishing-Angriffe auf File-Sharing-Dienste zeigen, dass Teilen nicht immer gut ist

Wie wir Phishing-Angriffe auf Dropbox, OneDrive, Google Drive und mehr bekämpfen können.

In unserer heutigen Cyberlandschaft gibt es zahlreiche Möglichkeiten, wie Angreifer die Bequemlichkeit von Cloud-basierten Diensten missbrauchen. In meiner neuesten Studie, die ich auf der Black Hat 2019 am 7. August vorstellen werde, habe ich mich mit einer dieser schnell wachsenden Bedrohungen beschäftigt: der Ausnutzung von File-Sharing-Diensten.

Die Sache ist die: Cyberkriminelle nutzen diese Dienste, um Anmeldeinformationen abzugreifen und bösartige Dateien und Links zu verbreiten.

Angreifer sind auf Bequemlichkeit aus, und Phishing-Angriffe, die File-Sharing-Dienste missbrauchen, sind relativ einfach auszuführen. Cyberkriminelle setzen verstärkt auf diese Taktik, da herkömmliche Web-Sicherheitsmaßnahmen nur begrenzten Einblick in die von diesen Diensten gespeicherten Dateien haben. Darüber hinaus können Host-Dienste oft nicht auf URLs zugreifen, die nur über Berechtigungen verfügen, so dass bösartige Inhalte, die in Spear-Phishing-Angriffen verwendet werden, schwer zu erkennen sind.

Vertrauen ist einer der vielen emotionalen Auslöser, die Cyberkriminelle ansprechen. Aus diesem Grund werden die höchsten Nutzungsraten von historisch "vertrauenswürdigen" Diensten wie Dropbox, OneDrive und Google Drive erzielt, da sie die Wahrscheinlichkeit eines Engagements des Nutzers erhöhen. Die Angreifer verstecken ihre bösartigen Absichten hinter dem Ruf der Domain.

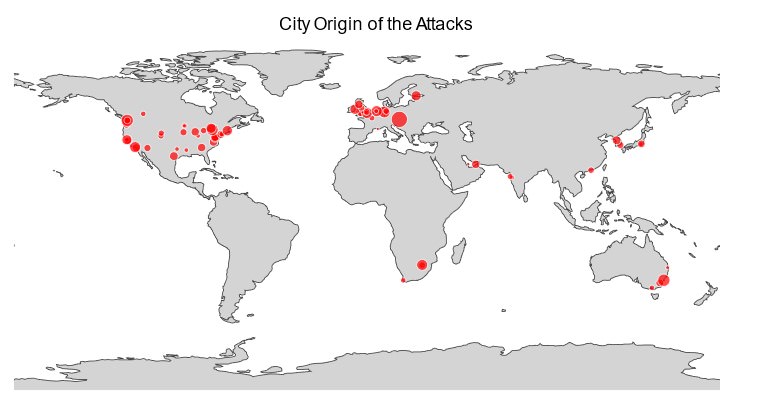

Mehrere Bedrohungsakteure nutzen diese Technik, um Mimecast und Mimecast-Kunden anzugreifen. Die Karte unten zeigt die geografische Herkunft eines dieser Bedrohungsakteure.

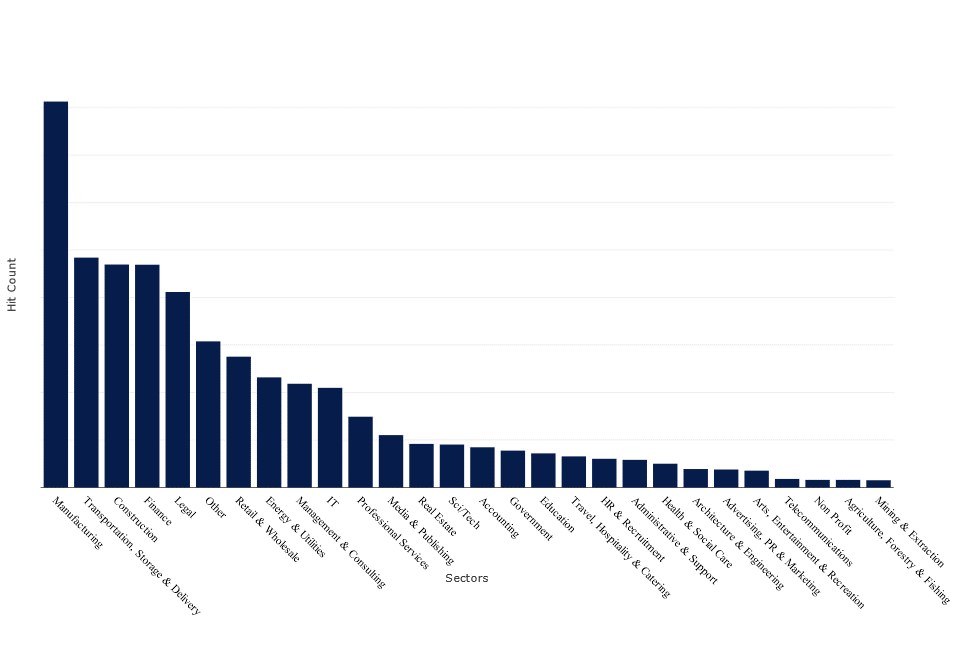

In der folgenden Grafik wird aufgeschlüsselt, auf welche Sektoren dieser Bedrohungsakteur am meisten abzielte.

Die zwei Hauptangriffsvektoren: Auslesen von Zugangsdaten und Umgehung der Inhaltsüberprüfung

Bei Anmeldungs-Phishing-Seiten verwenden die Angreifer Formulare oder Umfragedienste der Domain. Sie imitieren das Aussehen der Anmeldeseite der legitimen Domain auf der legitimen Domain. Anstatt sich jedoch anzumelden, füllen die Benutzer ein gefälschtes Formular oder eine Umfrage aus und senden ihre Anmeldedaten an die Angreifer.

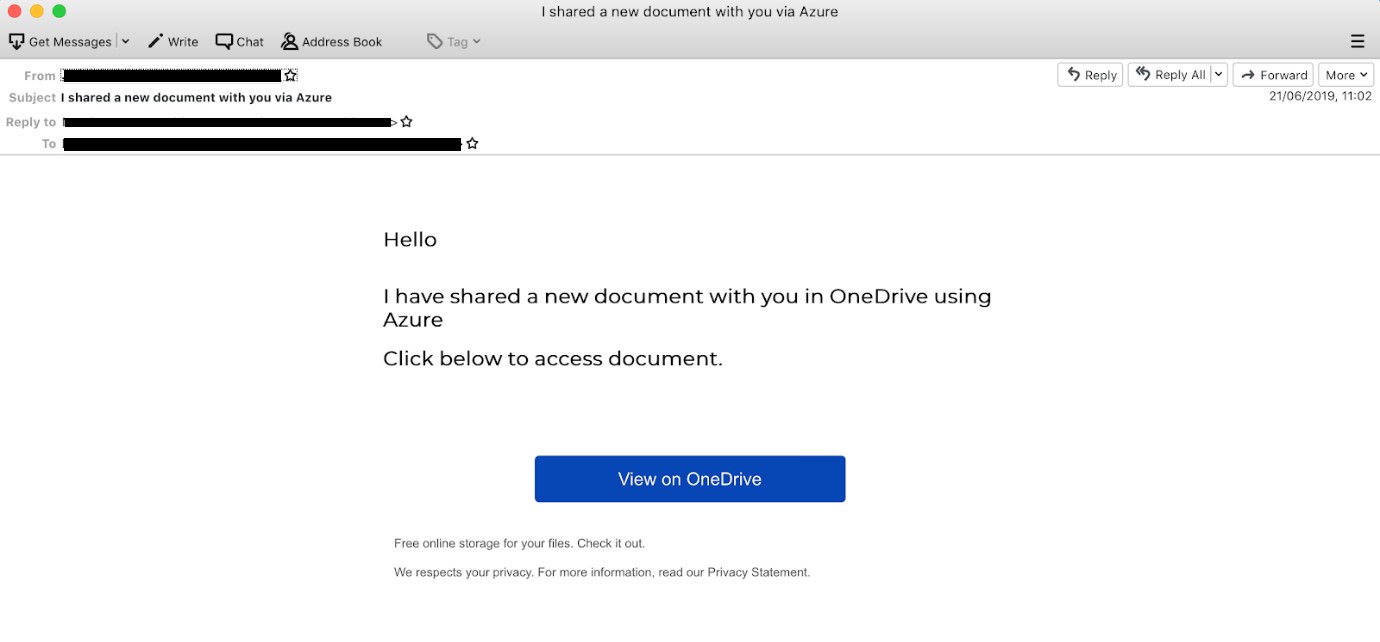

Cyberkriminelle nutzen auch File-Sharing-Dienste, um die Überprüfung von Inhalten zu umgehen. Da die Domäne, die ein Angreifer in der E-Mail/Anlage verwendet, für ihre File-Sharing-Dienste sehr bekannt ist, kann der Angreifer Spam-Filter leichter passieren als mit den Links zu File-Sharing-Websites mit geringer Reputation. Nachfolgend ein Beispiel für eine E-Mail, die einen legitimen Dateifreigabedienst, OneDrive, verwendet, um einen Angriff zu starten.

Wenn das Opfer auf den Link klickt, wird es auf eine Website mit einer hoch angesehenen Domäne geleitet. Die heruntergeladene Datei enthält jedoch bösartige Inhalte oder leitet den Benutzer auf eine Phishing-Seite, die eine Anmeldeseite imitiert.

Um herauszufinden, was hinter den Kulissen vor sich geht, haben wir über 30 Filesharing-Websites unter die Lupe genommen, die mit bösartigen Aktivitäten einiger Bedrohungsakteure in Verbindung gebracht und im letzten Quartal stark missbraucht wurden.

Es gibt einige interessante Erkenntnisse und auch einige erwartete Ergebnisse aus dieser Untersuchung.

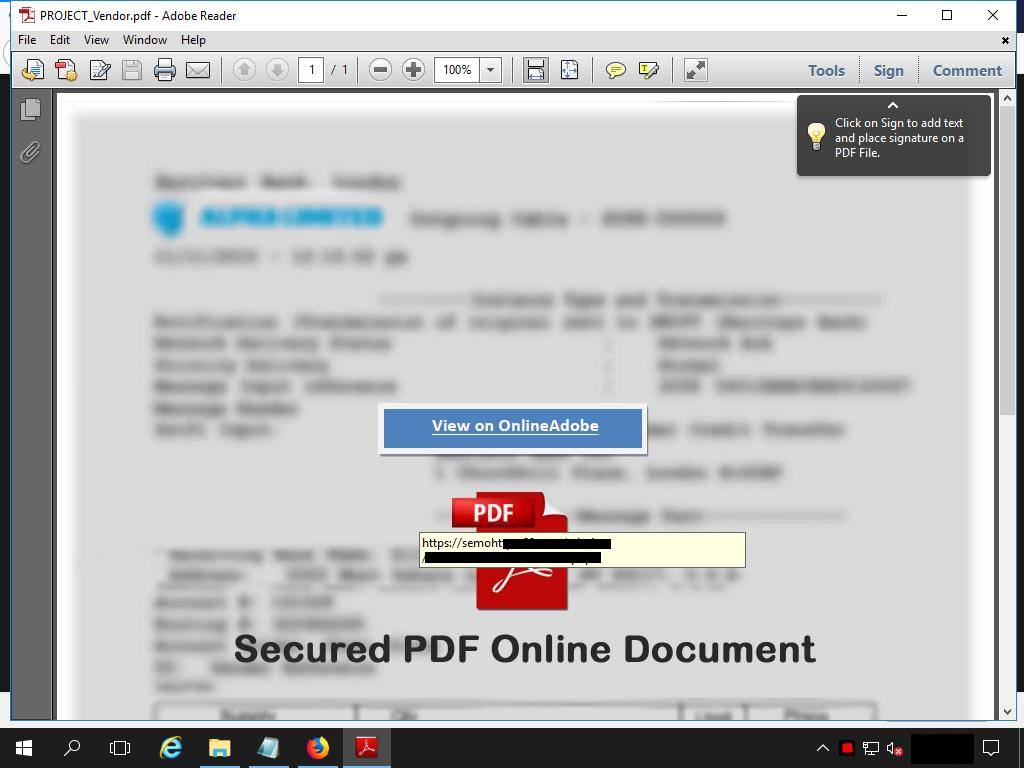

Eine der Beobachtungen, die wir gemacht haben, ist, dass die Angreifer die ursprüngliche Phishing-URL ändern, wenn sie aufgedeckt wird. Da sie über mehrere Ebenen im Bedrohungsmodell verfügen, brauchen sie nur einen neuen Link von File-Sharing-Diensten zu erhalten. Unten sehen Sie ein Beispiel. Wenn Sie den Mauszeiger über das Adobe Acrobat-Logo bewegen, werden Sie feststellen, dass die entsprechende Domäne nicht übereinstimmt.

Phishing-Betrügereien können zu Angriffen mit falscher Identität, dem Verlust vertraulicher Informationen und vielem mehr führen. Aus diesen Gründen sind Schulungen zum Thema Cybersicherheit für den Schutz des Unternehmensnetzes von entscheidender Bedeutung. Es ist wichtig, dass wir als Nutzer betrügerische URLs und bösartige Anhänge erkennen und kennzeichnen können, bevor sie Schaden anrichten.

Dies und mehr werde ich in meinem Vortrag Post Breach Threat Intelligence vs. Human Error , auf der Black Hat 2019 in Las Vegas am 7. August erörtern. Mein Kollege Josh Douglas, Vice President of Threat Intelligence, wird mich dabei unterstützen.

Wir werden untersuchen, wie sich die Bedrohungsmodelle von per E-Mail übertragenen bösartigen URLs zu bösartigen URLs entwickelt haben, die in Dateien auf diesen Cloud-Diensten versteckt sind. Wir werden auch definieren, welche Sektoren am meisten gefährdet sind und mitteilen, was wir bei Mimecast verbessert haben, um diese Angriffe zu erkennen.

Wir hoffen, dass wir Sie in Las Vegas sehen werden!

Abonnieren Sie Cyber Resilience Insights für weitere Artikel wie diesen

Erhalten Sie die neuesten Nachrichten und Analysen aus der Cybersicherheitsbranche direkt in Ihren Posteingang

Anmeldung erfolgreich

Vielen Dank, dass Sie sich für den Erhalt von Updates aus unserem Blog angemeldet haben

Wir bleiben in Kontakt!